Configurer les paramètres d’authentification unique de l’organisation

À propos de la configuration des paramètres d’authentification unique

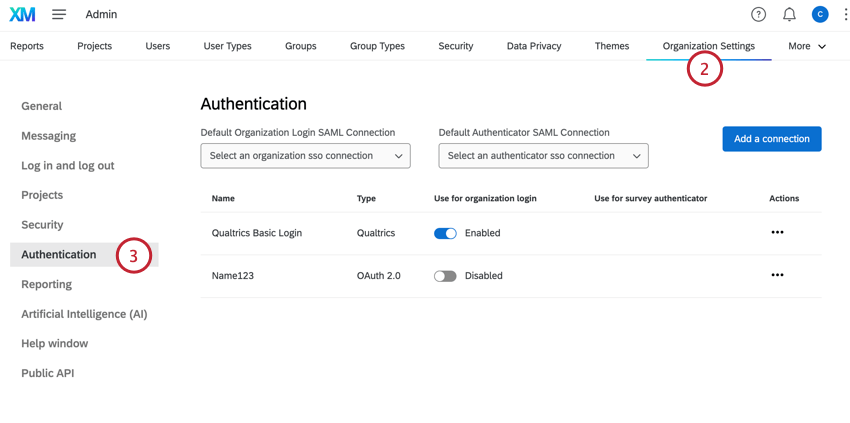

En tant qu’Administrateur de l’organisation, vous avez la possibilité de créer et de gérer vos connexions d’authentification unique (SSO) SAML et OAuth 2.0. Vous pourrez ajouter de nouvelles connexions, mettre à jour des certificats sur des connexions existantes, modifier des paramètres tels que le provisionnement juste à temps, et plus encore. Ces connexions peuvent être utilisées pour gérer la manière dont les utilisateurs de votre organisation se connectent à leurs comptes Qualtrics et les options d’authentification des enquêtes disponibles. Pour commencer :

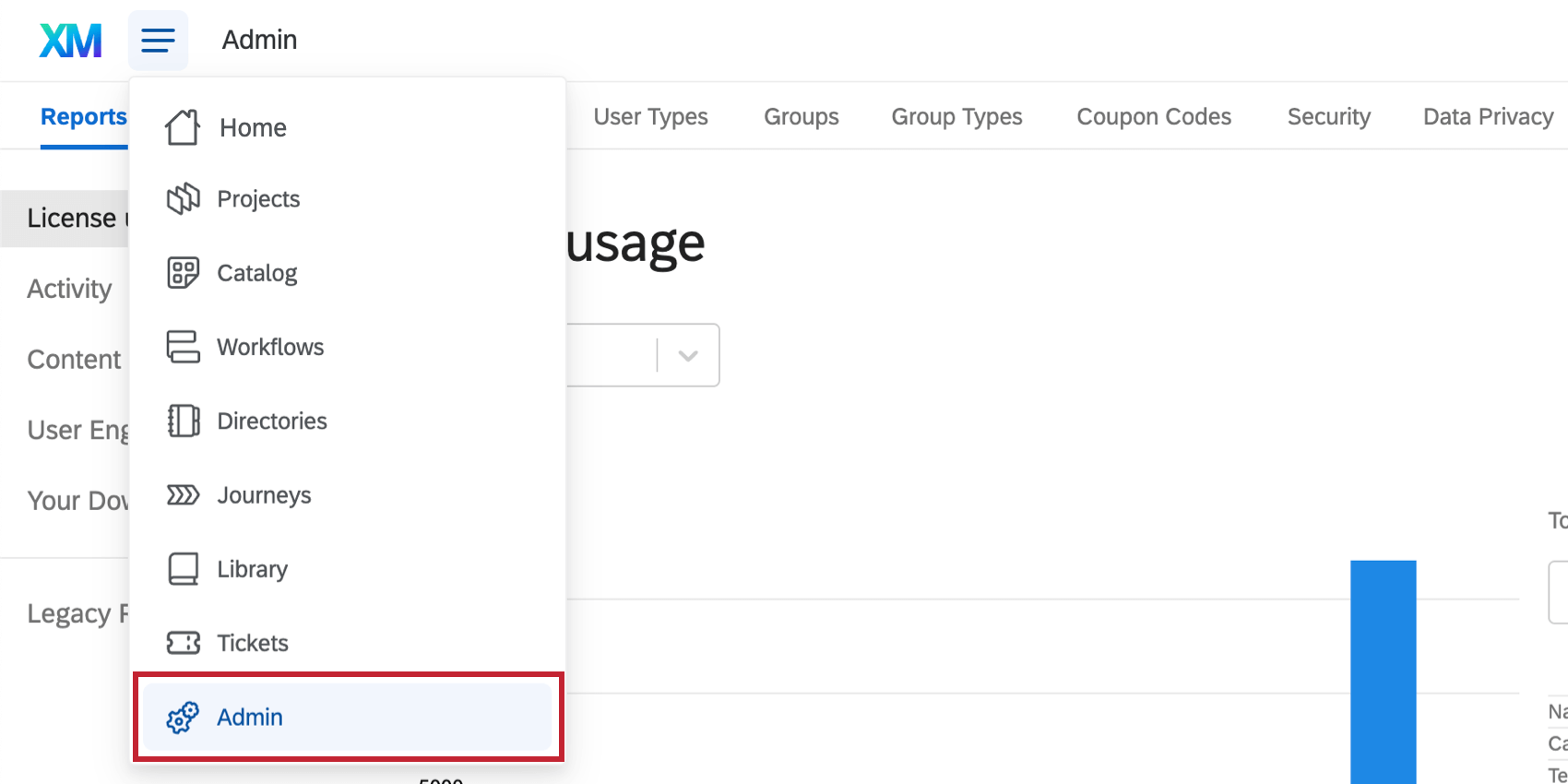

- Accédez à la page Admin.

- Accédez aux paramètres de l’organisation.

- Sélectionnez Authentificateur.

Astuce : Les paramètres SSO ont été déplacés dans la section Authentification des paramètres de l’organisation.

Ajouter une connexion

Pour une description détaillée de toutes les étapes et de tous les paramètres, voir Ajouter une connexion SSO pour une organisation.

Manager les connexions SSO pour la connexion de l’organisation

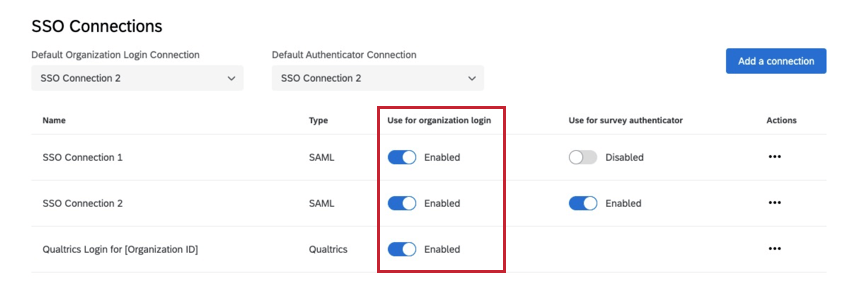

Cette section explique comment activer et désactiver les connexions SSO afin de contrôler l’expérience de connexion des utilisateurs de l’organisation.

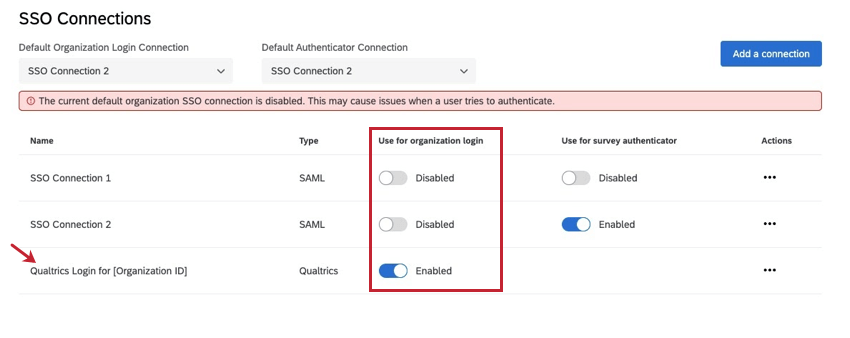

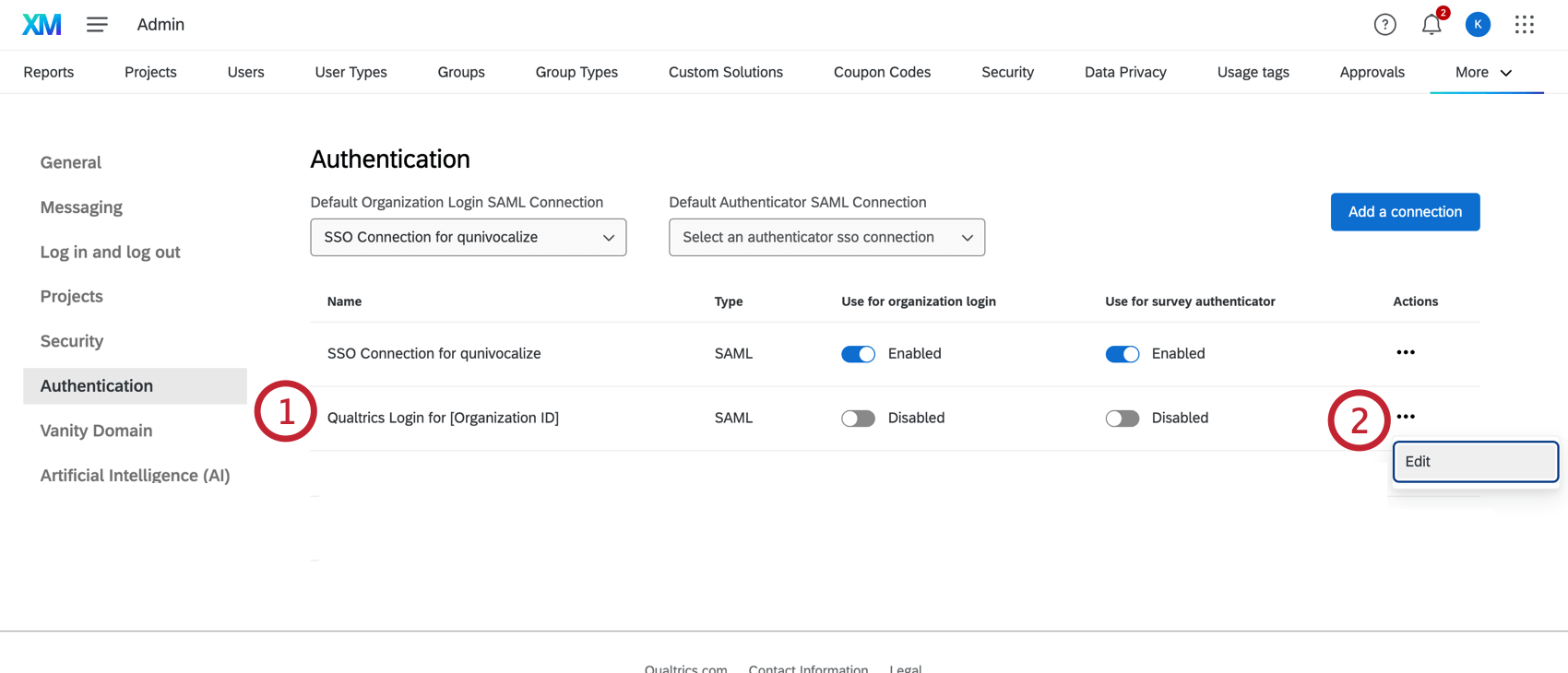

Vous verrez une connexion intitulée Qualtrics Login for [Your Organisation ID]. La désactivation de cette connexion obligera tous les utilisateurs à se connecter avec une authentification SSO et supprimera l’option permettant aux utilisateurs de se connecter avec leur nom d’utilisateur et mot de passe Qualtrics.

Lorsque vous ajoutez une connexion pour la première fois, elle est désactivée par défaut dans la colonne “Utiliser pour la connexion à l’organisation”. L’activation d’une connexion SSO pour la connexion de l’organisation indique que la connexion SSO est désormais en ligne sur votre licence pour l’ensemble de votre base d’utilisateurs.

Après avoir activé et désactivé les connexions souhaitées, l’expérience de l’utilisateur à l’URL de votre organisation(https://OrganizationID.qualtrics.com) sera l’un des scénarios suivants :

EXPÉRIENCE DE L’UTILISATEUR LORSQUE SEUL LE LOGIN QUALTRICS EST ACTIVÉ

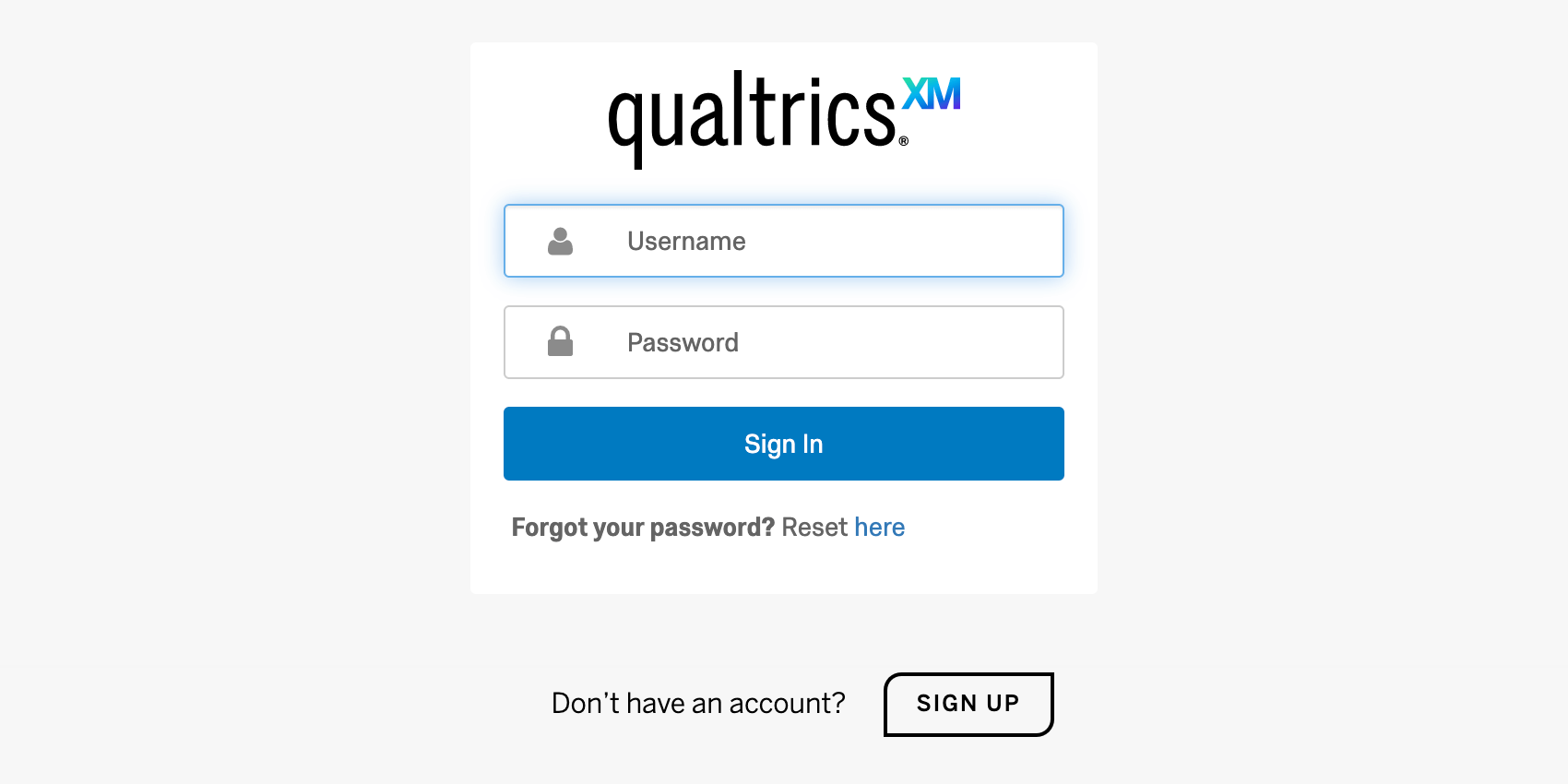

Lorsque la seule connexion d ‘organisation activée est “Qualtrics Login for [Your Organisation ID]”, l’URL de votre organisation(https://OrganisationID.qualtrics.com) renvoie à l’écran de connexion standard de Qualtrics et tous les utilisateurs s’authentifient avec leur nom d’utilisateur et leur mot de passe Qualtrics.

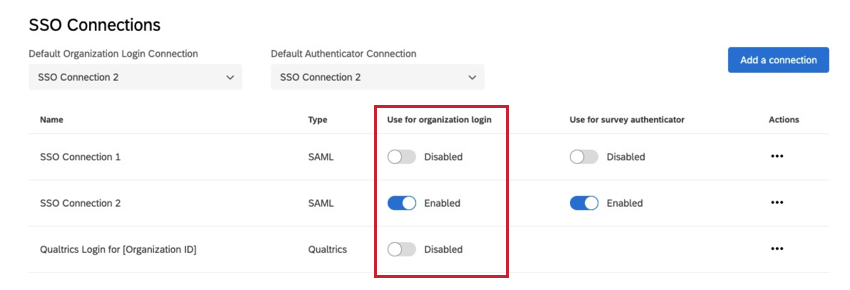

EXPÉRIENCE DE L’UTILISATEUR LORSQU’UNE SEULE CONNEXION SSO EST ACTIVÉE

Lorsque la connexion “Qualtrics Login for [Your Organisation ID]” est désactivée et qu’une seule connexion SSO est activée pour la connexion de l’organisation, l’utilisateur se rendra à l’URL de son organisation et sera automatiquement redirigé vers votre flux d’authentification SSO. Tous les utilisateurs devront se connecter via SSO.

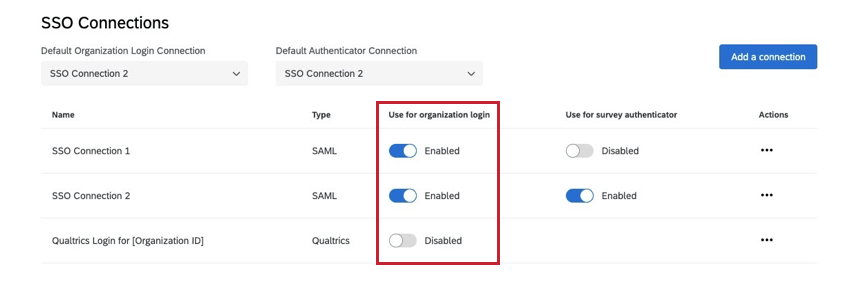

EXPÉRIENCE DE L’UTILISATEUR LORSQUE PLUS D’UNE CONNEXION SSO EST ACTIVÉE

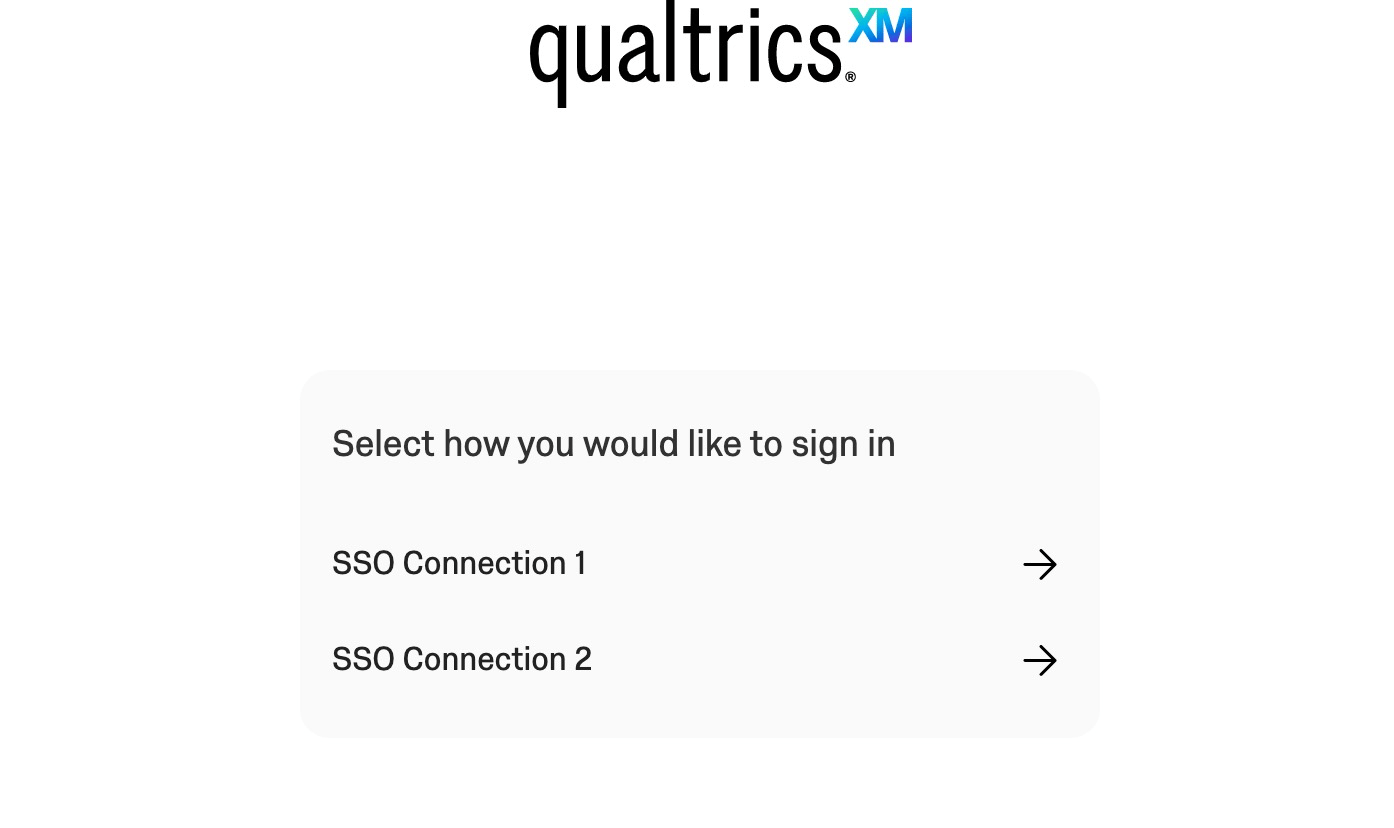

Lorsque la connexion “Qualtrics Login for [Your Organisation ID]” est désactivée et que plusieurs connexions SSO sont activées pour la connexion de l’organisation, l’utilisateur ira sur l’URL de son organisation et verra une liste de toutes les connexions SSO activées. L’utilisateur devra choisir la connexion SSO avec laquelle il souhaite s’authentifier.

EXPÉRIENCE DE L’UTILISATEUR LORSQU’UNE CONNEXION SSO EST ACTIVÉE ET QUE LE LOGIN QUALTRICS EST ACTIVÉ

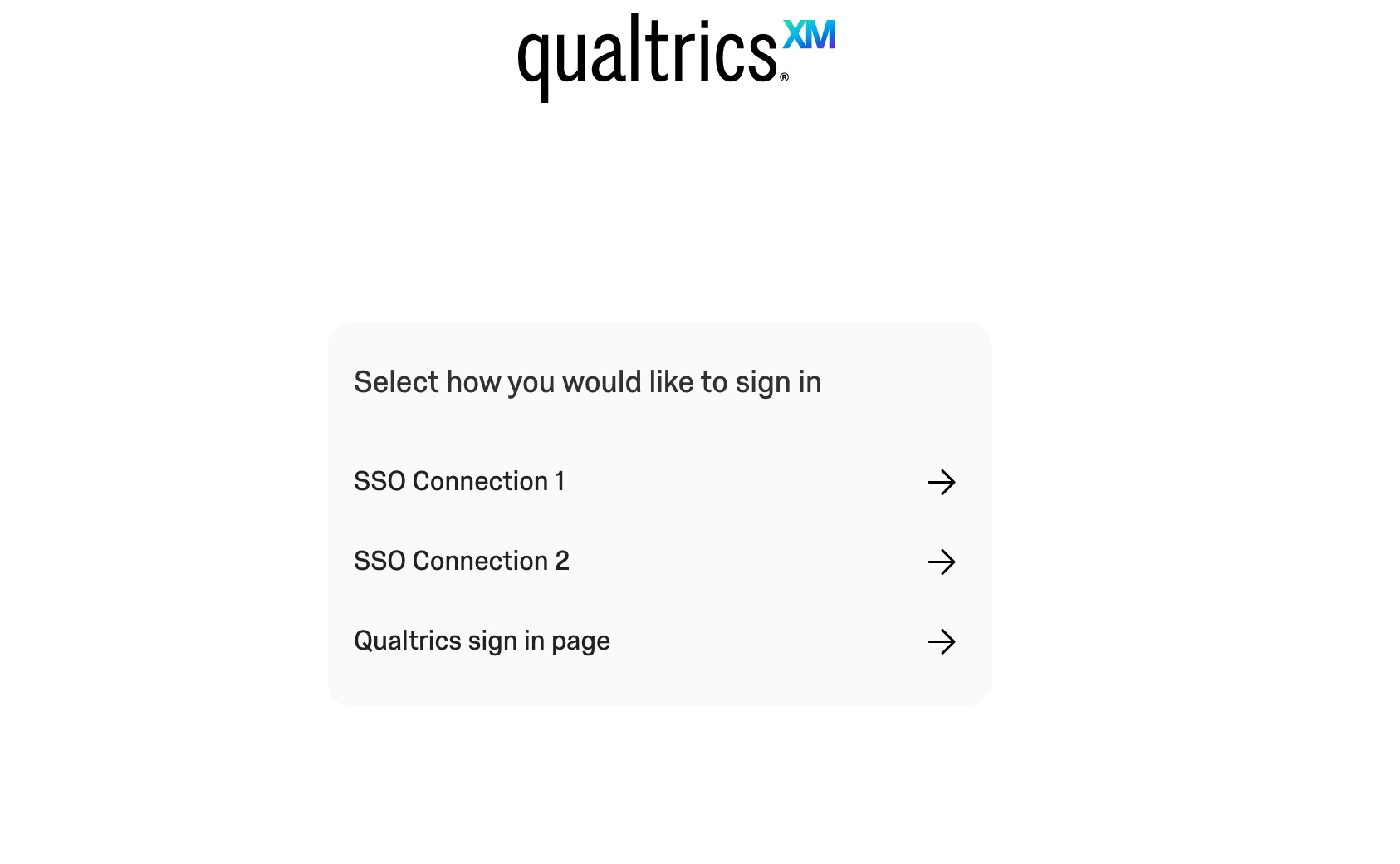

Lorsque la connexion “Qualtrics Login for [Your Organisation ID]” est activée et que plus d’une connexion SSO est activée pour la connexion de l’organisation, vous aurez la possibilité de rediriger l’utilisateur vers une page d’atterrissage avec toutes les options disponibles. Lorsque cette option est activée, l’utilisateur se rendra à l’URL de son organisation et verra une Liste de toutes les connexions SSO activées ainsi que l’option de connexion à Qualtrics. L’utilisateur devra choisir la méthode d’authentificateur qu’il préfère.

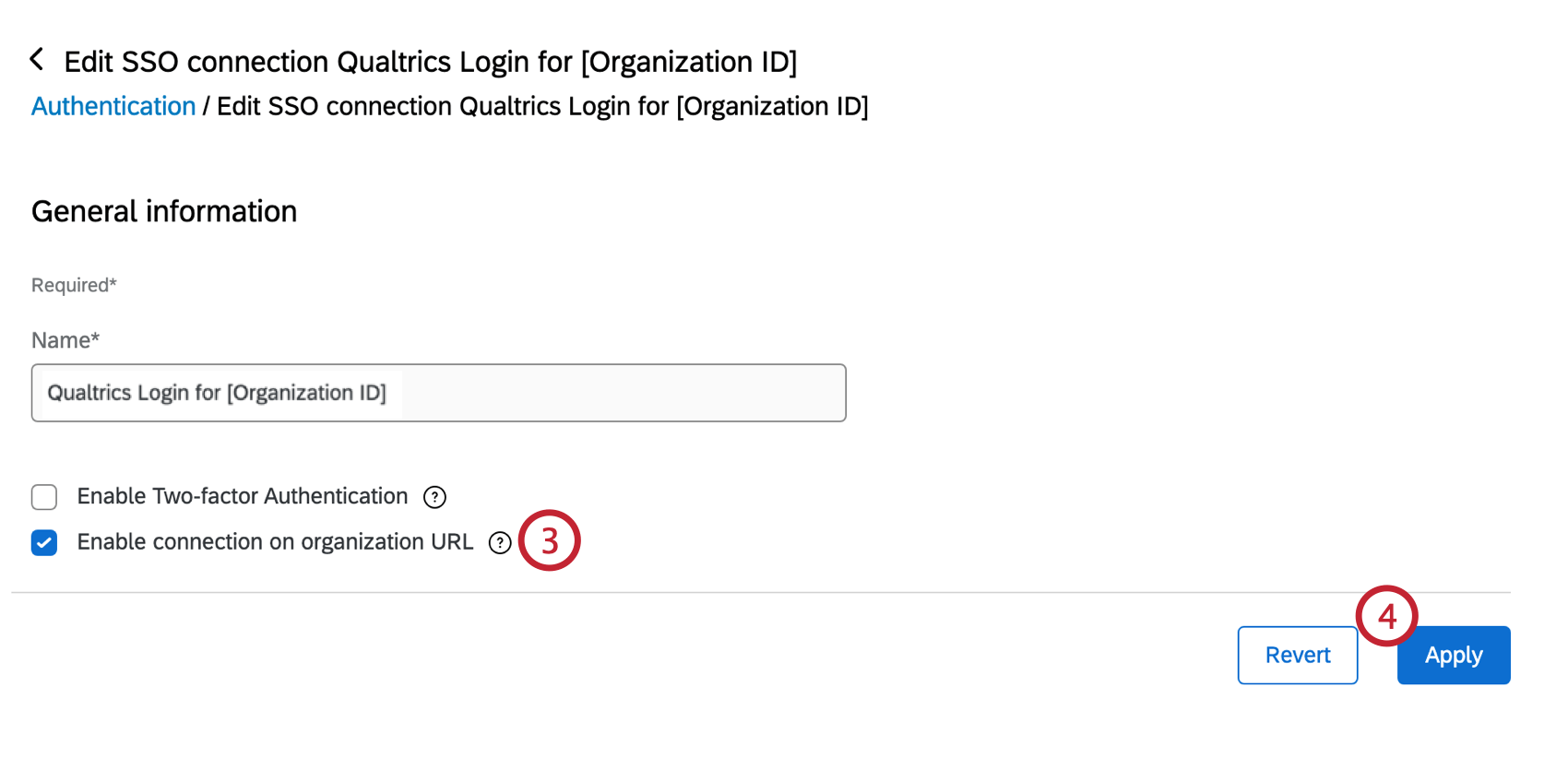

Pour activer cette page de destination :

- Trouvez la connexion nommée Connexion Qualtrics pour [Votre ID d’organisation].

- Sélectionnez Modifier.

- Sélectionnez Activer la connexion sur l’URL de l’organisation.

- Cliquez sur Appliquer pour enregistrer vos modifications.

Si vous ne sélectionnez pas cette option, l’URL de votre organisation sera redirigée vers votre flux d’authentification SSO. Les utilisateurs qui souhaitent se connecter sans SSO peuvent utiliser l’un des liens suivants :

- Pour les utilisateurs de FedRAMP : https://gov1.qualtrics.com

- Pour tous les autres utilisateurs : https://qualtrics.com/login

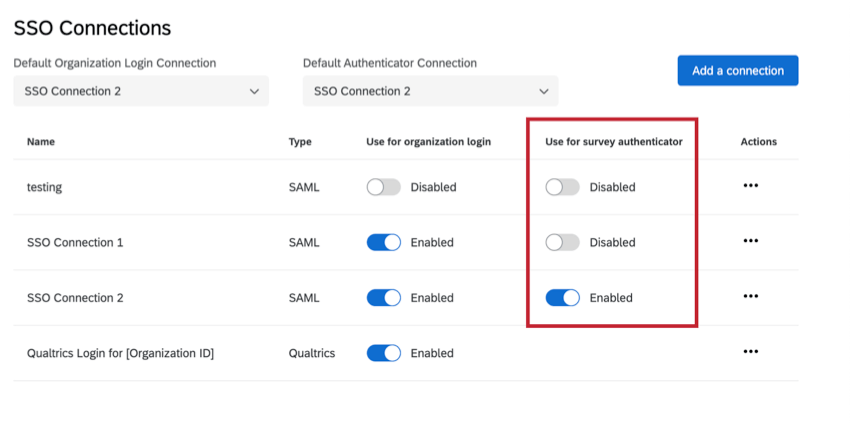

Manager les connexions SSO pour l’authentificateur de l’Enquête

Lorsque vous ajoutez une connexion pour la première fois, son statut est désactivé par défaut dans la colonne Utiliser pour l’authentificateur de l’Enquête. L’activation d’une connexion SSO pour un authentificateur d’enquête indique que la connexion SSO est disponible en tant qu’option pour les authentificateurs d’enquête.

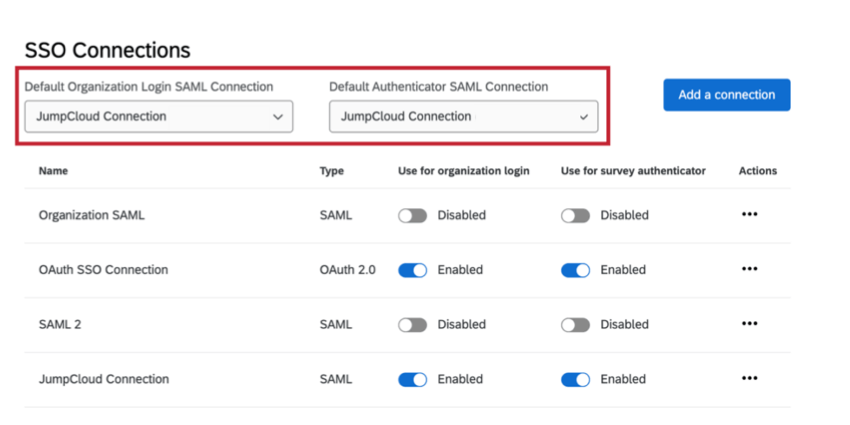

Connexions SAML SSO par défaut

La connexion SAML par défaut sera utilisée chaque fois que Qualtrics recevra une demande qui ne spécifie pas la connexion SAML à utiliser. Ceci est particulièrement important pour les demandes de connexion initiées par l’IdP.

- Connexion SAML par défaut de l’organisation : La connexion de connexion de l’organisation par défaut sera utilisée dans le flux SAML initié par l’idp lorsque la réponse SAML du fournisseur d’identité n’utilise pas le nouveau format d’état de relais et utilise l’ancien format.

- Connexion SAML de l’Authentificateur par défaut : Cette valeur par défaut est nécessaire pour prendre en charge les enquêtes mises en place avec des authentificateurs SSO avant le 1er décembre 2021. Les enquêtes créées avant cette mise à jour seront associées à la connexion de l’authentificateur par défaut.

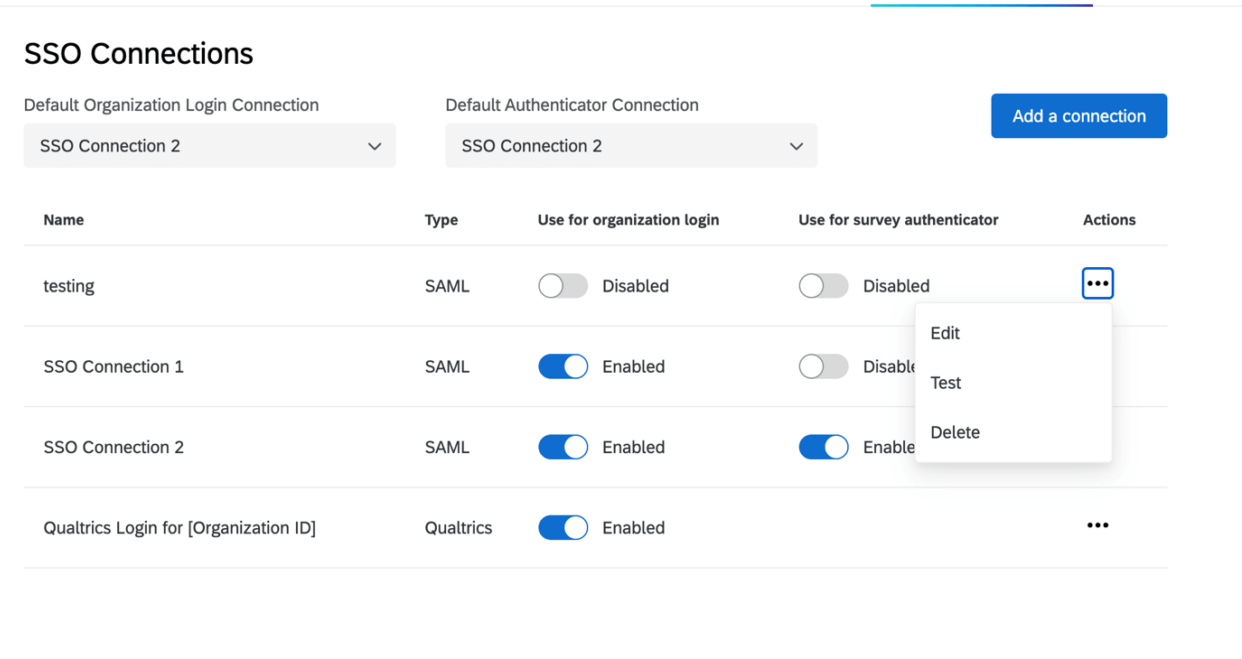

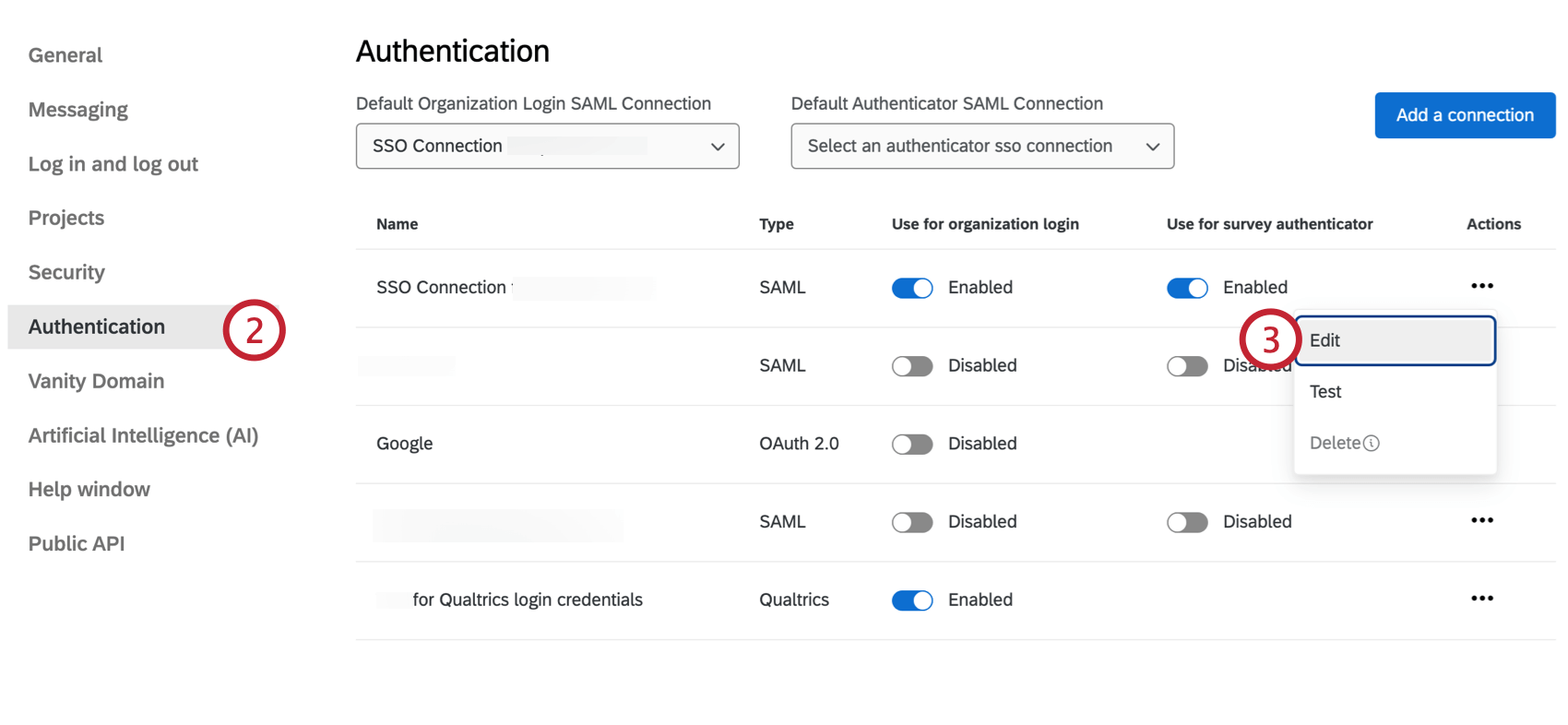

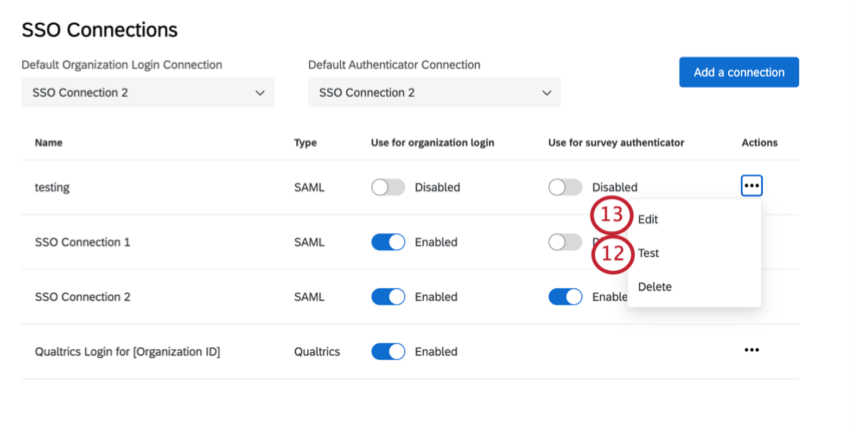

Gestion des connexions existantes

Dans la section SSO de l’onglet Paramètres de l’organisation, vous verrez un résumé de toutes les connexions configurées dans votre licence. Vous pourrez ajouter de nouvelles connexions, supprimer ou désactiver des connexions, modifier des connexions existantes et tester des connexions pendant la configuration.

Activer ou désactiver une connexion

Sous Utiliser pour la connexion à l’organisation, vous pouvez activer ou désactiver la connexion. Veuillez consulter la section Managing SSO Connections for Organisation Login pour obtenir des détails et des avertissements pertinents.

Sous Utiliser pour l’authentificateur d’enquête, vous pouvez faire basculer la connexion entre désactivée et activée. Veuillez consulter la section Managing SSO Connections for Enquête Authentificateur pour obtenir des détails et des avertissements pertinents.

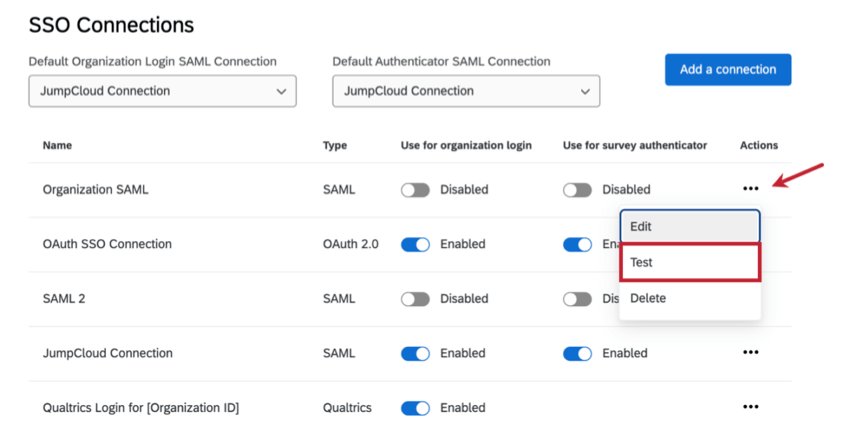

Modifier, tester et supprimer des connexions

En cliquant sur les trois points situés sous la colonne Actions, vous aurez la possibilité de supprimer, de modifier ou de tester une connexion.

- Modifier : Modifier n’importe quel paramètre de la connexion. Cette option est particulièrement utile pour les rotations de certificats.

Attention : Lorsque vous modifiez une connexion activée, faites attention aux champs qui peuvent perturber les connexions de votre base d’utilisateurs.

- Test : Testez la connexion pour vous assurer qu’elle fonctionne comme prévu. Pour en savoir plus, voir la section en lien.

- Supprimer : En cliquant sur Supprimer, vous supprimez définitivement la connexion. En cliquant sur le bouton, un modal s’ouvrira avec un message d’avertissement. Vous devrez cliquer sur Supprimer dans cette fenêtre modale pour confirmer l’action.

Avertissement : Lorsque vous supprimez une information, gardez à l’esprit l’impact que cela aura sur votre base d’utilisateurs. Une fois qu’une connexion est supprimée, il est impossible de revenir en arrière.Astuce : Vous ne pouvez pas supprimer une information tant que son statut n’est pas passé à Désactivé. Ne supprimez pas une connexion tant que vous n’avez pas vérifié que vos utilisateurs ne seront pas affectés par votre modification.

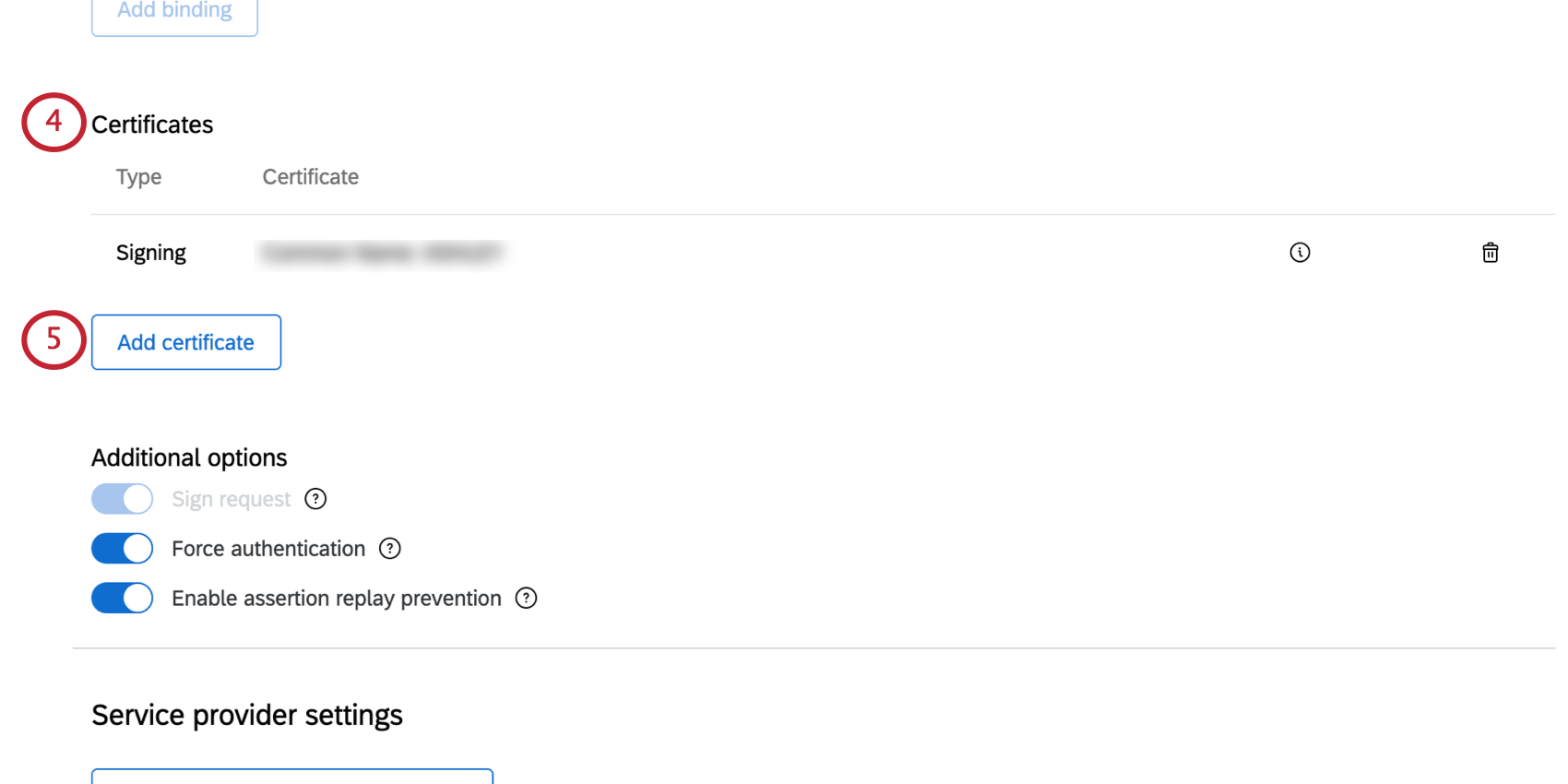

Rotation des certificats IdP

Les certificats expirent de temps à autres, vous devrez donc contacter votre équipe informatique pour vous assurer que les certificats utilisés pour les connexions Qualtrics sont mis à jour. Demandez à votre équipe informatique d’ajouter un nouveau certificat avant l’expiration de l’ancien et de tester la connexion pour vous assurer que la mise à jour se déroule correctement.

Si vous ne disposez que d’un certificat de signature, procédez comme suit :

- Accédez aux paramètres de l’organisation dans Admin.

- Allez à Authentificateur.

- Suivant la connexion SSO pour laquelle vous faites pivoter le certificat, cliquez sur le menu déroulant Actions, puis sélectionnez Modifier.

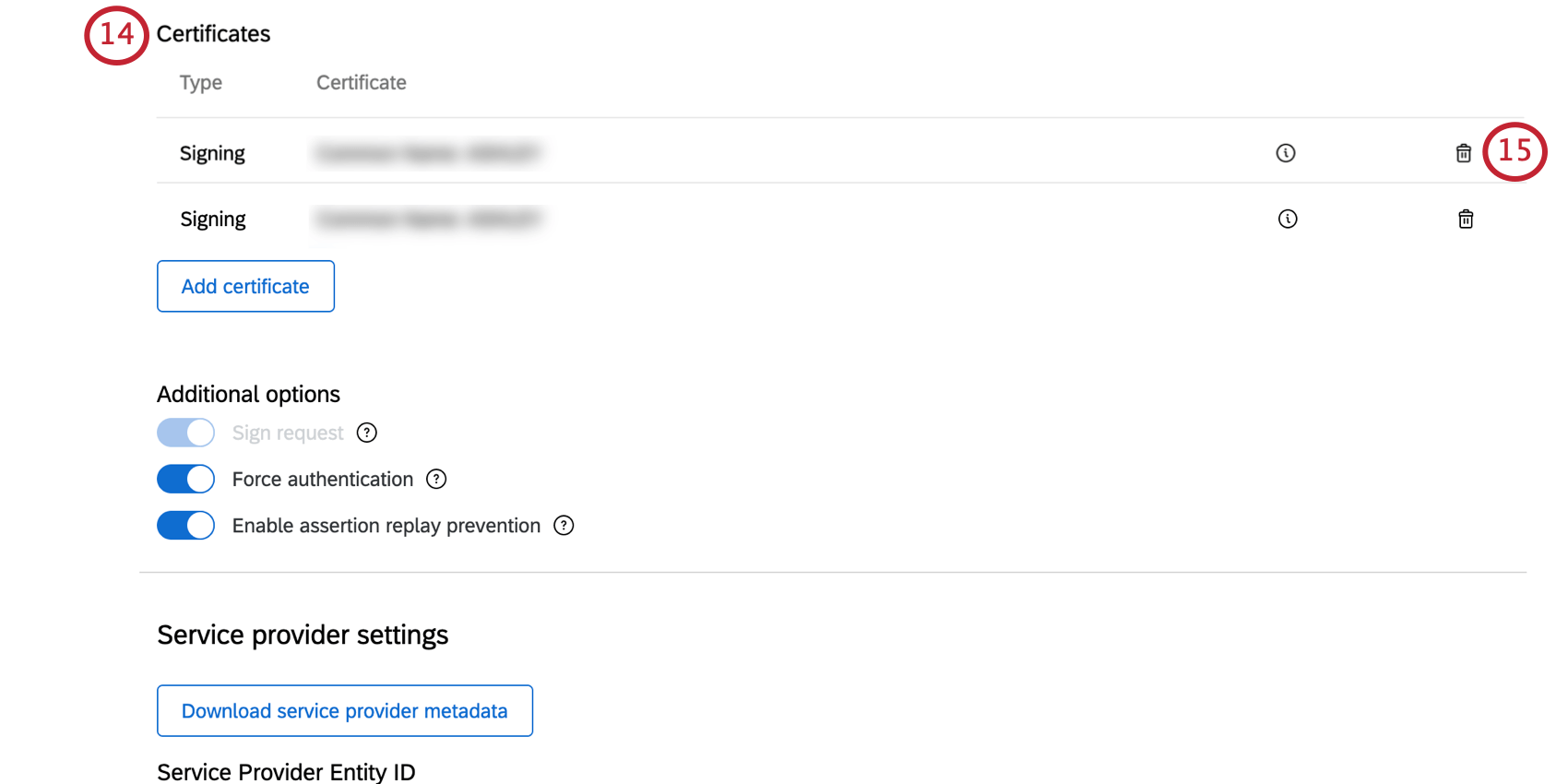

- Faites défiler la page jusqu’à la section Certificats.

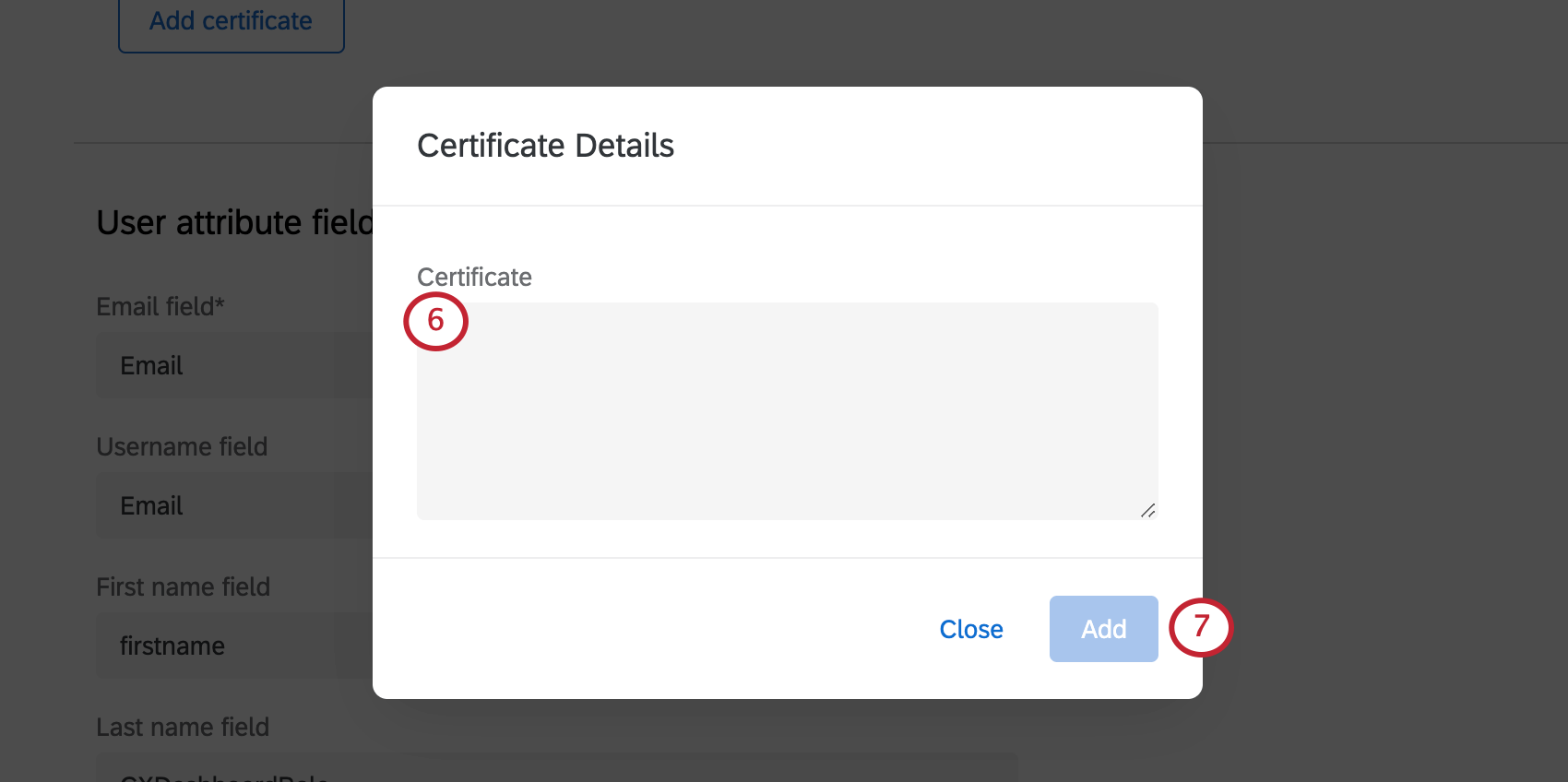

- Cliquez sur Ajouter un certificat.

- Collez votre nouveau certificat dans la case Certificat.

- Cliquez sur Ajouter.

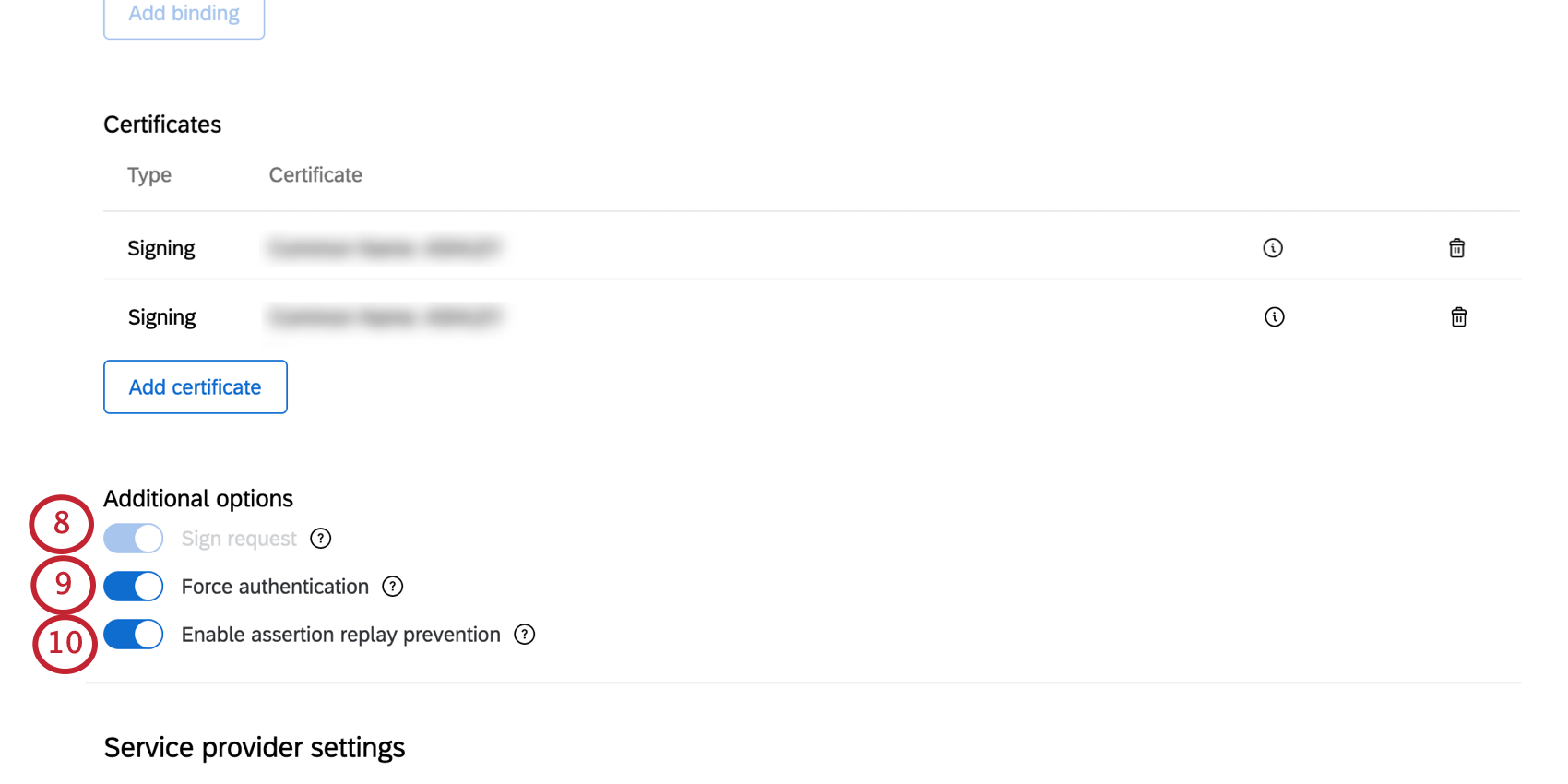

- Sélectionnez Sign request comme type de certificat.

Astuce : Si vous activez cette option, pour garantir que la demande provient de Qualtrics et non de quelqu’un qui aurait pu intercepter le message, nous signerons la demande envoyée au fournisseur d’identité. Cette option est toujours activée si vous avez sélectionné une liaison de service HTTP Post Single sign-on.

Astuce : Si vous activez cette option, pour garantir que la demande provient de Qualtrics et non de quelqu’un qui aurait pu intercepter le message, nous signerons la demande envoyée au fournisseur d’identité. Cette option est toujours activée si vous avez sélectionné une liaison de service HTTP Post Single sign-on. - Si vous le souhaitez, sélectionnez Forcer l’authentificateur.

Astuce : Si vous activez cette option et si votre fournisseur d’identité la prend en charge, ce dernier obligera les utilisateurs à s’authentifier, même s’ils sont déjà connectés.

- Si vous le souhaitez, sélectionnez Activer la prévention du rejeu d’assertion.

Astuce : Si vous activez cette option, Qualtrics ne réutilisera pas une assertion déjà vue. C’est une technologie de l’information qui permet d’éviter les attaques par rejeu SAML.

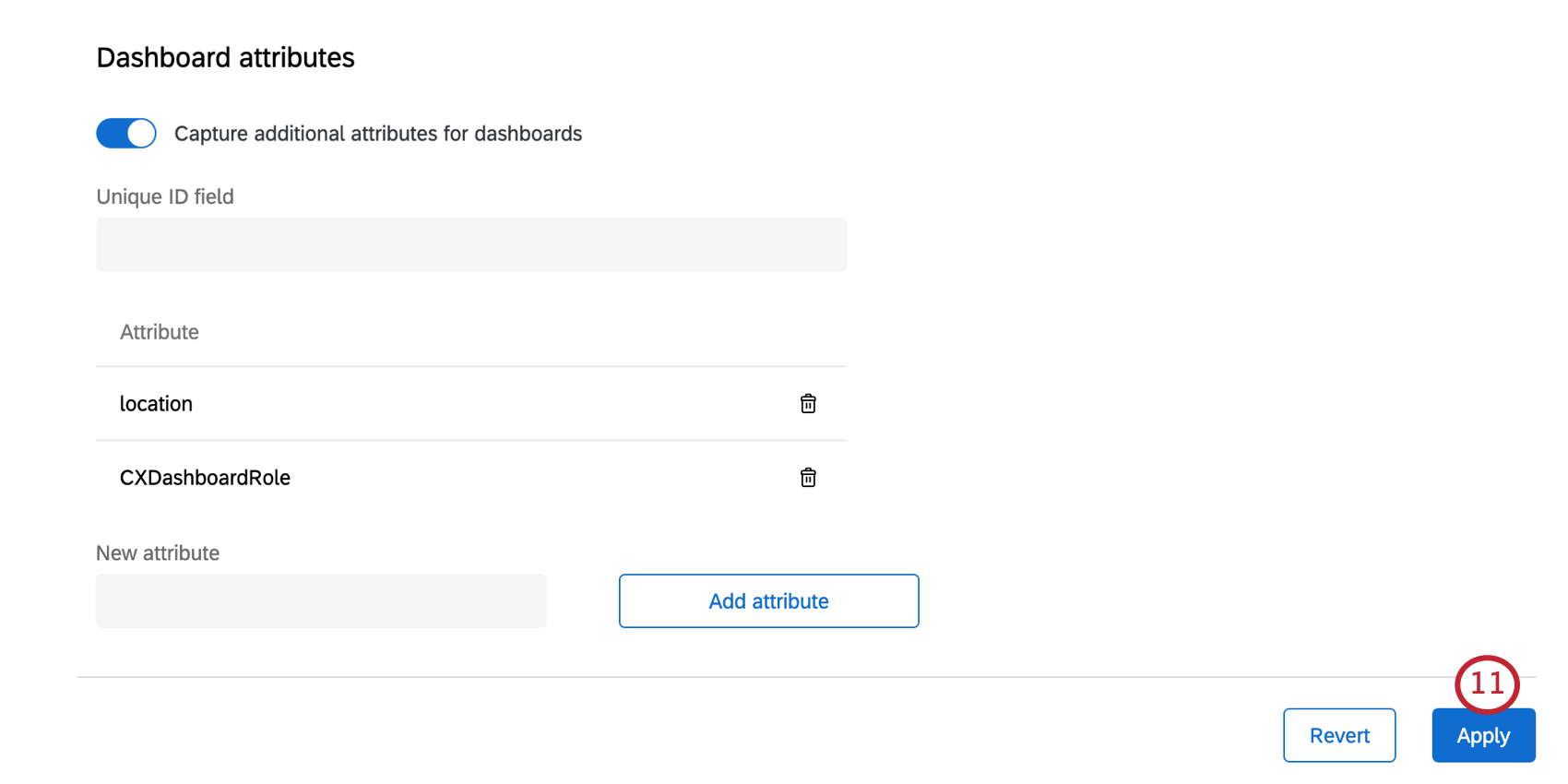

- Faites défiler jusqu’au bas de la page et cliquez sur Appliquer pour enregistrer vos modifications.

- Testez la connexion pour vous assurer que le certificat a été tourné correctement.

- Cliquez sur Modifier.

- Faites défiler la page jusqu’à la section Certificats .

- Cliquez sur l’icône de la corbeille à côté de votre ancien certificat pour le supprimer.

Astuce : si votre test a échoué, supprimez votre nouveau certificat et vérifiez qu’il est correct avant de répéter les étapes ci-dessus pour le réinsérer.

- Lorsque vous avez terminé, cliquez sur Appliquer.

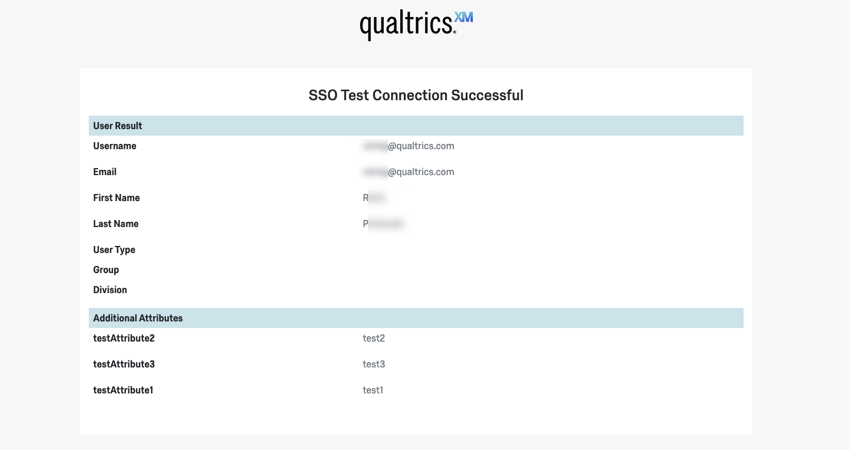

Tester la connexion

Après avoir configuré une connexion SSO, vous pouvez la tester pour vous assurer qu’elle fonctionne comme vous le souhaitez. Cliquez sur Test on a connection to start.

Un nouvel onglet s’ouvrira dans votre navigateur et vous serez redirigé vers votre IdP pour vous authentifier. Après une connexion réussie, vous serez redirigé vers une page affichant les attributs et les valeurs que nous avons capturés avec succès à partir de votre IdP dans l’échange SSO.

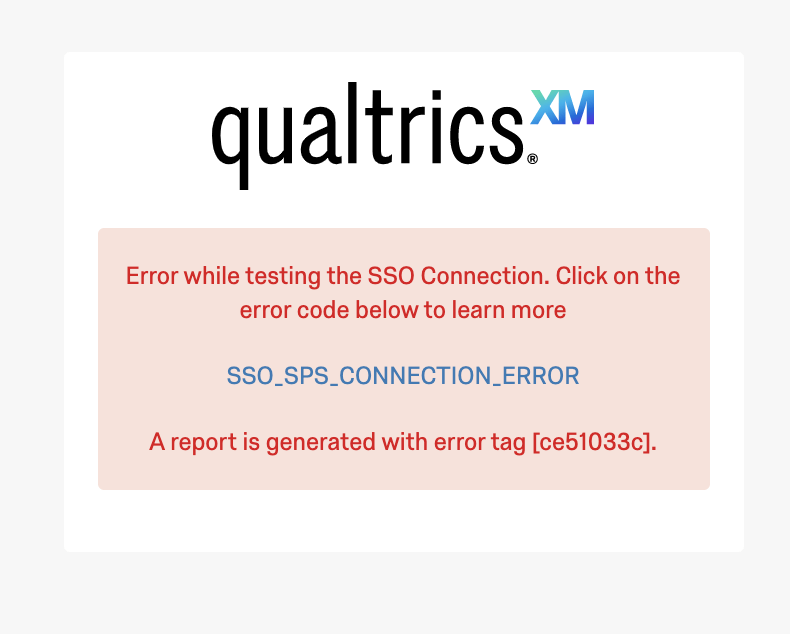

Si la connexion a échoué, vous recevrez un message d’erreur. Consultez la section Dépannage pour connaître les mesures de base à prendre.

Résolution des problèmes

Si vous voyez un message d’erreur lors du test d’une connexion, cliquez sur le code ou consultez la liste ci-dessous pour en savoir plus sur cette erreur et ses causes possibles.

Si le problème ne peut être résolu, veuillez vous connecter à votre Customer Success Hub pour obtenir de l’aide. Notre équipe SSO vous demandera le code d’erreur.

Codes d’erreur généraux du SSO

- SSO_UNKNOWN_ERROR : Une erreur inconnue s’est produite. Veuillez réessayer de vous connecter ou contacter l’assistance et fournir le code d’erreur généré.

- SSO_SPS_CONNECTION_ERROR : Une erreur s’est produite. Veuillez essayer d’effacer vos cookies et votre cache et de vous reconnecter.

Erreurs SAML

- SSO_MISSING_USERNAME : Une valeur pour l’attribut username ou email n’a pas été trouvée dans la réponse SSO de votre serveur. Cet attribut étant requis, assurez-vous que la section Attribut Statement de votre réponse SAML contient un attribut correspondant au champ Username dans vos réponses SSO Connection.

Astuce : Par exemple, cela peut se produire parce que l’utilisateur qui tente de se connecter n’a pas d’adresse électronique correspondant aux domaines d’adresses électroniques valides sous User Provisioning Options.

- SSO_SAML_MISSING_SSO_BINDING : Une URL de liaison de signature unique n’a pas été trouvée dans vos paramètres SAML. Étant donné que cette valeur est obligatoire pour les connexions initiées par le PS, vérifiez vos paramètres de connexion SSO et réessayez.

- SSO_SAML_INVALID_DECRYPTION_CERT : Une erreur s’est produite lors du déchiffrement de la réponse SAML. Vérifiez si le certificat de chiffrement dans votre fournisseur d’identité correspond au certificat de chiffrement dans le fichier de métadonnées du prestataire de services généré pour votre connexion SSO.

- SSO_SAML_INVALID_AUDIENCE_RESTRICTION : Il y a eu une erreur dans la restriction d’audience dans la réponse SAML. Vérifiez si la bonne valeur est définie dans votre fournisseur d’identité. Cela devrait correspondre à l’emplacement du service consommateur d’assertion fourni dans le fichier de métadonnées du prestataire de services généré pour votre connexion SSO.

- SSO_SAML_INVALID_RECIPIENT : Une erreur s’est glissée dans l ‘URL Destinataire de la réponse SAML. Vérifiez si la bonne valeur est définie dans votre fournisseur d’identité. Cela devrait correspondre à l’emplacement du service consommateur d’assertion fourni dans le fichier de métadonnées du prestataire de services généré pour votre connexion SSO.

- SSO_SAML_VALIDATION_ERROR : Une erreur s’est produite lors de la validation de la réponse SAML. Vérifiez les paramètres de votre fournisseur d’identité et de votre configuration de connexion Qualtrics SSO puis réessayez.

Erreurs OAuth 2.0

Pour connaître la signification de certains termes, voir Création d’une connexion OAuth 2.0.

- SSO_OAUTH_INVALID_ID_TOKEN : Une erreur s’est produite lors de la validation du jeton d’identification. Veuillez vérifier le point de terminaison des clés publiques, l’émetteur du jeton et le(s) algorithme(s) utilisé(s) pour la signature des champs du jeton d’identification et réessayez.

- SSO_OAUTH_INVALID_OR_MISSING_EMAIL_DOMAIN: L’utilisateur qui tente de se connecter n’a pas d’adresse électronique correspondant aux domaines de messagerie valides. Veuillez vérifier le champ Domaines de messagerie électronique valides sous Options de provisionnement de l’utilisateur et réessayez.

- SSO_OAUTH_USER_INFO_ERROR: Erreur lors de la récupération des informations de l’utilisateur avec le jeton. Veuillez vérifier les champs User Information Endpoint et Authenticated Request Type Binding Type et réessayez.

- SSO_OAUTH_ACCESS_TOKEN_ERROR: Erreur lors de l’obtention du jeton d’accès. Veuillez vérifier les champs Secret du client, Point de terminaison du jeton et Méthodes d’autorisation du point de terminaison du jeton et réessayez.

- SSO_OAUTH_AUTHORIZATION_URI_ERROR: Échec de la génération de la requête du client OAuth. Veuillez vérifier les champs ID du client, Point de terminaison de l’autorisation et Portée et réessayer.