Requisitos técnicos de SSO

Visão geral dos requisitos técnicos

O Single Sign-On (SSO) permite que um terceiro autentique um usuário antes de conceder acesso ao sistema Qualtrics. Qualtrics suporta quatro tipos de autenticação SSO: Google OAuth 2.0, Central Authentication Service (CAS), Lightweight Diretório Access Protocol (LDAP) e Security Assertion Markup Language (SAML). Cada tipo exige que o terceiro tenha um tipo específico de servidor. Por exemplo, a autenticação CAS SSO depende do fato de o terceiro ter um servidor CAS.

Esta página aborda os requisitos técnicos que você deve atender. Essas configurações devem ser definidas com sua equipe de TI e depois comunicadas à equipe de suporte do Qualtrics SSO.

Google OAuth 2.0

O Google OAuth 2.0 é uma estrutura de autorização que pode ser usada para autenticar usuários na plataforma Qualtrics. Para configurar o Google OAuth 2.0 para autenticação de terceiros, os usuários que acessarão a plataforma devem ter uma conta do Google.

Os seguintes parâmetros de configuração devem ser fornecidos:

- Domínios válidos de e-mail

- Domínios de e-mail específicos são necessários para autenticar os endereços de e-mail dos usuários em cada tentativa de login.

O Qualtrics recebe apenas o e-mail associado às contas do Google dos usuários ao autenticar no Google OAuth 2.0. O e-mail é usado para preencher os campos Qualtrics Username (Nome de usuário), First Name (Nome), Last Name (Sobrenome) e Email Address (Endereço de e-mail).

Depois que os domínios de e-mail válidos desejados forem fornecidos, o Qualtrics poderá configurar uma integração do Google OAuth 2.0 com o terceiro.

Protocolo LDAP (Lightweight Diretório Access Protocol)

O LDAP (Lightweight Diretório Access Protocol) é um serviço diretório no qual um terceiro pode se autenticar. O Qualtrics pode ser configurado para se autenticar automaticamente em um servidor LDAP quando um usuário tenta fazer login na plataforma Qualtrics. Para configurar uma integração LDAP, supõe-se que o terceiro tenha um servidor LDAPv3 em funcionamento.

Os seguintes parâmetros de configuração devem ser fornecidos:

- Nome do host do servidor LDAP: Endereço IP ou nome do servidor.

- Porta do servidor LDAP: Porta que o Qualtrics usará para se comunicar com o servidor.

- Nome distinto (DN) da base: Por exemplo:

organização - Nome distinto de associação: Pesquisar com base no Bind DN ou no Bind DN do usuário. Isso não é necessário se o servidor LDAP permitir pesquisas não autenticadas.

- Bind Password (Senha de vinculação): não é necessário se o servidor LDAP permitir pesquisas não autenticadas.

- Parâmetros filtro autenticação: Por exemplo:

uid=%username% - URL de redirecionamento de logout: O Qualtrics requer um URL de redirecionamento de logout para limpar as sessões de login dos usuários no logout. Se nenhum URL de redirecionamento de logout for fornecido, o Qualtrics poderá redirecionar os usuários para https://qualtrics.com ou outro URL de sua opção de resposta. No entanto, isso não apagará a sessão de login dos usuários, e eles poderão fazer login novamente clicando no botão voltar ou retornando à página de login.

- Atributos LDAP

- Necessário:

- Endereço de e-mail atributo de campo (por exemplo, mail)

Qdica: esse atributo deve conter valores no formato de um endereço de e-mail. Por exemplo, value@email.com.

- Endereço de e-mail atributo de campo (por exemplo, mail)

- Opcional:

- atributo de campo First Name (por exemplo, firstname)

- atributo de campo Last Name (por exemplo, sn)

- atributo de mapeamento de tipo de usuário

- atributo de mapeamento de Divisão

- atributo Group Mapping

- atributo(s) metadados do CX Dashboards

- atributo(s) de registro automático de função do CX Dashboards

- Necessário:

Uma vez que as informações acima sejam fornecidas, o Qualtrics pode providenciar a configuração de uma integração LDAP com o terceiro.

Serviço de autenticação central (CAS)

O CAS (Central Authentication Service) fornece serviço de logon único corporativo e é compatível com o JA-SIG CAS. Mais informações sobre o CAS podem ser encontradas em projetos O sistema Qualtrics pode atuar como um cliente CAS, permitindo que o usuário se autentique via CAS e faça login no sistema Qualtrics. Para configurar o CAS SSO, supõe-se que o terceiro tenha um servidor CAS em funcionamento usando o protocolo CAS 2.0 ou mais recente.

Os seguintes parâmetros de configuração devem ser fornecidos:

- Nome do host do servidor CAS: Nome do servidor.

- Porta do servidor CAS: Porta que o Qualtrics usará para se comunicar com o servidor.

- URI para o sistema CAS no host

- URL de redirecionamento de logout: O Qualtrics requer um URL de redirecionamento de logout para limpar as sessões de login dos usuários no logout. Se nenhuma URL de redirecionamento de logout for fornecida, o Qualtrics poderá redirecionar os usuários para https://qualtrics.com ou outra URL de sua opção de resposta. No entanto, isso não limpará a sessão de login dos usuários, que poderão fazer login novamente clicando no botão voltar ou acessando a página de login novamente.

Os parâmetros a seguir variam de acordo com o fato de você estar ou não usando uma versão do CAS compatível com SAML 1.1.

- Se SAML 1.1 não for suportado: O nome de usuário do CAS será usado para preencher os campos de nome de usuário, endereço de e-mail, nome e sobrenome do Qualtrics.

- Se houver suporte para SAML 1.1: Os seguintes parâmetros de configuração também devem ser fornecidos:

- Necessário:

- Endereço de e-mail atributo de campo (por exemplo, mail)

Qdica: esse atributo deve conter valores no formato de um endereço de e-mail. Por exemplo, value@email.com.

- Endereço de e-mail atributo de campo (por exemplo, mail)

- Opcional:

- atributo de campo First Name (por exemplo, firstname)

- atributo de campo Last Name (por exemplo, sn)

- atributo de mapeamento de tipo de usuário

- atributo de mapeamento de Divisão

- atributo Group Mapping

- atributo(s) metadados do CX Dashboards

- atributo(s) de registro automático de função do CX Dashboards

- Necessário:

Depois que as informações acima forem fornecidas, o Qualtrics poderá providenciar a configuração da integração do CAS com o terceiro.

Linguagem de marcação de asserção de segurança (SAML)

A SAML (Security Assertion Markup Language) é um padrão baseado em XML para troca de dados de autenticação e autorização entre domínios de segurança ou entre um provedor de identidade (um produtor de asserções) e um provedor de serviços (um consumidor de asserções). O sistema Qualtrics pode ser configurado para se autenticar automaticamente por meio de um provedor de identidade (IdP) de terceiros usando SAML quando um usuário faz login no sistema Qualtrics. Para configurar uma integração SAML, supõe-se que o terceiro tenha uma implementação SAML 2.0 ou Shibboleth 2.0 em funcionamento e possa oferecer suporte a logins iniciados pelo provedor de serviços (SP).

A Qualtrics suporta fluxos de trabalho iniciados por IdP e SP para logins SAML. O mais comum dos dois é uma troca iniciada pelo SP, em que os usuários iniciam o fluxo em https://brandID.datacenter.qualtrics.com, ou o Vanity URL de sua organização. A troca iniciada pelo IdP é usada principalmente quando os usuários se autenticam em uma rede interna, em que os usuários iniciam o fluxo em um portal de aplicativo interno.

Os seguintes parâmetros de configuração devem ser fornecidos:

- Metadados do provedor de identidade (IdP) (em formato XML como um link ou um anexo)

- Tags necessárias:

- Descritor de entidade

- Descritor de chave

- SingleSignOnService

- Há suporte para as associações HTTP Post e HTTP Redirect no SingleSignOnService. O HTTP Post deve ser usado, no entanto, se você precisar que o AuthnRequest seja assinado.

- SingleLogoutService

- Esse campo é usado para redirecionar os usuários para um URL que limpará as sessões de login dos usuários no logout. Se nenhum URL SingleLogoutService for fornecido, o Qualtrics poderá redirecionar os usuários para https://qualtrics.com ou outro URL de sua opção de resposta. No entanto, isso não apagará a sessão de login dos usuários, que poderão voltar a fazer login imediatamente clicando no botão voltar ou acessando a página de login novamente.

- Tags necessárias:

- Atributos SAML

- Necessário:

- atributo de campo Username (ou seja, samAccountName)

- O atributo deve conter valores que sejam exclusivos, imutáveis e não confidenciais.

- Endereço de e-mail atributo de campo (por exemplo, mail)

Qdica: esse atributo deve conter valores no formato de um endereço de e-mail. Por exemplo, value@email.com.

- atributo de campo Username (ou seja, samAccountName)

- Opcional:

-

- atributo de campo First Name (por exemplo, firstname)

- atributo de campo do sobrenome (por exemplo, sn)

- atributo de mapeamento de tipo de usuário

- atributo de mapeamento de Divisão

- atributo Group Mapping

- atributo(s) metadados do CX Dashboards

-

- Necessário:

Uma vez fornecidas as informações acima, o Qualtrics pode providenciar a configuração de uma integração Shibboleth/SAML com o terceiro.

Como obter e descriptografar uma resposta SAML

Uma resposta SAML é enviada pelo provedor de identidade ao provedor de serviços após a autenticação SAML bem-sucedida. A resposta SAML contém todas as informações passadas pelo provedor de identidade, como atributos, certificados, associações etc. Essas informações são valiosas para a solução de problemas com autorização ou durante todo o processo de login.

Há muitas ferramentas disponíveis para ajudar a obter uma resposta SAML. Abaixo está um método que deve estar disponível na maioria dos navegadores, mas sinta-se à vontade para usar qualquer método.

- Abra uma nova guia em seu navegador.

- Abra o Developer Ferramentas.

Qdica: eles podem estar localizados em locais diferentes, dependendo do navegador que estiver sendo usado. As capturas de tela nesta página fazem referência à visual de um navegador Chrome.

- Selecione a guia Rede.

- Selecione Preservar registro.

- Digite o URL de login nessa guia do navegador e faça login via SSO.

- Em Name (Nome), você deverá selecionar o item “default-sp” (padrão-sp).

- Em Headers (Cabeçalhos), na parte inferior, em Form Headers (Cabeçalhos de formulário), você verá um bloco de caracteres denominado SAML response (Resposta SAML).

Qdica: se nossa equipe de suporte tiver solicitado uma resposta SAML, você pode parar nesta etapa.

- A resposta SAML é atualmente codificada em Base64. Para decodificar a resposta SAML em um formato legível, você pode usar qualquer decodificador Base64 encontrado on-line.

Qdica: confira estas ferramentas para codificar base64 e decodificar base64.

Como ler uma resposta SAML

Há algumas informações importantes em uma resposta SAML que podem ajudá-lo a solucionar problemas.

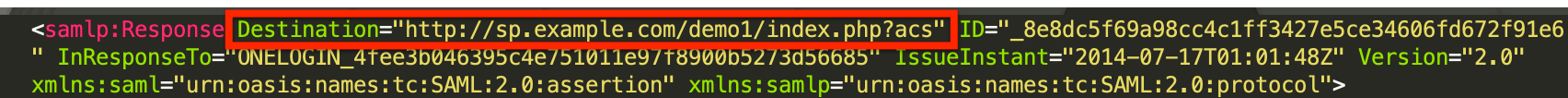

- Destino: Corresponde ao URL do serviço de consumidor de asserção do provedor de serviços e geralmente é encontrado próximo à parte superior da resposta SAML.

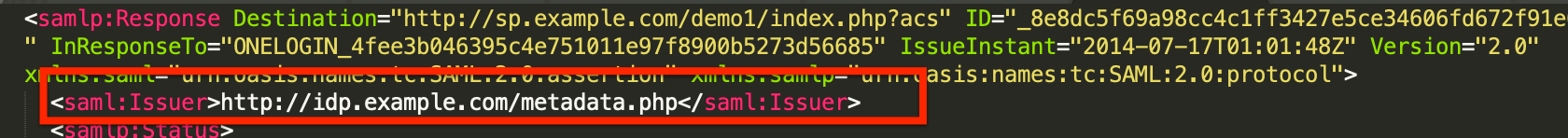

- Emissor: corresponde à ID da entidade do provedor de identidade e geralmente é encontrado próximo à parte superior da resposta SAML.

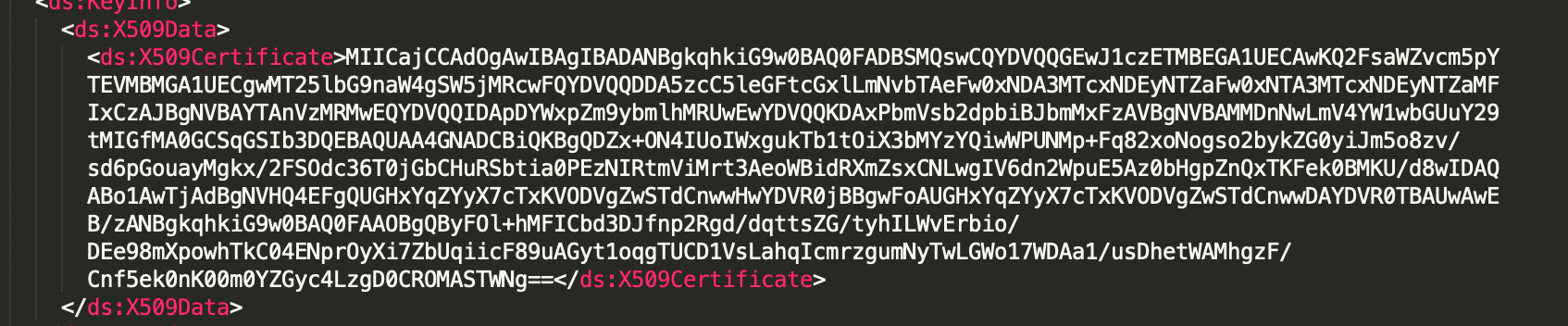

- X509Certificate: Corresponde ao certificado de assinatura do provedor de identidade e geralmente é encontrado no meio da resposta SAML.

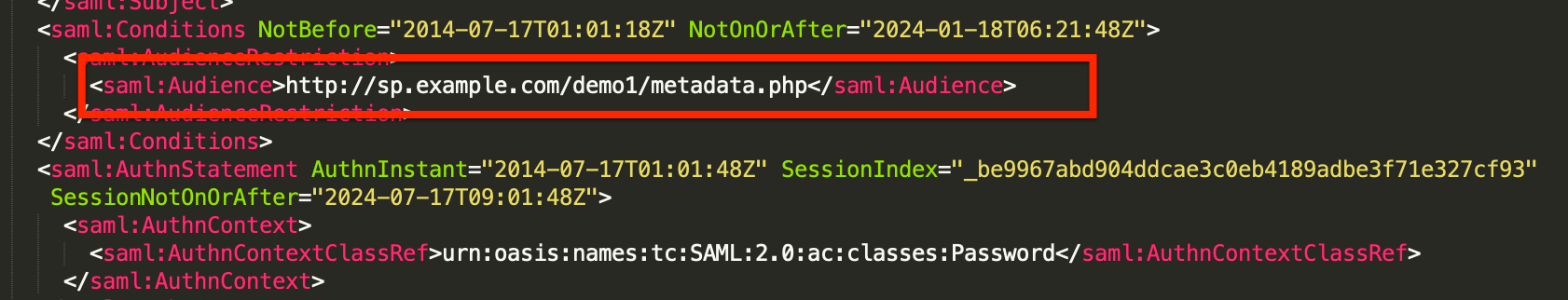

- Público: Corresponde à ID da entidade do provedor de serviços e geralmente é encontrado no meio da resposta SAML.

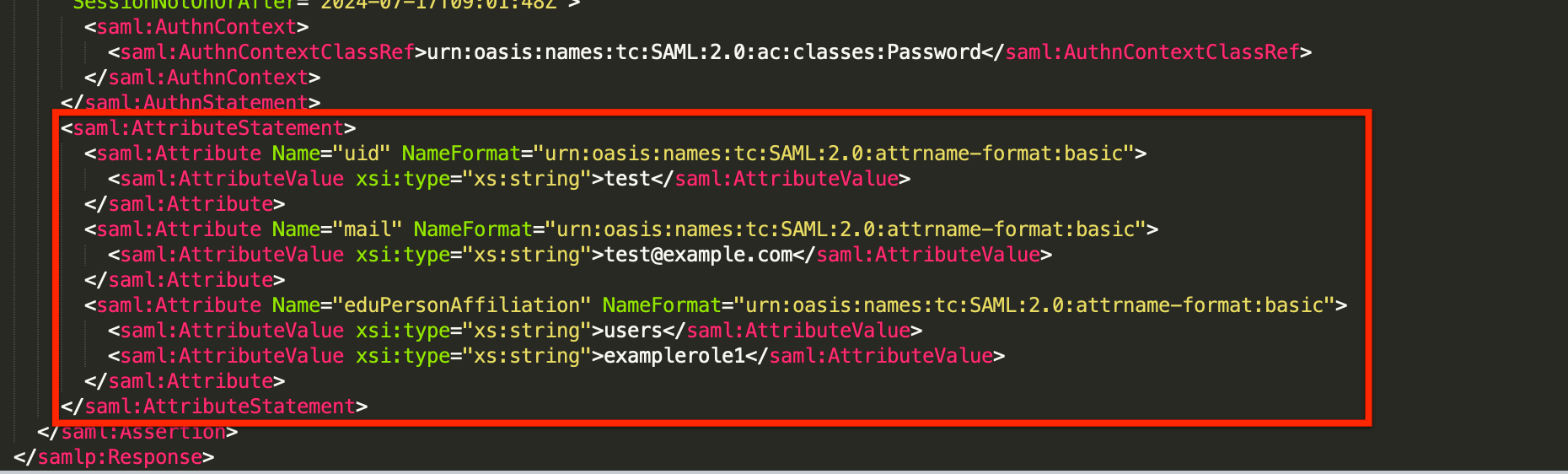

- Declaração de Atributo: Contém todos os nomes e valores atributo que estão sendo enviados pelo provedor de identidade e geralmente é encontrado na parte inferior da resposta SAML.