組織のSSO接続の追加

接続の追加について

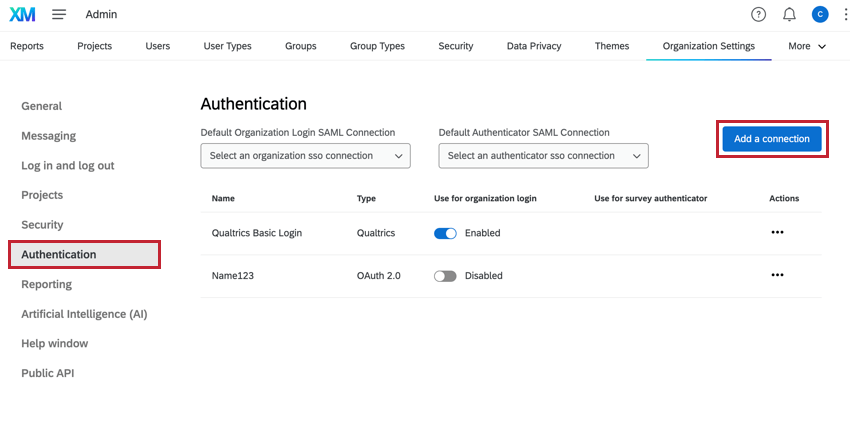

このページでは、クアルトリクス組織をSAMLまたはOAuth 2.0 SSOに接続する方法について説明します。開始するには、組織設定の認証機能タブに移動し、接続の追加を選択します。

ブランド管理者のみがこれらの手順を実行できます。

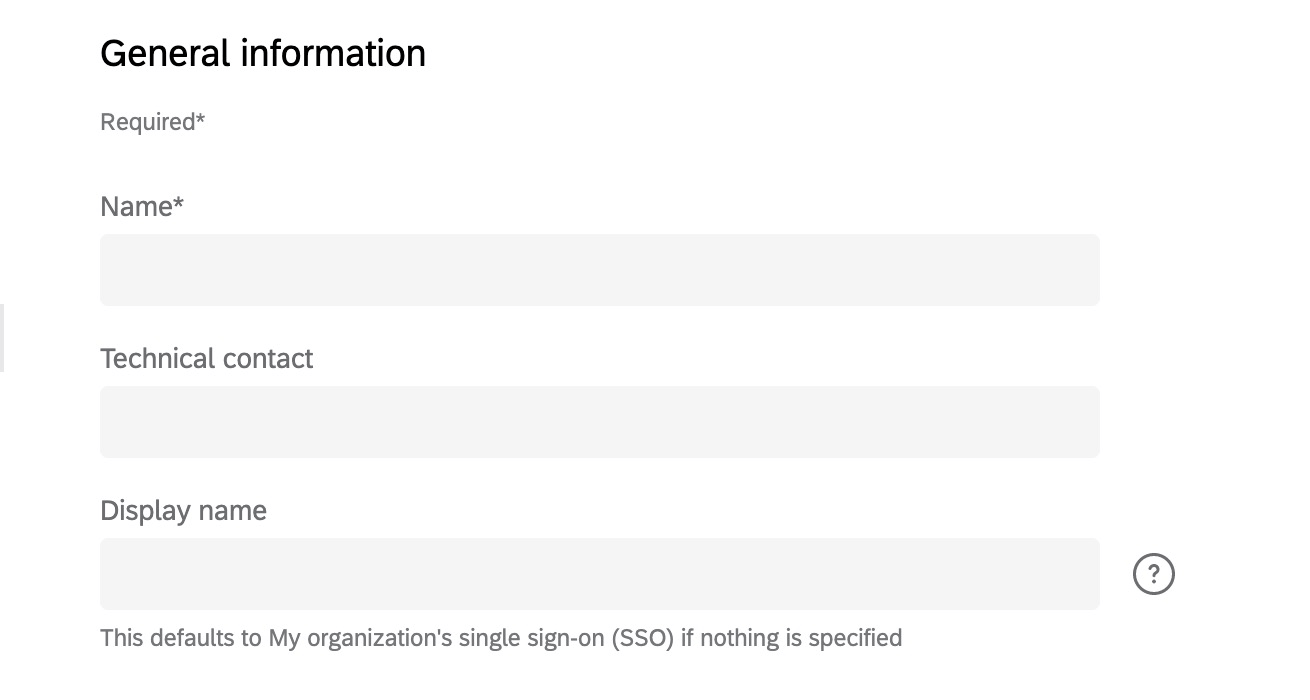

一般情報

- 名前: 接続の名前を指定します。これは入力必須フィールドです。

Qtip:この名前は組織設定のSSOタブに表示されるので、追加した接続を区別することができます。ログインページには表示されません。

- 技術連絡先: 技術連絡先(ITチームの誰かである可能性が高い)のメールアドレスを追加します。このSSO接続に関連する技術的な質問や更新がある場合に、クアルトリクスが連絡を取ることのできる担当者です。このフィールドは任意ですが、入力しておくことを強く推奨します。

- 表示名: 表示名は、ユーザーがSSO接続を選択するよう求められたときに、組織のログインページに表示されるものです。表示名は120文字まで。これについては、「SSO接続の有効化と無効化」を参照してください。

Qtip:これはSSO接続にのみ適用できます。クアルトリクスのデフォルトログインでは、表示名を変更することはできません。

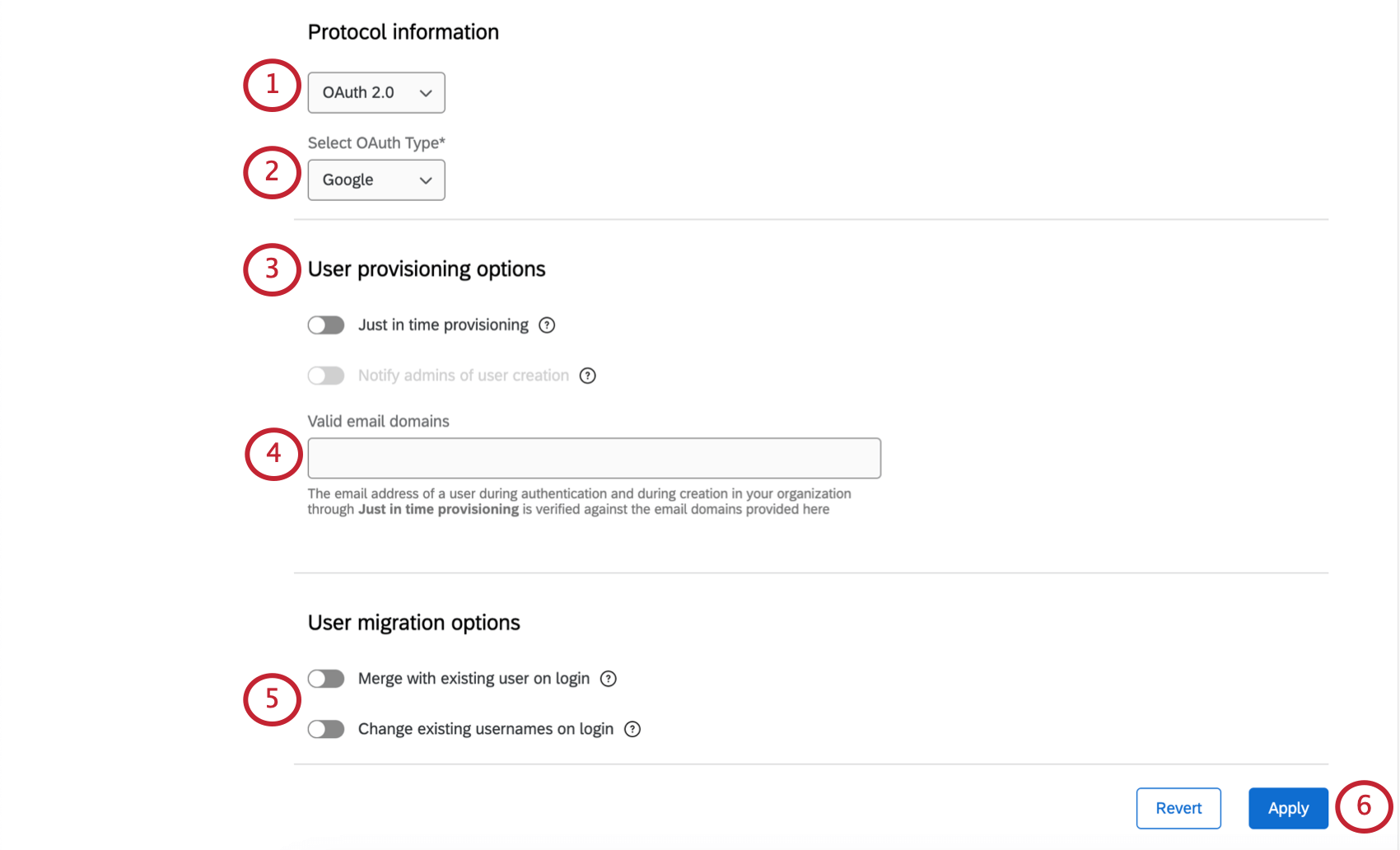

グーグルとの接続設定

追加できるOAuth 2.0のひとつに、Google接続がある。組織をGoogle SSOに接続することで、ユーザーはGoogleアカウントを使ってサインアップやログインができるようになります。

- プロトコル情報」で「OAuth 2.0」を選択します。

- Select OAUth Type(OAUthタイプの選択)」で「Google」を選択します。

- ユーザープロビジョニングオプションを設定します。

- Valid email domains]の下に、ライセンスに基づくクアルトリクスアカウントの登録に使用できるメールドメインを入力します。アスタリスク(*)を付けると、組織内のどのドメインでも登録できるようになります。

例BarnabyはTreadで働いており、すべての従業員がカスタムの従業員Eメール(例:barnabys@treadmade.org)を持っています。彼の検証メールのドメインはtreadmade.orgである。Qtip:このフィールドはデフォルトでは空なので、アスタリスク(*)か会社のGmailドメインを追加してください。複数のドメインをカンマで区切ります。

- ユーザー移行オプションを設定します。

- 変更を適用する。

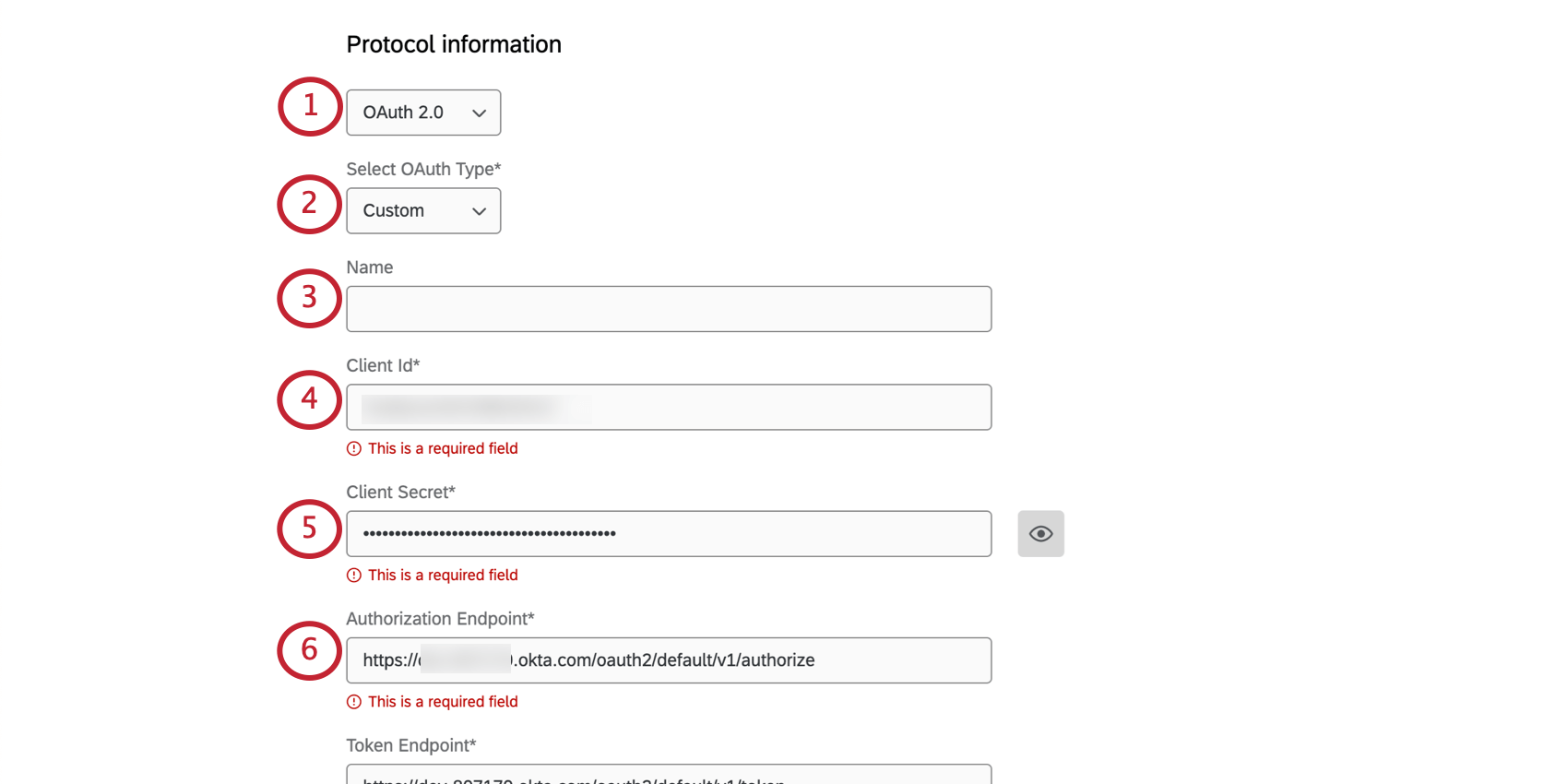

OAuth 2.0接続の設定

プロトコル情報をOAuth 2.0に設定すると、いくつかのフィールドが表示されます。これらのフィールド名は、OAuth 2.0接続を設定するために必要です。

- プロトコル情報」で「OAuth 2.0」を選択します。

- Select OAuth Type」で「Custom」を選択します。

- 接続先の名前を書いてください。(オプション。)

- クライアントIDを入力してください。

qtip:クライアントIDは、クライアント(この場合はクアルトリクス)を識別し、認証するものです。クライアントIDは、認証サーバー(つまりOAuthプロバイダー)から取得できます。

- クライアントの秘密を提供する。

qtip:クライアント・シークレットはクライアントを識別し、認証する。これは認証サーバーから取得される。Qtip:目のアイコンをクリックするとクライアントの秘密が表示されます。

- 正しいURLをAuthorization Endpointフィールドに貼り付けます。

Qtip:認証エンドポイントは、ユーザーの認証と同意を処理します。ユーザーが自分らしくいられることを認証し、リソースへのアクセスに同意すると、アクセシビリティコードがクライアントに送り返される。

- 正しい URL をToken Endpoint フィールドに貼り付けます。

qtip:トークン・エンドポイントは、アクセストークンに対するアクセシビリティコードの交換を処理する認可サーバー内のエンドポイントです。

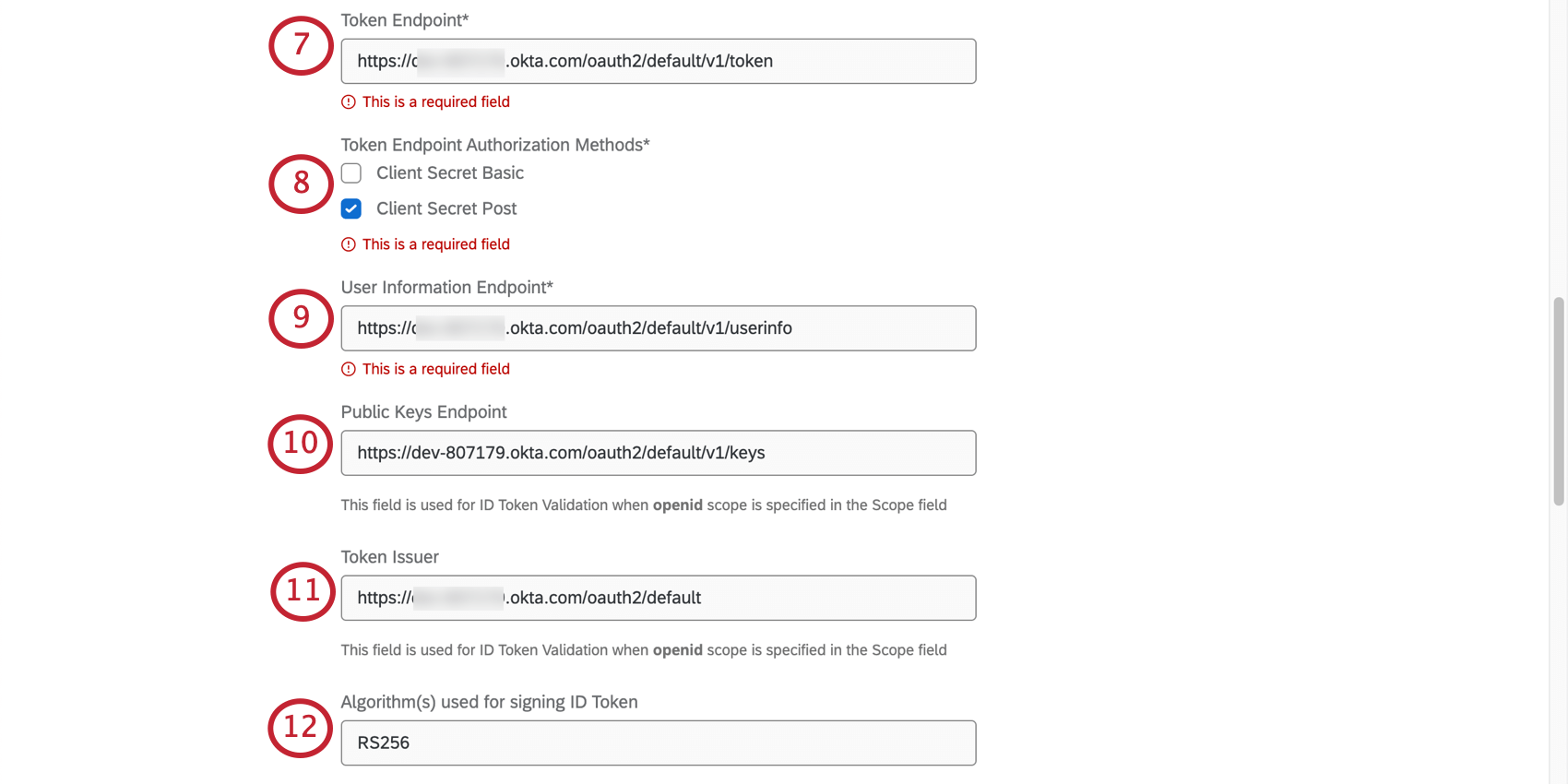

qtip:トークン・エンドポイントは、アクセストークンに対するアクセシビリティコードの交換を処理する認可サーバー内のエンドポイントです。 - 1つまたは両方のトークン・エンドポイント認証方法を選択します。これはトークンのエンドポイントに使用されます。

- Client Secret Basic: クライアントシークレットは認可ヘッダーにエンコードされる。

- クライアント秘密の投稿: クライアントシークレットはフォームパラメータとしてリクエストボディに 含まれる。

- 正しいURLをUser Information Endpointフィールドに貼り付けます。

qtip:リソースサーバーのユーザー情報エンドポイントは、クライアントからアクセストークンを受け取って検証し、ユーザー情報をクライアントに返します。

- Public Keys Endpointフィールドに正しいURLを貼り付けます。

qtip:この公開鍵エンドポイントは、idトークンの検証時に使用されます。クライアント(クアルトリクス)はこのエンドポイントにアクセスして公開鍵を取得し、idトークンで見つかった鍵IDと公開鍵のいずれかを照合しようとします。idトークンがMACベースのアルゴリズム(HMAC256、HMAC512など)で署名されている場合、このフィールドは必要ない。

- Token Issuerフィールドに正しいURLを貼り付けます。

Qtip: Token Issuerフィールドはidトークンの検証中に使用されます。

- ID トークンの署名に使用するアルゴリズムを追加します。

Qtip: このフィールドは、Scopeフィールド(ステップ14)でopenidスコープが指定されている場合に、IDトークンの検証に使用されます。ID トークンの署名に使用できるアルゴリズムを複数追加できます。デフォルトはRS256。idトークンがMACベースのアルゴリズムで署名されている場合は、アルゴリズムを追加する必要はありません。

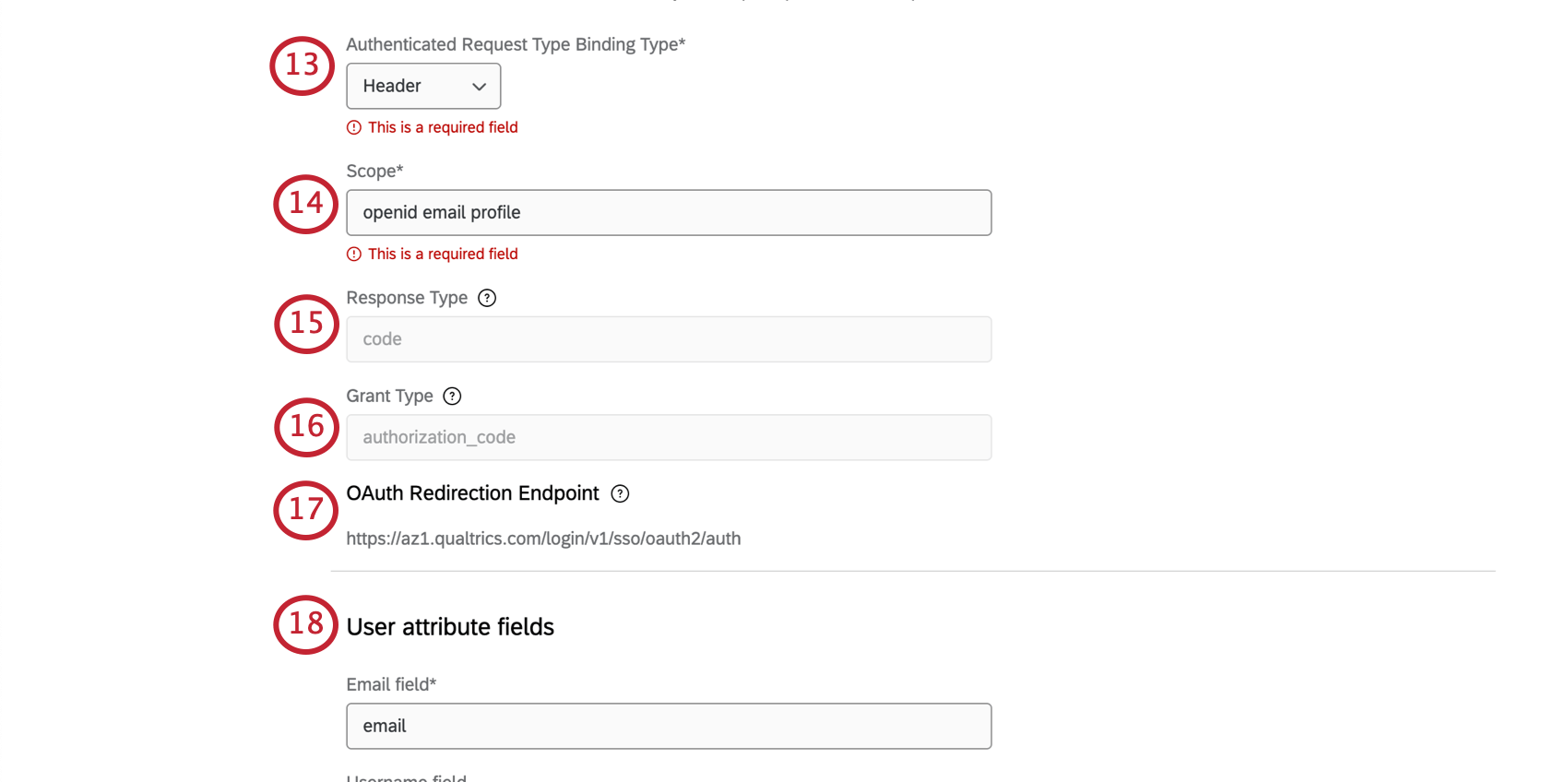

- 認証機能リクエスト・タイプ・バインディング・タイプを 選択する。これはユーザー情報エンドポイントに使用されます。

- ヘッダ:アクセストークンはアクセシビリティヘッダーに含まれる。

- Body: アクセストークンは、フォームパラメータとしてレスポンスボディに含まれる。

- クエリー:アクセストークンは、クエリパラメータとしてレスポンスボディに含まれます。

- スコープを入力します。

Qtip:スコープは、どのリソースがユーザー情報エンドポイントからリクエストされるかを指定するために使用される(すなわち、リソースオーナーがクライアントに送信するリソースのリスト)。スコープの例としては、openid、email、profileなどがあります。

- 回答タイプフィールドは「code」に設定されており、編集することはできません。現在、クアルトリクスは認証コードフローのみをサポートしています。

- グラントタイプ」フィールドは「authorization_code」に設定されており、編集することはできません。現在のところ、クアルトリクスは認証コードフローのみをサポートしています。

- OAuthリダイレクトエンドポイントが渡されます。これは、ID プロバイダが認証コードとともにリダイレクトして戻るエンドポイントである。トークンとユーザー情報の交換はこのエンドポイントで行われる。

Qtip:あなたとITチームは、あなたの側でIDプロバイダを設定する必要があります。クアルトリクス担当者はこのステップをお客様に代わって行うことはできません。

- ユーザー属性フィールドを追加する。

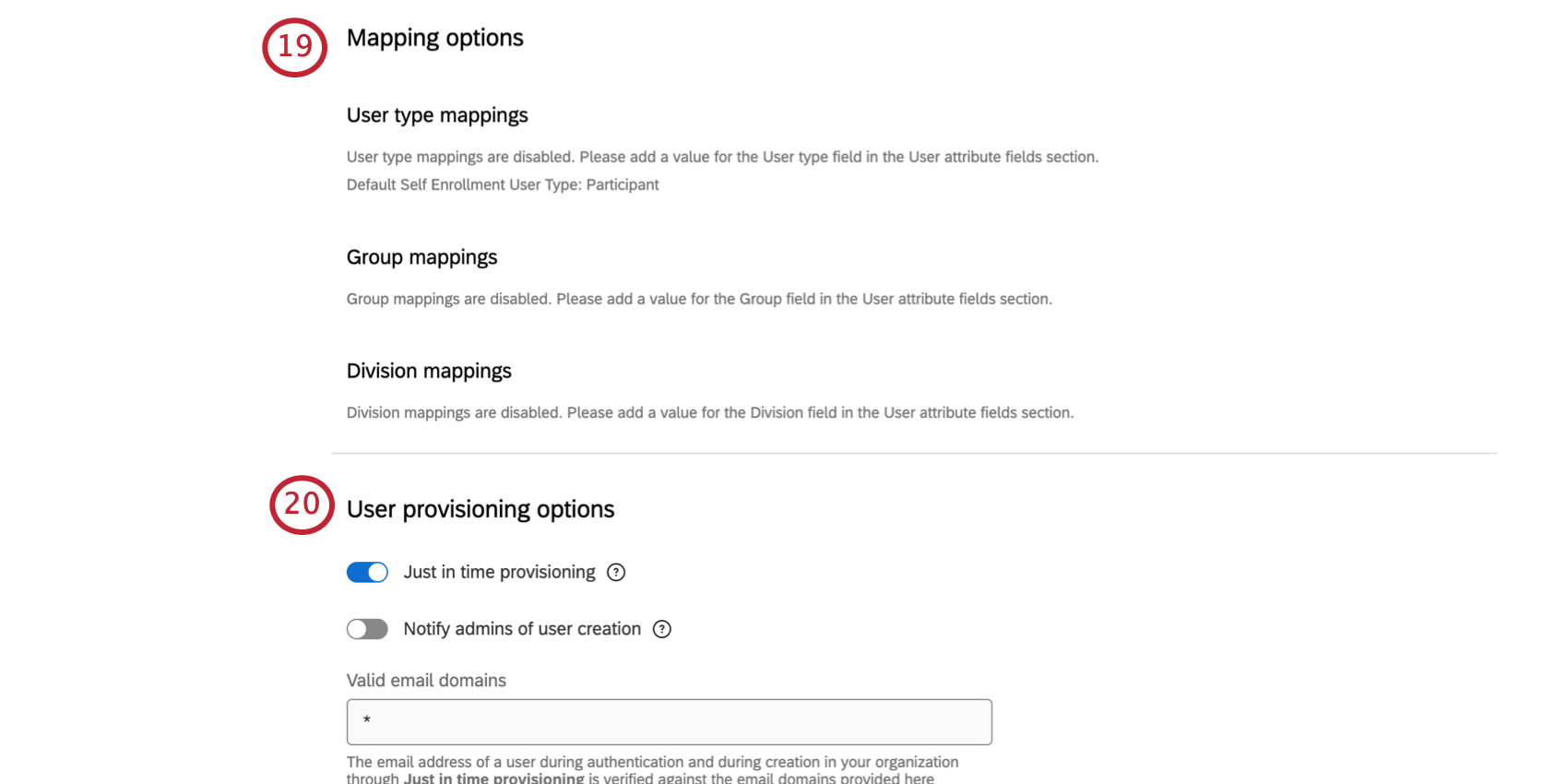

- マッピングオプションを設定します。

- ユーザープロビジョニングオプションを設定します。

- ユーザー移行オプションを設定します。

- ダッシュボードの属性を設定する。

- 変更を適用する。

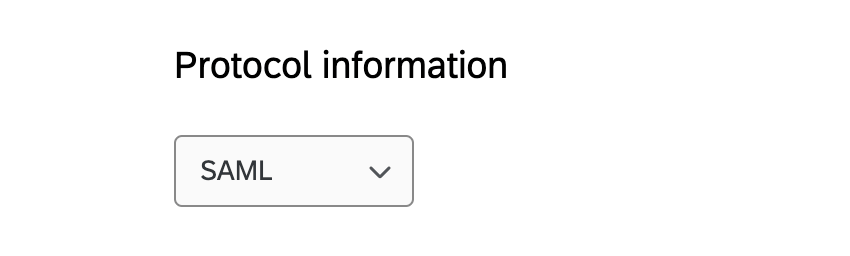

SAML 接続の設定

- プロトコル情報」で、「SAML」を選択する。

- ID プロバイダの設定をアップロードする。

- 追加オプションを設定します。

- サービスプロバイダの設定を行う。

- ユーザー属性フィールドを追加する。

- マッピングオプションを設定します。

- ユーザープロビジョニングオプションを設定します。

- ユーザー移行オプションを設定します。

- ダッシュボードの属性を設定する。

- 変更を適用する。

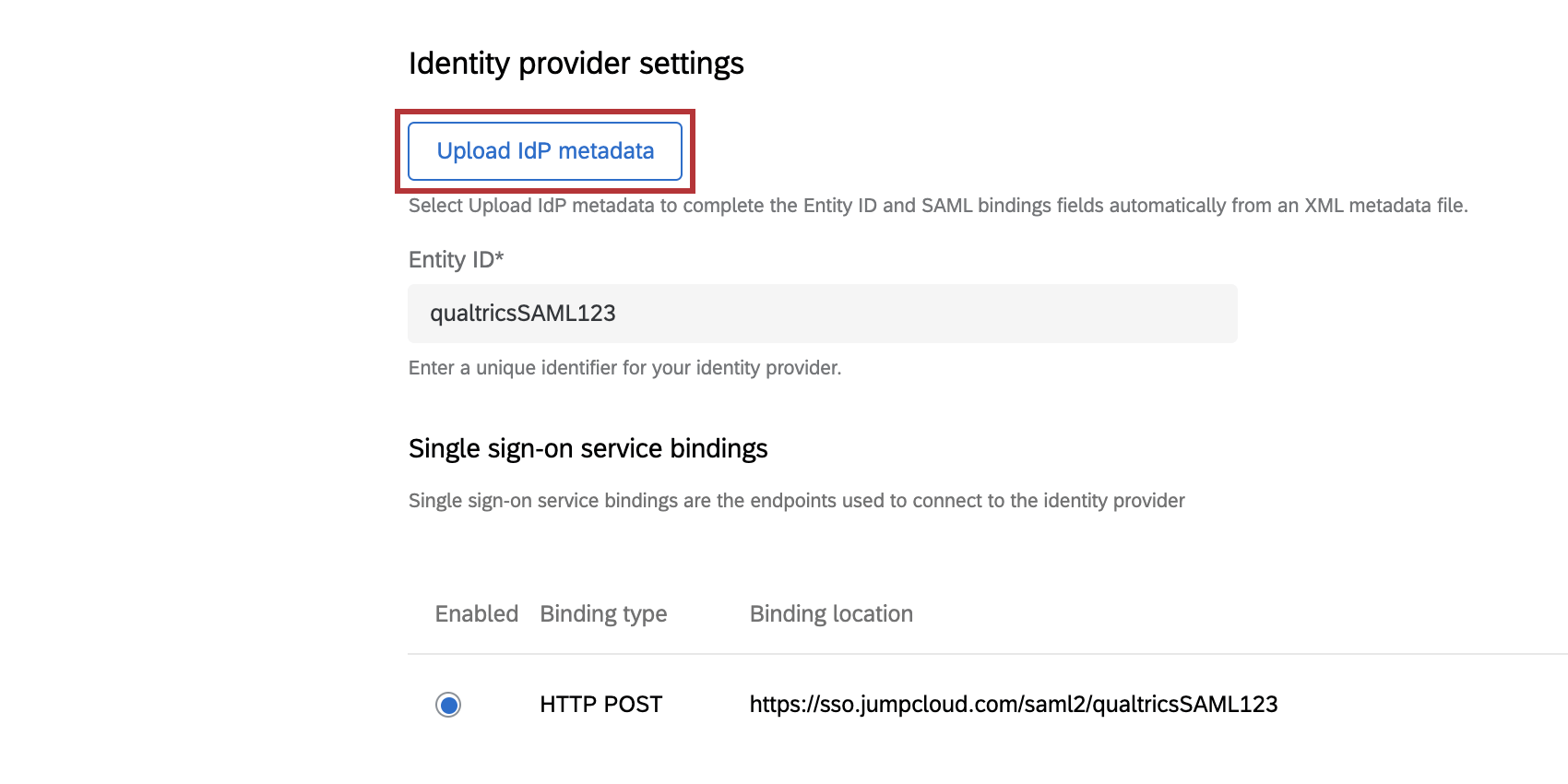

ID プロバイダ設定(SAML)のアップロード

IdPメタデータ情報をXML形式で用意している場合は、「Upload IdP metadata」をクリックし、開いたウィンドウに貼り付けます。これにより、次のステップのフィールド(エンティティID、シングルサインオンサービスのバインド、証明書)に、提供された情報が入力されます。

エンティティID

エンティティIDは、アイデンティティプロバイダの一意の識別子であり、IdPメタデータに記載されています。このフィールドは、メタデータのアップロード時に自動入力されますが、手動で追加することもできます。

シングルサインオンサービスのバインド

シングルサインオンサービスのバインドは、アイデンティティプロバイダへの接続に使用されるエンドポイントで、IdPメタデータに記載されています。

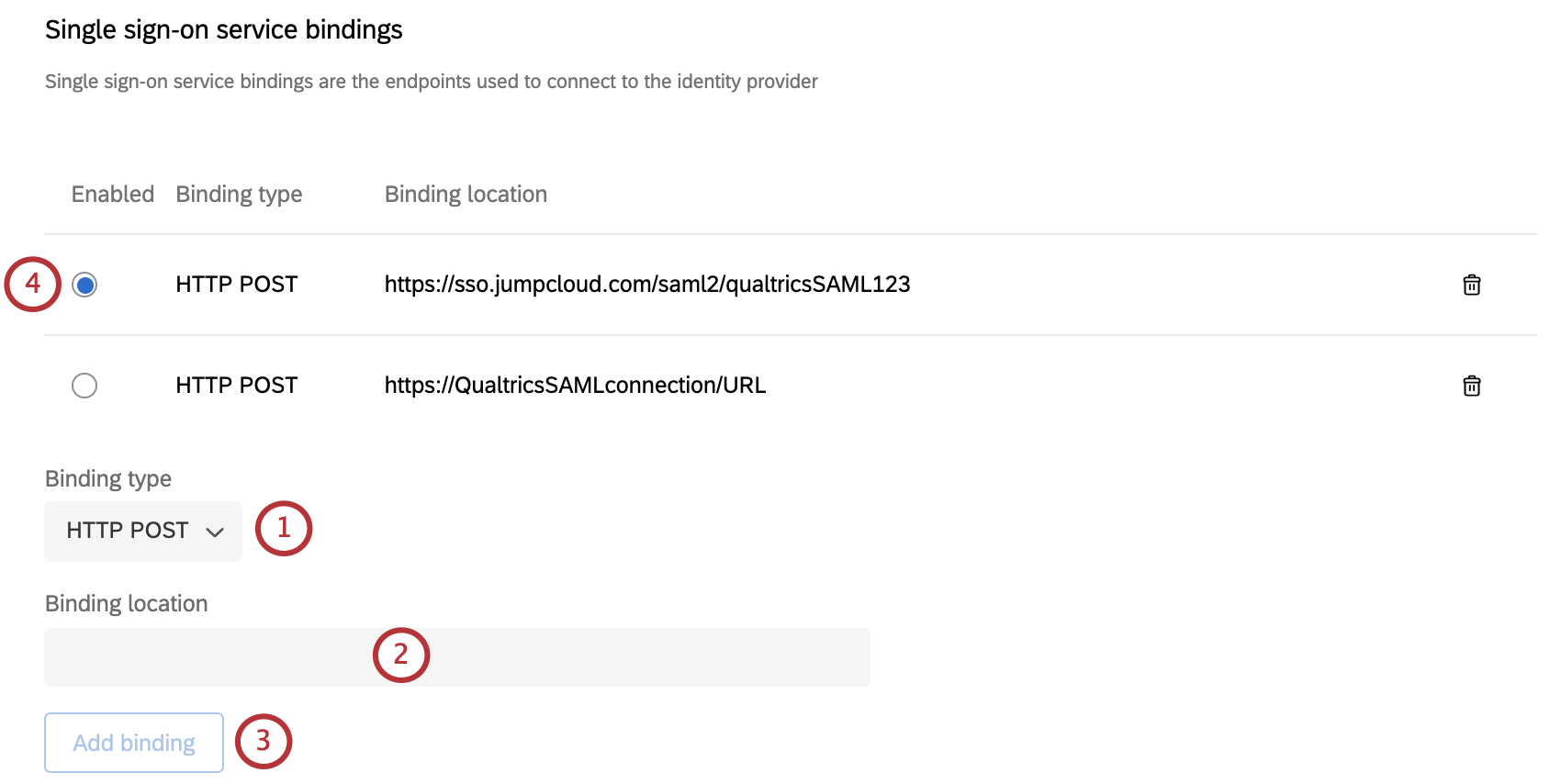

手動で新しいバインドを追加するには

- バインディングタイプを選択します。クアルトリクスは現在、HTTP POSTとHTTPリダイレクトをサポートしています。

Qtip:HTTP POST が有効な場合、SAML 要求は署名される。

- Binding locationにURLを入力します。

- バインディングの追加をクリックします。

- バインドを追加すると、上部に一覧表示されます。複数のバインディングを追加した場合、有効にできるのは1つだけです。

バインドを削除するには、バインドの右側にあるごみ箱アイコンを使用します。

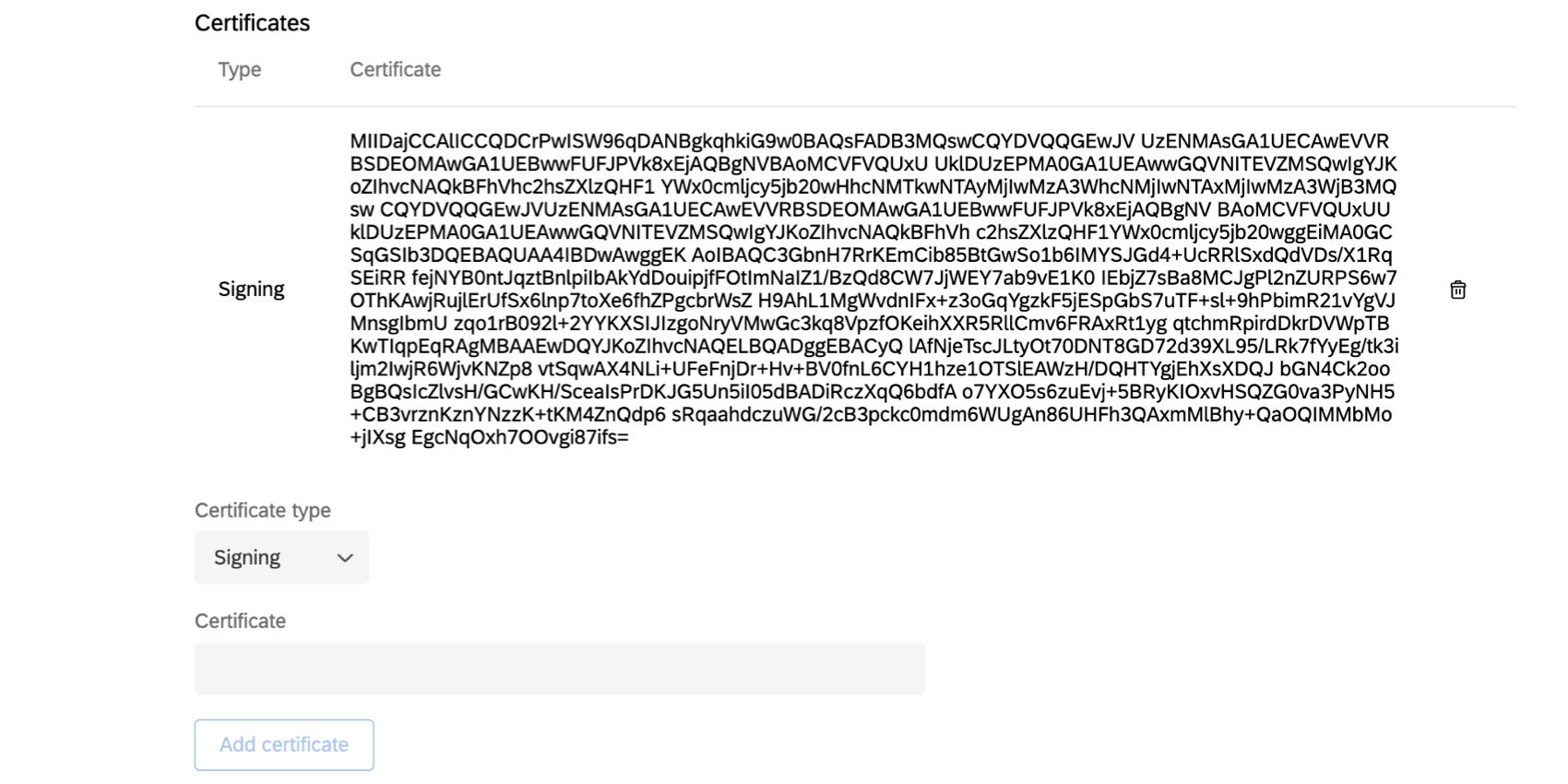

証明書

証明書は、SAML接続を認証するために使用されるキーです。クアルトリクスでは、SPイニシエートログインに署名証明書が必要で、これはIdPのメタデータに記載されています。IdPイニシエートログインのみを使用する予定の場合は、署名証明書は必要ありません。

新しい証明書を追加するには

- 証明書のタイプをSigningに設定する。

- 証明書」の下にキーを貼り付ける。

- 証明書の追加をクリックします。

複数の署名証明書を追加することができます。

証明書を削除するには、証明書の右側にあるごみ箱アイコンを使用します。

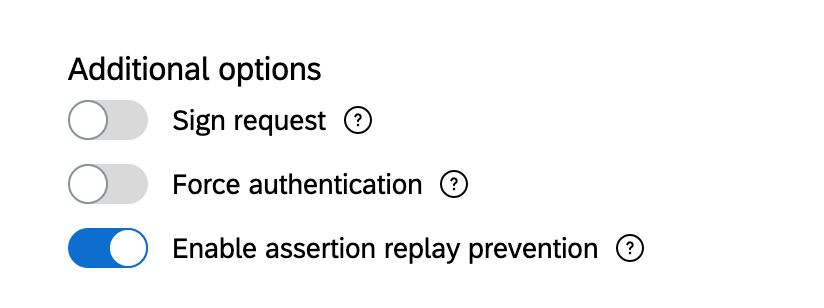

追加オプション(SAML)

以下の設定はすべて任意です。これらを有効または無効にする前に、それぞれの機能をよくお読みください。

- リクエストに署名します:AuthN Requestであるバインディングがあり、Itに署名する必要がある場合は、この設定を有効にしてください。リクエストの送信者がメッセージを傍受した誰かではなく、クアルトリクスであることを保証するために、アイデンティティプロバイダに送信されるリクエストに署名します。

- 強制認証機能:有効にすると、クアルトリクスは、アクティブなセッションがある場合でも、IdPにユーザーを強制的に認証させます。IdPがこの種の設定をサポートしている場合のみ動作します。

- アサーション・リプレイ防止を有効にする:この機能を有効にすると、クアルトリクスは、SAML リプレイ攻撃を防止する 1 つの方法である、既出のアサーションを再利用しなくなる。このオプションを有効にすることをお勧めします。

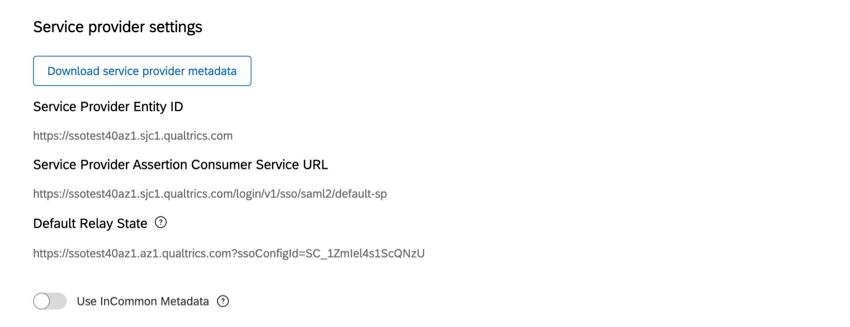

サービス・プロバイダの設定(SAML)

プロトコル情報を SAML に設定した後、ID プロバイダ設定を入力する必要があり、「Download service provider metadata」(サービス・プロバイダのメタデータをダウンロード)をクリックしてサービス・プロバイダのメタデータをダウンロードできるようになる。これは、初めて接続設定を保存した後にのみ利用できます。

IdP ポータルでサービスプロバイダ(SP)メタデータを構成する場合は、一般的な ID プロバイダのガイドを参照してください。IdP Initiated logins を使用する場合は、Default Relay State を IdP 設定に適用してください。

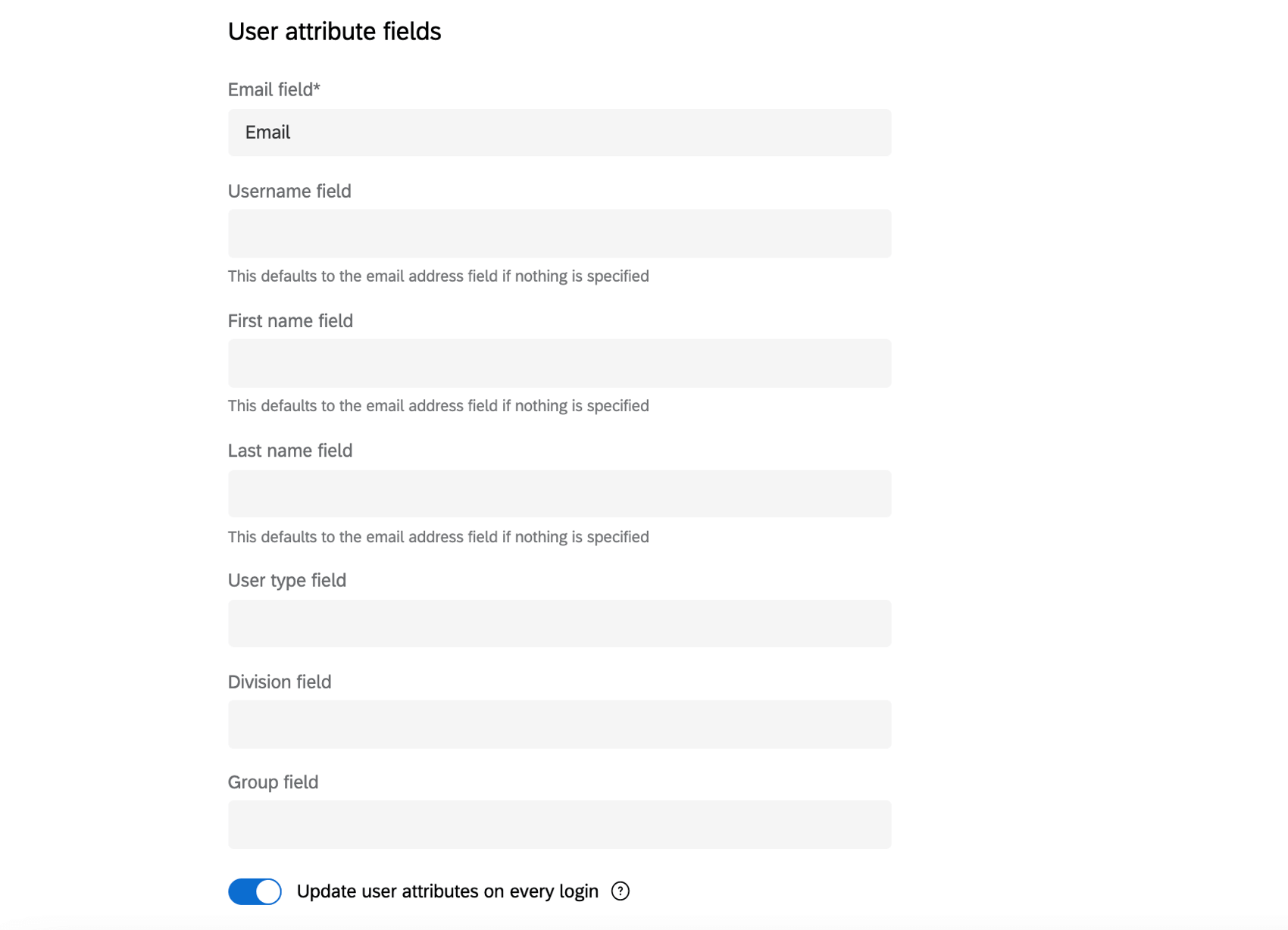

ユーザー属性フィールド(両方)

このセクションでは、SSO交換で送信する予定の属性の名前を入力します。入力必須フィールドはメールアドレスのみですが、クアルトリクスでユーザープロフィールを完成させるために、名、姓、ユーザー名フィールドにも入力することを強くお勧めします。ユーザタイプ、部署、およびグループフィールドは、ロールマッピングに使用できるオプションフィールドです。

SAML 回答では、すべての属性名で大文字と小文字が区別され、SAML 応答の Attribute Statement セクションに記載されているとおりに正確に綴る必要がある。クアルトリクスでは、SAMLレスポンスの「NameID」フィールドから認証を行うことができません。

- Eメール・フィールド: ユーザーのEメールを含むフィールド名。この項目は必須です。

- ユーザー名フィールド:ユーザー名を入力するフィールドで、メールアドレスと区別したい場合に使用します。このフィールドは任意で、何も入力されていない場合はメールフィールドがデフォルトとなります。

注意Just In Timeプロビジョニングをご利用で、ユーザー名フィールドにマッピングされる属性を変更したい場合は、クアルトリクスサポートSSOチームにご連絡ください。構成後にこの属性値を変更すると、SSOログインに影響する可能性があります。警告複数のSSO接続が有効になっている場合、SSOプロバイダ間でユーザー名が複製される可能性があります。このような場合、クアルトリクスはこれらを同一ユーザーとみなし、当該ユーザー名にマッピングされたアカウントへのアクセスを許可します。このような事態を避けるため、すべてのSSOプロバイダーで一意の不変フィールドを使用してください。Qtip: ベストプラクティスは、ユーザー名にユニークで不変のフィールドを使うことです。メールアドレスや、従業員IDなどの一意の識別子がこれにあたります。

- フィールド名:ユーザーのファーストネーム。何も入力されていない場合は、メールがデフォルトとなります。

- フィールド名:ユーザーの姓。何も入力されていない場合は、メールがデフォルトとなります。

- フィールドタイプ:クアルトリクスに初めてログインした時点で、ユーザーを特定のユーザータイプに割り当てたい場合があります。詳細については、ユーザー権限の割り当てを参照してください。

Qtip:何も定義されていない場合、すべてのユーザーがブランドのデフォルトユーザータイプにデフォルト設定されます。

- 部署フィールド:ユーザーが初めてクアルトリクスにログインしたときに、すぐに特定の部署に割り当てたい場合があります。詳細については、ユーザー権限の割り当てを参照してください。

- グループフィールド:ユーザーが初めてクアルトリクスにログインすると同時に、特定のグループに割り当てたい場合があります。このフィールドが空欄の場合、ユーザーはグループに割り当てられません。詳細については、ユーザー権限の割り当てを参照してください。

- ログインするたびにユーザー属性を更新したい場合は、Update user attributes on every logintoggleを有効にしてください。クアルトリクスは、ログイン時にユーザー属性をIDプロバイダから提供された値に更新します。

これらの属性名を入力した後、次のセクション、「マッピングオプション」で残りのマッピングを設定することができます。

Qtip:属性名はURLとして表示することもできます。これは、ADFSやAzure IdPでよく見られ、次のようになります。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress属性がどのように記載されているかは、必ずSAMLレスポンスで確認してください。

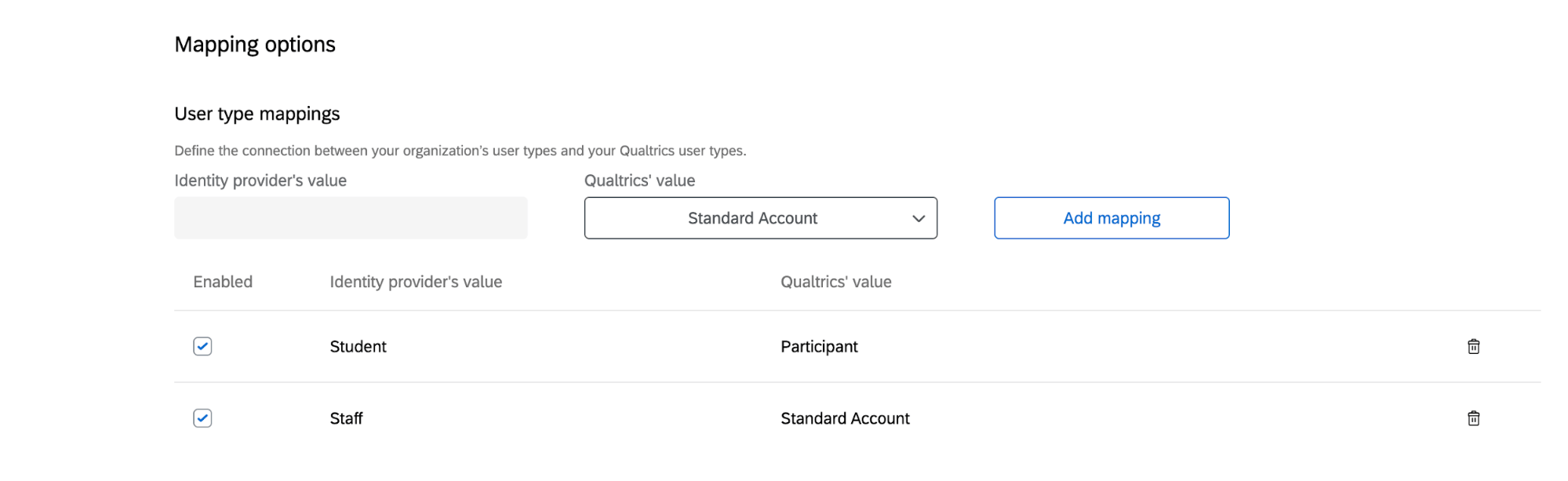

マッピングオプション(両方)

ユーザータイプ、グループ、部署の設定を選択した場合、属性値をクアルトリクスの既存のフィールドにマッピングする必要があります。どの値がクアルトリクスのどのユーザータイプ、グループ、または部署に対応するかを指定します。

ID プロバイダの値」に、ID プロバイダで設定されている値を入力する。クアルトリクス値で、対応するタイプ、グループ、部署を選択します。次にマッピングの追加をクリックする。これらの手順は、アイデンティティプロバイダが定義したすべての値に対して行う必要があります。

プラットフォームへのアクセスをマッピングされたユーザータイプのみに制限するには、ユーザータイプ検証を有効にします。つまり、ユーザーがSSO経由でクアルトリクスにログインしようとするたびに、システムはユーザーが作成したマッピングのいずれかに一致するユーザータイプを持っていることを要求します。これは、IDプロバイダでユーザタイプフィールドに関連する値が変更された場合に便利であり、管理者はユーザ権限を迅速に変更することができる。

同様のマッピングは、ユーザー属性フィールドの下にそれらのフィールドを定義している限り、グループや部署に対しても行うことができる。

ユーザータイプ、部署、またはグループをマッピングしないことを選択した場合、すべてのユーザーに、管理タブの「ユーザータイプ」で選択したデフォルトの自己登録ユーザータイプが割り当てられます。

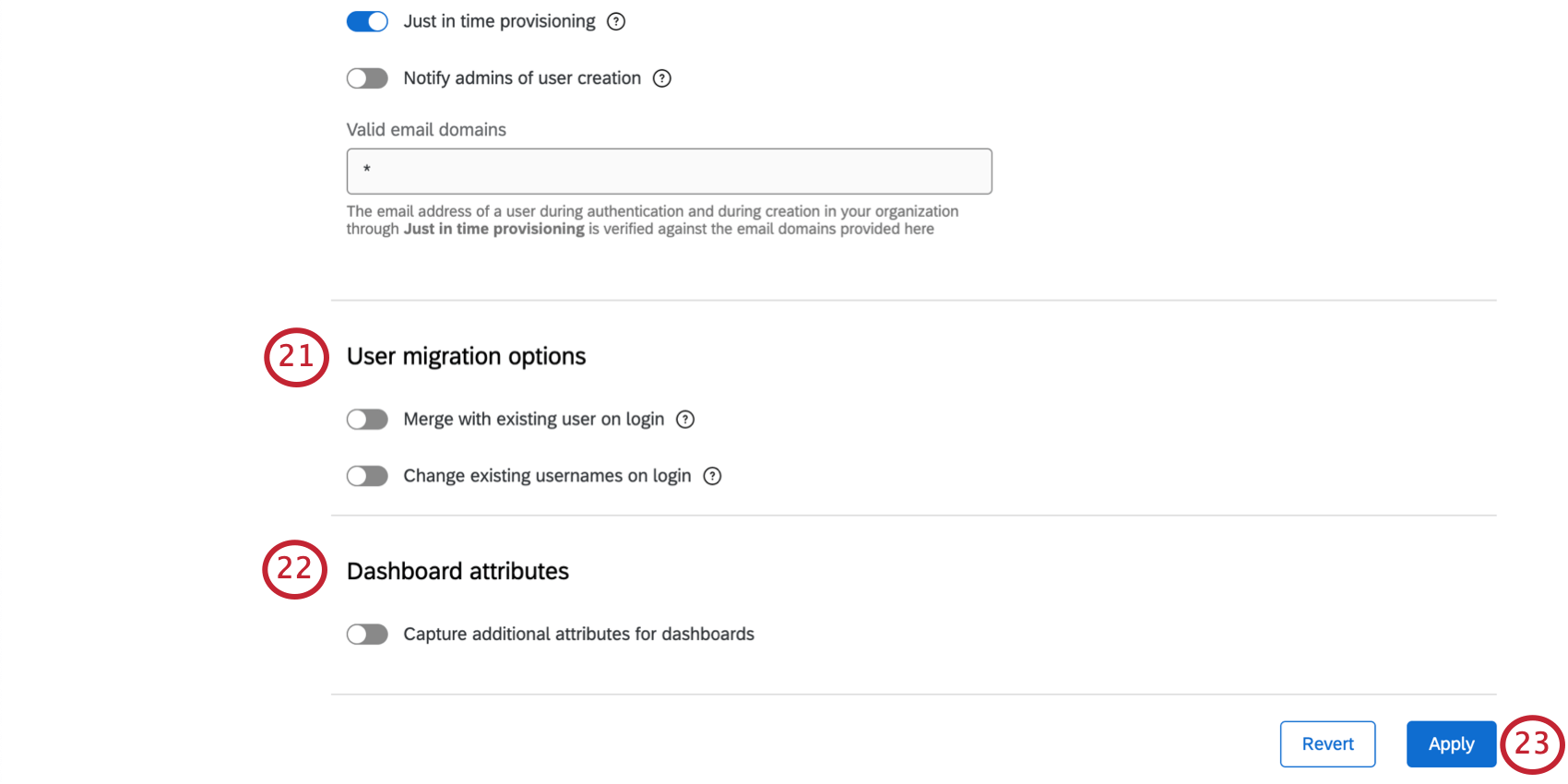

ユーザープロビジョニングオプション(両方)

- ジャストインタイムのプロビジョニング:クアルトリクスにユーザーが存在せず、承認されたメールドメインでSSOログインに成功した場合、新規ユーザーを作成します。

- ユーザー作成を管理者に通知クアルトリクスブランドにユーザーが作成された際に、特定の管理者に通知します。Self Enrollment Email Notification」で、この通知を受け取る人を指定できます。

- 検証メールドメイン:ライセンスの下でクアルトリクスアカウントの登録に使用できるメールドメインを入力します。デフォルトはアスタリスク(*)で、どのドメインでも登録できることを示す。複数のドメインをカンマで区切ります。

Qtip:このリストは、本製品における SSO 登録とその後の認証機能に影響します。

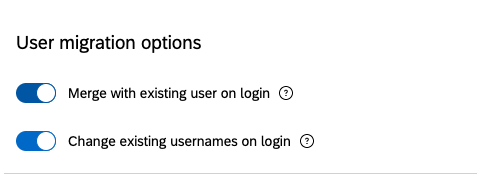

ユーザー移行オプション(両方)

新しい SSO 接続をテストして有効にしたら、ライセンス上の既存のユーザのユーザ名を更新する必要があります。ユーザーがSSOでログインすると、クアルトリクスは、ユーザー名フィールドに指定した属性を使用して既存のアカウントを持っているかどうかを確認します。SSOログインが適切な既存のユーザーアカウントと一致するようにするには、管理者タブにリストされているユーザー名が以下の形式である必要があります。

ユーザー名フィールドの値#brandIDユーザー名をこの形式に更新するには、以下の5つの方法があります。

方法1:既存のユーザー名に#BrandIDを追加する

既存のユーザー名の末尾に#brandIDを追加するだけでよい場合は、Change existing username on loginオプションを有効にします。ユーザーが初めてSSO経由でログインすると、#brandIDがユーザー名の末尾に自動的に付加されます。

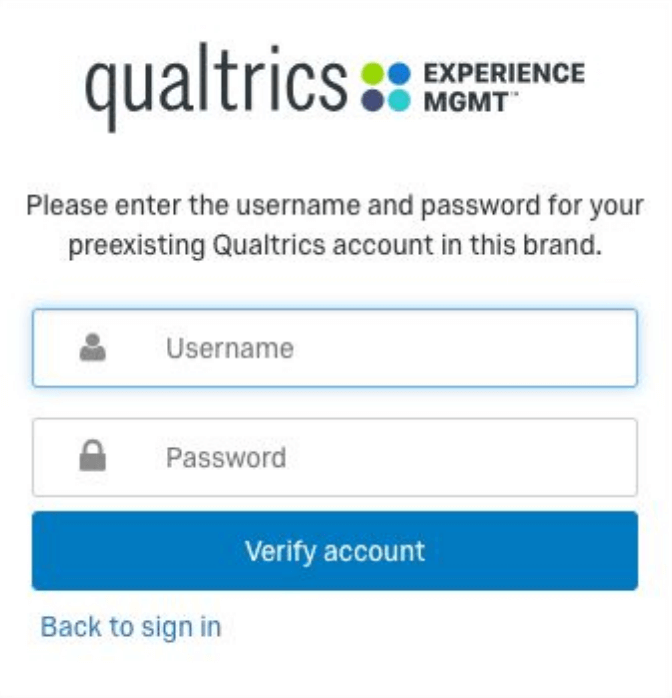

方法2:タイミングプロビジョニング

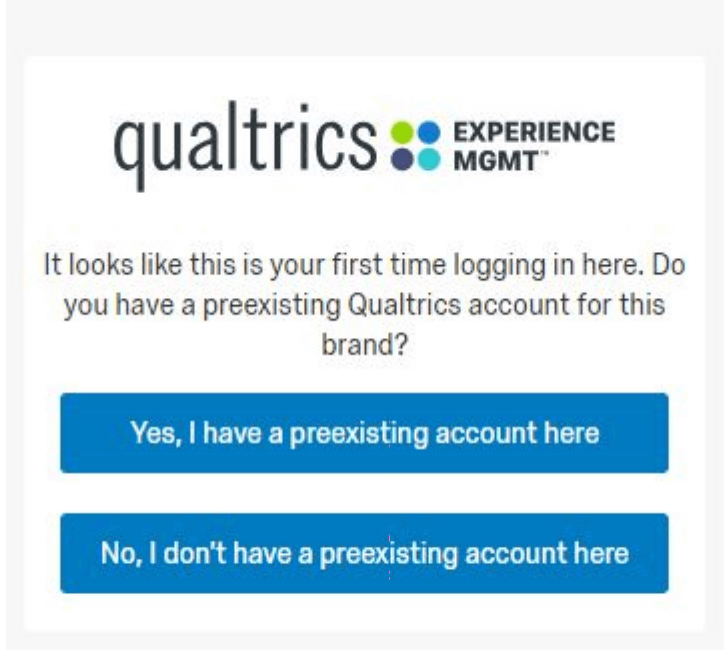

ユーザープロビジョニングオプション]でジャストインタイムのプロビジョニングを有効にしている場合、[ログイン時に既存のユーザと統合]オプションを選択できます。以下が当てはまる場合、ユーザーには次の画面が表示されます。

- ブランド内に、ユーザーのSSOユーザー名の値と一致するユーザー名を持つアカウントがまだ存在しない。

- そのブランドでSSOが有効になった後、ユーザーが初めてログインする。

- ブランド内ですでにクアルトリクスアカウントを持っている場合は、ここで「はい、既存のアカウントを持っています」を選択してください。クアルトリクスのアカウント情報を入力し、Verify accountをクリックします。これにより、既存のクアルトリクスアカウントのユーザー名が更新され、ログイン時に渡されたユーザーのSSOユーザー名の値と一致します。以降この画面は表示されません。

- ブランド内にクアルトリクスアカウントがまだない場合、ユーザーはここで「いいえ、既存のアカウントを持っていません」を選択する必要があります。プロンプトが表示されたら、ユーザーはサインインをクリックする。これで、ログイン時に渡されたユーザーのSSOユーザー名の値で、クアルトリクスのアカウントが作成されます。以降この画面は表示されません。

方法3:少数のユーザー

既存のユーザー数が少ない場合は、管理ページでユーザー名を手動で更新することができます。

方法4:多数のユーザー

大量の既存ユーザーをお持ちで、ライセンスのAPIを有効にしている場合、ユーザー名を更新するために弊社のパブリックAPIを使用することができます。

方法5:従業員エクスペリエンス・ライセンス

従業員エクスペリエンス・プラットフォームを使用している場合は、ファイルアップロード機能でユーザー名を更新できます。

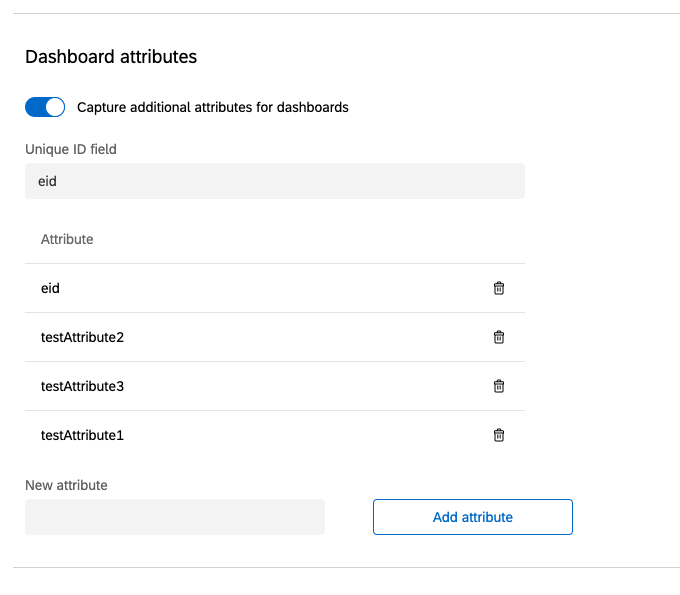

ダッシュボード属性(両方)

お客様のライセンスにCXダッシュボードまたは当社の従業員エクスペリエンス製品が含まれている場合、「ユーザー属性」のセクションで定義されている以外の属性を渡すことができます。CXダッシュボードでは、これらの追加属性を使用して、SSO認証時にユーザーにロールを自動的に割り当てる ことができます。従業員エクスペリエンス製品では、Unique IDと呼ばれる1つの属性のみを追加で取得できます。このフィールドはすべての参加者に必須で、SSO認証機能またはファイルアップロード機能によって割り当てることができます。

属性を追加するには、 Capture additional attributes for dashboards を有効にします。

このオプションを有効にすると、SAML 応答の“Attribute Statement” セクションに表示されるとおりに、キャプチャする属性名を入力する。

変更の適用と元に戻す(両方)

変更を保存するには、適用をクリックします。

画面上で行った変更を適用するのではなく、最後に保存したバージョンに元に戻したい場合は、元に戻すをクリックします。

![ページの右下に白の[取り消し]ボタンと青の[適用]ボタンがある](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/apply-sso-changes.png)