Requisitos técnicos del SSO

Descripción general de los requisitos técnicos

El inicio de sesión único (SSO) permite que un tercero autentique a un usuario antes de otorgarle acceso al sistema Qualtrics . Qualtrics admite cuatro tipos de autenticación SSO : Google OAuth 2.0, Servicio de autenticación central (CAS), Protocolo ligero de acceso a Directorio (LDAP) y Lenguaje de marcado de confirmación de seguridad (SAML). Cada tipo requiere que el tercero tenga un tipo específico de servidor. Por ejemplo, la autenticación SSO de CAS depende de que el tercero tenga un servidor CAS.

Esta página cubre los requisitos técnicos que debes cumplir. Estas configuraciones deben configurarse con su equipo de TI y luego comunicarse al equipo de soporte de SSO de Qualtrics .

Google OAuth 2.0

Google OAuth 2.0 es un marco de autorización que se puede utilizar para autenticar usuarios en la plataforma Qualtrics . Para configurar Google OAuth 2.0 para la autenticación de terceros, los usuarios que accederán a la plataforma deberán tener una cuenta de Google.

Se deben proporcionar los siguientes parámetros de configuración:

- Dominios de correo electrónico válidos

- Se requieren dominios de correo electrónico específicos para autenticar las direcciones de correo electrónico de los usuarios en cada intento de inicio de sesión.

Qualtrics solo recibe el correo electrónico asociado con las cuentas de Google de los usuarios cuando se autentican con Google OAuth 2.0. El correo electrónico se utiliza para completar los campos de nombre de usuario, nombre, apellido y dirección de correo electrónico de Qualtrics .

Una vez que se proporcionan los dominios de correo electrónico válidos deseados, Qualtrics puede organizar la configuración de una integración de Google OAuth 2.0 con el tercero.

Protocolo ligero de acceso a Directorio (LDAP)

El Protocolo ligero de acceso a Directorio (LDAP) es un servicio de directorio en el que un tercero puede autenticarse. Qualtrics se puede configurar para autenticarse automáticamente en un servidor LDAP cuando un usuario intenta iniciar sesión en la plataforma Qualtrics . Para configurar una integración LDAP, se supone que el tercero tiene un servidor LDAPv3 en funcionamiento.

Se deben proporcionar los siguientes parámetros de configuración:

- Nombre de host del servidor LDAP: Dirección IP o nombre del servidor.

- Puerto del servidor LDAP: Puerto que utilizará Qualtrics para comunicarse con el servidor.

- Nombre distintivo base (DN): Por ejemplo:

o= organización - Nombre distinguido de Bind: Búsqueda basada en Bind DN o usuario de Bind DN. Esto no es necesario si el servidor LDAP permite búsquedas no autenticadas.

- Vincular contraseña: Esto no es necesario si el servidor LDAP permite búsquedas no autenticadas.

- Parámetros del filtro de autenticación: Por ejemplo:

uid=%nombreusuario% - URL de redireccionamiento para cerrar sesión: Qualtrics requiere una URL de redireccionamiento de cierre de sesión para borrar las sesiones de inicio de sesión de los usuarios al cerrar la sesión. Si no se proporciona una URL de redireccionamiento de cierre de sesión, Qualtrics puede redirigir a los usuarios a qualtrics, o cualquier otra URL de su opción. Sin embargo, no borrará la sesión de inicio de sesión de los usuarios, y podrán volver a iniciar sesión inmediatamente haciendo clic en el botón anterior o volviendo a la página de inicio de sesión.

- Atributos LDAP

- Requerido:

- atributo del campo Dirección de correo electrónico (por ejemplo, correo)

Consejo Q: Este atributo debe contener valores en el formato de una dirección de correo electrónico. Por ejemplo, valor@email.com.

- atributo del campo Dirección de correo electrónico (por ejemplo, correo)

- Opcional:

- atributo del campo Nombre (por ejemplo, firstname)

- atributo del campo Apellido (por ejemplo, sn)

- atributo de mapeo de tipo de usuario

- atributo de mapeo de División

- atributo de mapeo de grupo

- atributo de metadatos de los paneles de control de CX

- atributo de inscripción automática de roles en los paneles de control de CX

- Requerido:

Una vez proporcionada la información anterior, Qualtrics puede organizar la configuración de una integración LDAP con el tercero.

Servicio de autenticación central (CAS)

El Servicio de autenticación central (CAS) proporciona un servicio de inicio de sesión único empresarial y cuenta con el respaldo de JA-SIG CAS. Puede encontrar más información sobre CAS en https://www.apereo.org/ proyectos/cas. El sistema Qualtrics puede actuar como un cliente CAS, permitiendo al usuario autenticarse a través de CAS e iniciar sesión en el sistema Qualtrics . Para configurar CAS SSO, se supone que el tercero tiene un servidor CAS en funcionamiento que utiliza el protocolo CAS 2.0 o más reciente.

Se deben proporcionar los siguientes parámetros de configuración:

- Nombre de host del servidor CAS: Nombre del servidor.

- Puerto del servidor CAS: Puerto que utilizará Qualtrics para comunicarse con el servidor.

- URI al sistema CAS en el host

- URL de redireccionamiento para cerrar sesión: Qualtrics requiere una URL de redireccionamiento de cierre de sesión para borrar las sesiones de inicio de sesión de los usuarios al cerrar la sesión. Si no se proporciona una URL de redireccionamiento de cierre de sesión, Qualtrics puede redirigir a los usuarios a qualtrics o cualquier otra URL de su opción. Sin embargo, no borrará la sesión de inicio de sesión de los usuarios y podrán volver a iniciar sesión inmediatamente haciendo clic en el botón anterior o yendo a la página de inicio de sesión nuevamente.

Los siguientes parámetros varían según si está utilizando o no una versión de CAS que admita SAML 1.1.

- Si no se admite SAML 1.1: El nombre de usuario de CAS se utilizará para completar los campos de nombre de usuario, dirección de correo electrónico, nombre y apellido de Qualtrics .

- Si se admite SAML 1.1: También se deben proporcionar los siguientes parámetros de configuración:

- Requerido:

- atributo del campo Dirección de correo electrónico (por ejemplo, correo)

Consejo Q: Este atributo debe contener valores en el formato de una dirección de correo electrónico. Por ejemplo, valor@email.com.

- atributo del campo Dirección de correo electrónico (por ejemplo, correo)

- Opcional:

- atributo del campo Nombre (por ejemplo, firstname)

- atributo del campo Apellido (por ejemplo, sn)

- atributo de mapeo de tipo de usuario

- atributo de mapeo de División

- atributo de mapeo de grupo

- atributo de metadatos de los paneles de control de CX

- atributo de inscripción automática de roles en los paneles de control de CX

- Requerido:

Una vez proporcionada la información anterior, Qualtrics puede organizar la configuración de la integración de CAS con el tercero.

Lenguaje de marcado de confirmación de seguridad (SAML)

Security Assertion Markup Language (SAML) es un estándar basado en XML para intercambiar datos de autenticación y autorización entre dominios de seguridad o un proveedor de identidad (un productor de afirmaciones) y un proveedor de servicios (un consumidor de afirmaciones). El sistema Qualtrics se puede configurar para autenticarse automáticamente a través de un proveedor de identidad (IdP) de terceros utilizando SAML cuando un usuario inicia sesión en el sistema Qualtrics . Para configurar una integración SAML, se supone que el tercero tiene una implementación funcional de SAML 2.0 o Shibboleth 2.0 y puede admitir inicios de sesión iniciados por el proveedor de servicios (SP).

Qualtrics admite flujos de trabajo iniciados por IdP y SP para inicios de sesión SAML. El más común de los dos es un intercambio iniciado por SP, mediante el cual los usuarios comienzan el flujo en https://Identificación de marcaqualtrics, o de su organización URL de vanidad. El intercambio iniciado por IdP se utiliza principalmente cuando los usuarios se autentican en una red interna, mediante la cual los usuarios comienzan el flujo en un portal de aplicación interno.

A continuación se deben proporcionar los siguientes parámetros de configuración:

- Metadatos del proveedor de identidad (IdP) (en formato XML como enlace o archivo adjunto)

- Etiquetas requeridas:

- Descriptor de entidad

- Descriptor de clave

- Servicio de inicio de sesión único

- Se admiten enlaces HTTP Post y HTTP Redirect dentro de SingleSignOnService. Sin embargo, se debe utilizar HTTP Post si necesita que se firme nuestro AuthnRequest.

- Servicio de cierre de sesión único

- Este campo se utiliza para redirigir a los usuarios a una URL que borrará sus sesiones de inicio de sesión al cerrar la sesión. Si no se proporciona ninguna URL de SingleLogoutService, Qualtrics puede redirigir a los usuarios a qualtrics o cualquier otra URL de su opción. Sin embargo, no borrará la sesión de inicio de sesión de los usuarios y podrán volver a iniciar sesión inmediatamente haciendo clic en el botón anterior o yendo a la página de inicio de sesión nuevamente.

- Etiquetas requeridas:

- Atributos SAML

- Requerido:

- atributo del campo Nombre de usuario (es decir, samAccountName)

- El atributo debe contener valores que sean únicos, inmutables y no confidenciales.

- atributo del campo Dirección de correo electrónico (por ejemplo, correo)

Consejo Q: Este atributo debe contener valores en el formato de una dirección de correo electrónico. Por ejemplo, valor@email.com.

- atributo del campo Nombre de usuario (es decir, samAccountName)

- Opcional:

-

- atributo del campo Nombre (por ejemplo, firstname)

- atributo del campo Apellido (por ejemplo, sn)

- atributo de mapeo de tipo de usuario

- atributo de mapeo de División

- atributo de mapeo de grupo

- atributo de metadatos de los paneles de control de CX

-

- Requerido:

Una vez proporcionada la información anterior, Qualtrics puede organizar la configuración de una integración Shibboleth/SAML con el tercero.

Cómo obtener y descifrar una respuesta SAML

El proveedor de identidad envía una respuesta SAML al proveedor de servicios después de una autenticación exitosa. SAML autenticación. La respuesta SAML contiene toda la información transmitida por el proveedor de identidad, como atributos, certificados, enlaces, etc. Esta información es valiosa para solucionar cualquier problema con la autorización o durante todo el proceso de inicio de sesión.

Hay muchas herramientas disponibles para ayudar a obtener una respuesta SAML. A continuación se muestra un método que debería estar disponible en la mayoría de los navegadores, pero siéntase libre de utilizar cualquier método.

- Abra una nueva pestaña en su navegador.

- Abrir el Herramientas para desarrolladores.

Consejo Q: Estos pueden estar ubicados en diferentes ubicaciones dependiendo del navegador que se utilice. Las capturas de pantalla de esta página hacen referencia a la aspecto visual y operativo de un navegador Chrome.

- Elige el Red pestaña.

- Seleccionar Conservar registro.

- Ingrese la URL de inicio de sesión en esta pestaña del navegador e inicie sesión a través de SSO.

- Bajo Nombre, querrás seleccionar el elemento que dice “default-sp”.

- Bajo Encabezados, hacia la parte inferior, debajo de Encabezados de formulario, verá un bloque de caracteres denominado Respuesta SAML.

Consejo Q: Si nuestro equipo de soporte ha solicitado una respuesta SAML, puede detenerse en este paso.

- La respuesta SAML actualmente está codificada en Base64. Para decodificar la respuesta SAML en un formato legible, puede utilizar cualquier decodificador Base64 que se encuentre en línea.

Consejo Q: Consulte estas herramientas para codificación base64 y decodificación base64.

Cómo leer una respuesta SAML

Hay algunos datos clave en una respuesta SAML que pueden ayudarle a solucionar problemas.

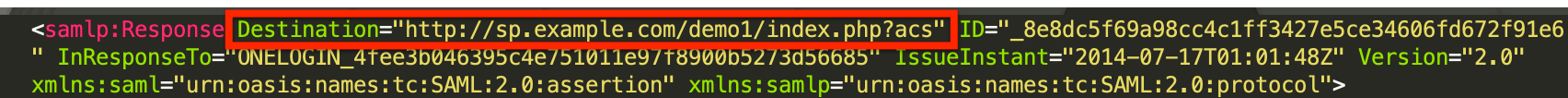

- Destino: Esto corresponde a la URL del servicio de consumidor de aserción del proveedor de servicios y generalmente se encuentra cerca de la parte superior de la respuesta SAML.

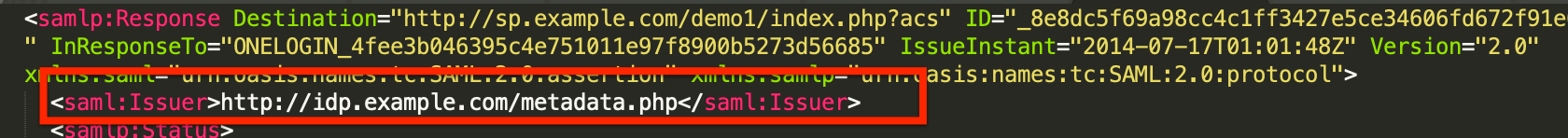

- Editor: Esto corresponde al ID de entidad del proveedor de identidad y generalmente se encuentra cerca de la parte superior de la respuesta SAML.

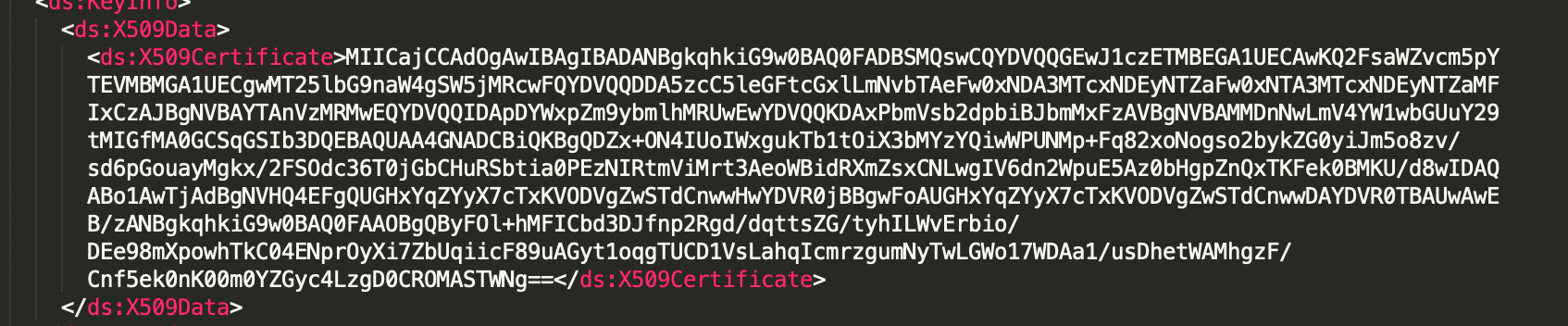

- Certificado X509: Esto corresponde al certificado de firma del proveedor de identidad y generalmente se encuentra en el medio de la respuesta SAML.

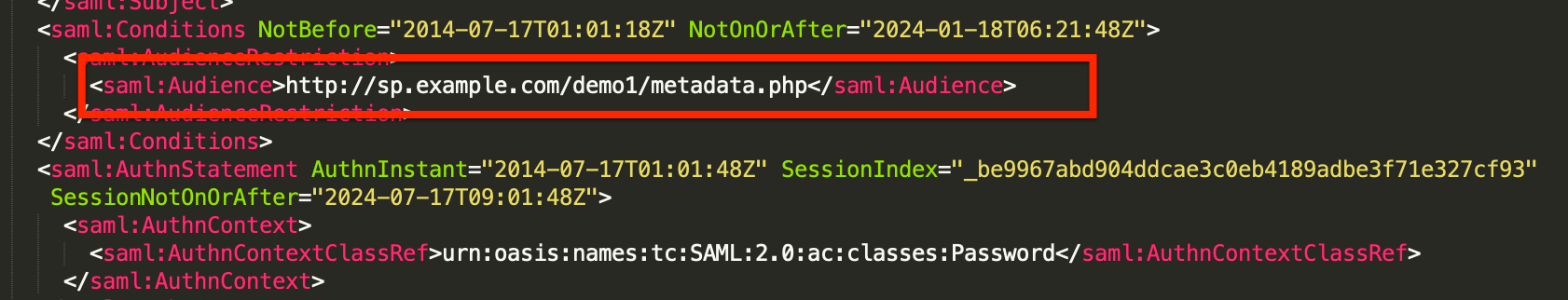

- Audiencia: Esto corresponde al ID de entidad del proveedor de servicios y generalmente se encuentra en el medio de la respuesta SAML.

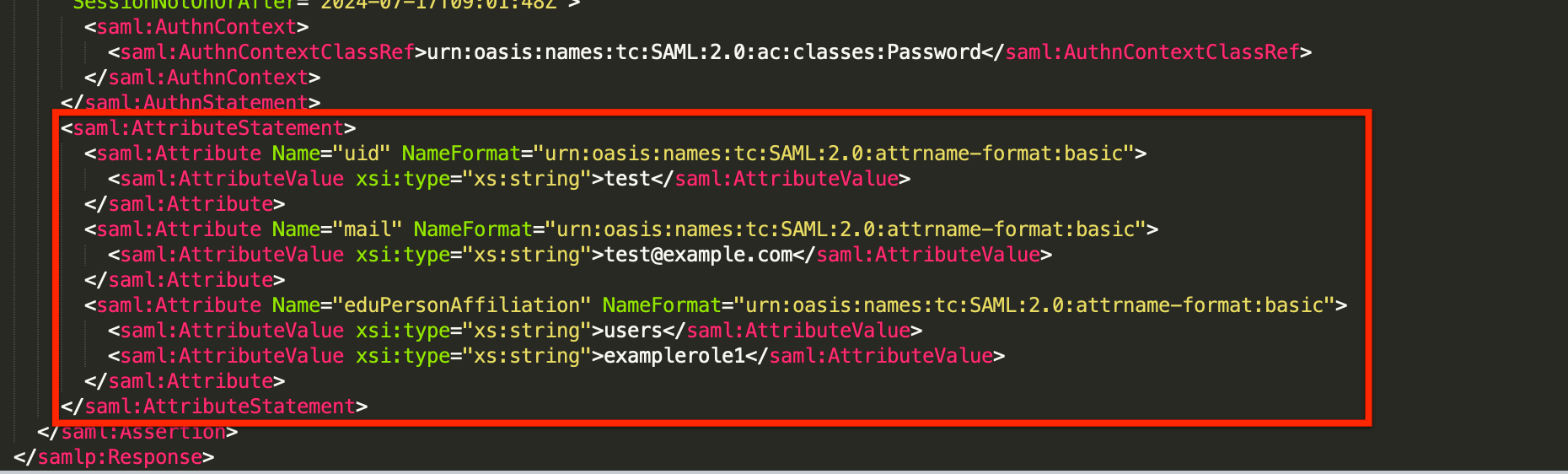

- Declaración de Atributo : Esto contiene todos los nombres y valores de atributo que envía el proveedor de identidad y generalmente se encuentra en la parte inferior de la respuesta SAML.