Aggiunta di una connessione SSO per un’organizzazione

Informazioni sull’aggiunta di una connessione

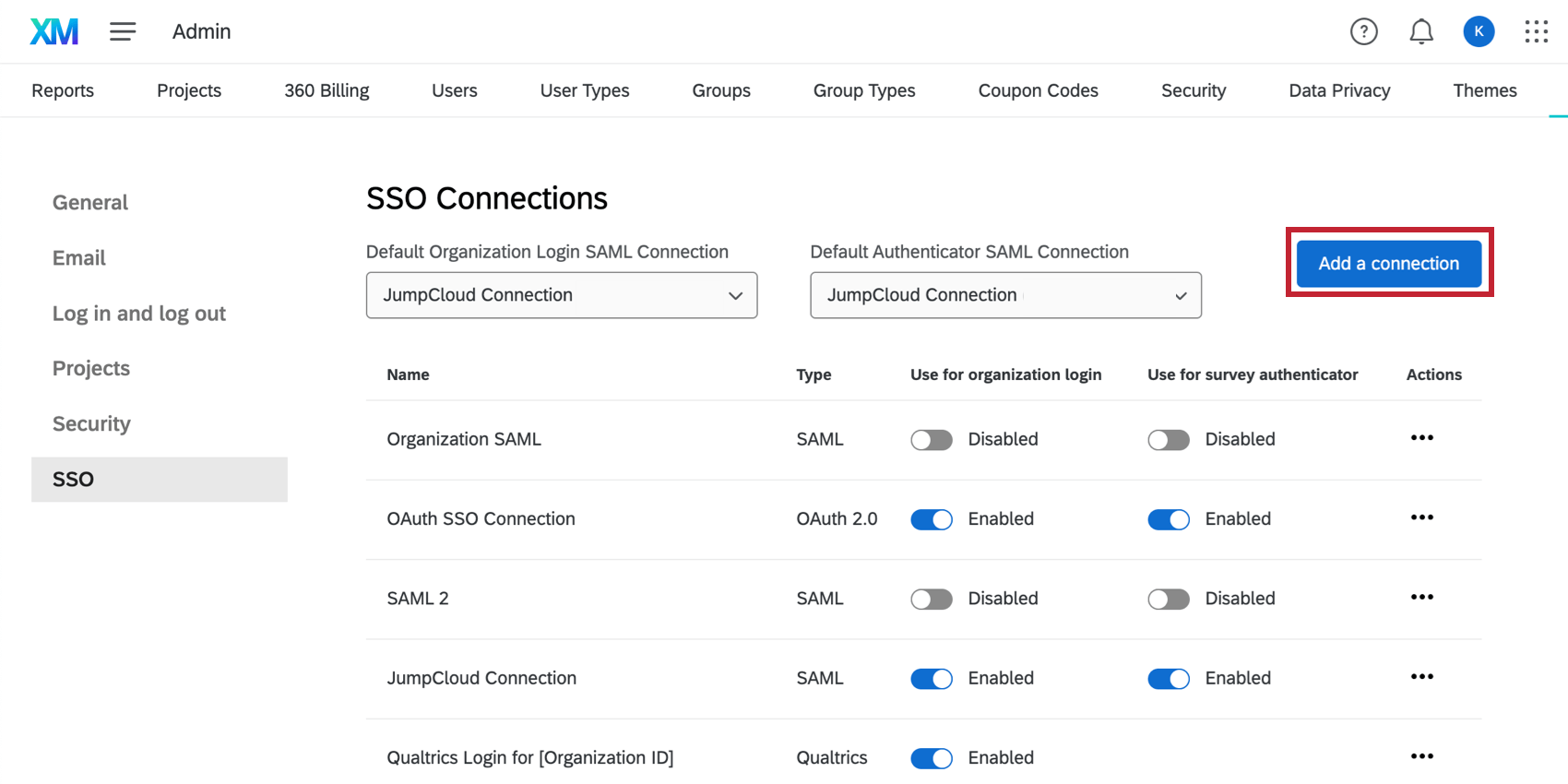

Questa pagina spiegherà come connettere la tua organizzazione Qualtrics a SAML o SSO OAuth 2.0. Per iniziare, vai alla scheda SSO delle Impostazioni organizzazione e seleziona Aggiungi una connessione.

Informazioni generali

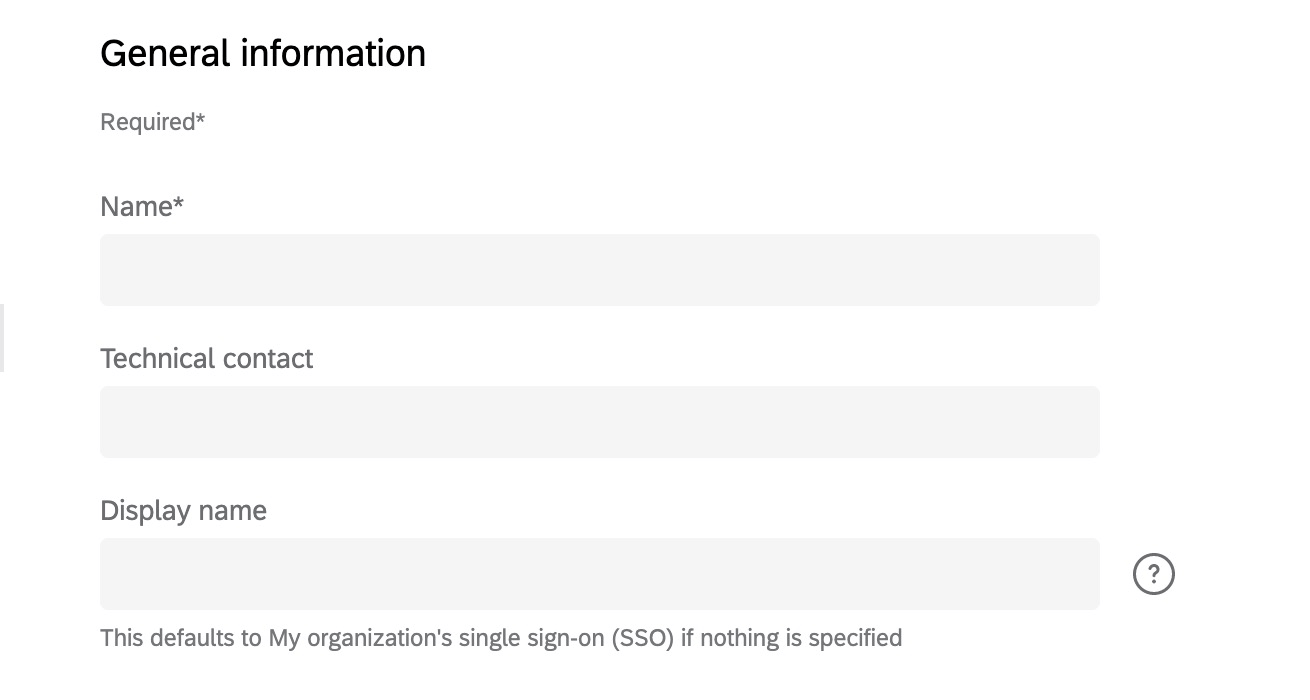

- Nome: assegnare un nome alla connessione. Questo è un campo obbligatorio.

Qtip: questo nome viene visualizzato nella scheda SSO delle impostazioni dell’organizzazione in modo da poter distinguere le diverse connessioni che hai aggiunto. Questo non verrà visualizzato sulla tua pagina di accesso.

- Contatto tecnico: aggiungi l’indirizzo e-mail di un contatto tecnico che probabilmente sarà qualcuno del tuo team IT. Questa è la persona che Qualtrics può contattare in caso di domande tecniche o aggiornamenti relativi a questa connessione SSO. Questo campo è facoltativo ma fortemente consigliato.

- Nome visualizzato: il nome visualizzato è ciò che verrà visualizzato nella pagina di accesso dell’organizzazione quando agli utenti viene richiesto di selezionare una connessione SSO. I nomi visualizzati possono avere una lunghezza massima di 120 caratteri. Per ulteriori informazioni, consultare Abilitazione e disabilitazione delle connessioni SSO.

Qtip: può essere applicato solo alle connessioni SSO. Il nome visualizzato non può essere modificato per l’accesso Qualtrics predefinito.

Configurazione di una connessione Google

Un tipo di OAuth 2.0 che è possibile aggiungere è una connessione Google. La connessione della tua organizzazione a Google SSO consentirà agli utenti di registrarsi o accedere utilizzando i loro account Google.

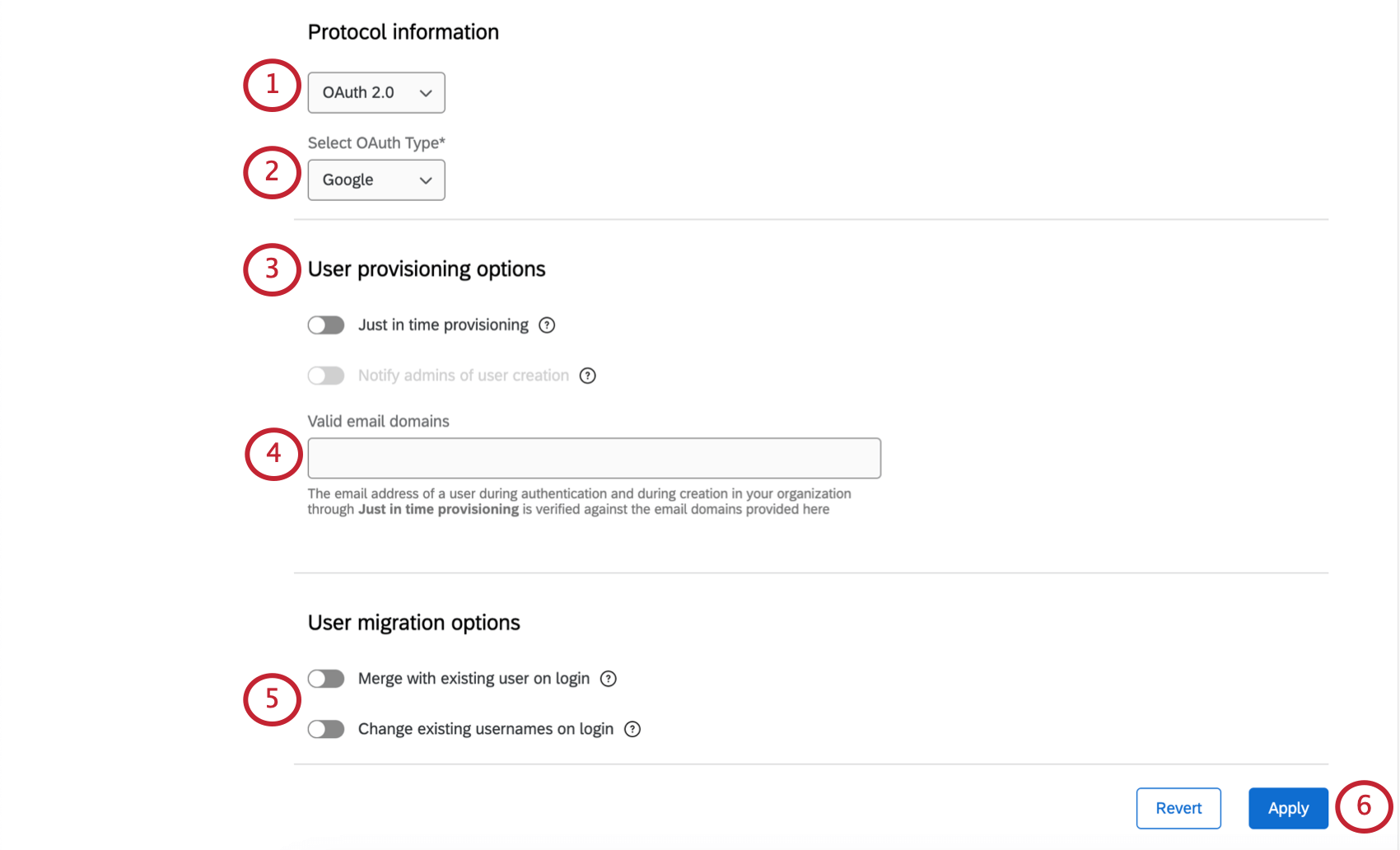

- In Informazioni protocollo, selezionare OAuth 2.0.

- In Seleziona tipo OAUth, seleziona Google.

- Configurare le opzioni di provisioning degli utenti da includere.

- In Domini e-mail validi, inserisci i domini e-mail che possono essere utilizzati per iscriverti a un account Qualtrics sotto la tua licenza. Se si aggiunge un asterisco ( * ), è possibile utilizzare uno qualsiasi dei domini dell’organizzazione per registrarsi.

Esempio: Barnaby lavora presso Tread, dove tutti i dipendenti dispongono di un’e-mail personalizzata, ad esempio barnabys@treadmade.org. I suoi domini e-mail validi sarebbero treadmade.orgConsiglio Q: Questo campo è vuoto per impostazione predefinita, quindi assicurati di aggiungere un asterisco (*) o i domini Gmail della tua azienda. Separare più domini con virgole.

- Configurare le opzioni di migrazione degli utenti.

- Applicare le modifiche.

Configurazione di una connessione OAuth 2.0

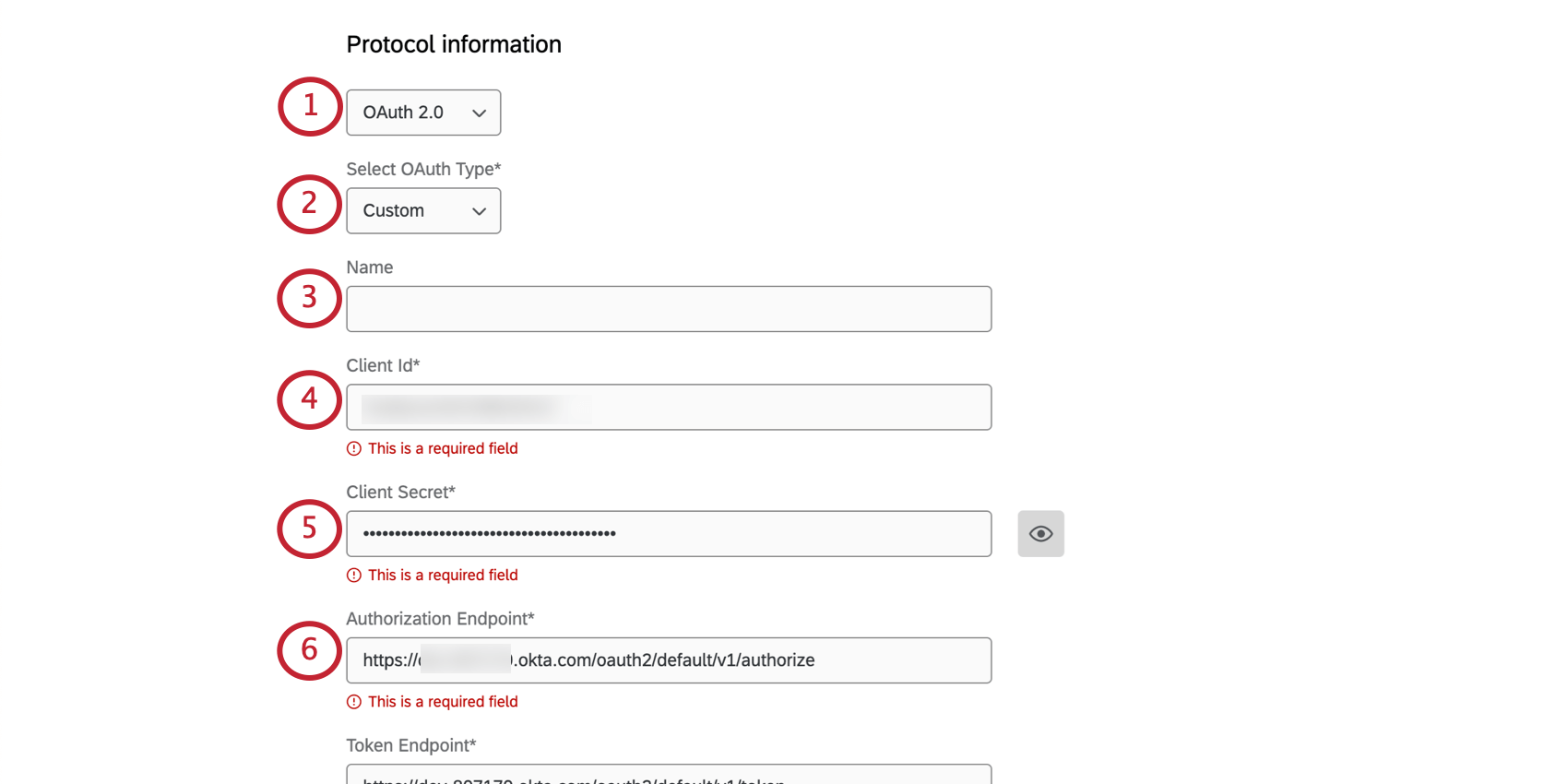

Una volta impostate le Informazioni protocollo su OAuth 2.0, verranno visualizzati diversi campi. Tutti questi campi sono necessari per configurare la connessione OAuth 2.0, ad eccezione del nome.

- In Informazioni protocollo, selezionare OAuth 2.0.

- In Seleziona tipo OAuth, selezionare Personalizzato.

- Scrivere un nome per la connessione. (Facoltativo.)

- Fornire un ID client.

Consiglio Q: gli ID client identificano e autenticano il client (in questo caso, Qualtrics). L’ID client può essere acquisito dal server di autorizzazione (ad esempio, il provider OAuth).

- Fornire una chiave client segreta.

Qtip: la chiave client segreta identifica e autentica il client. Viene acquisito dal server di autorizzazione.Consiglio Q: Fare clic sull’icona dell’occhio per mostrare la chiave client segreta.

- Incollare l’URL corretto nel campo Punto finale di autorizzazione.

Consiglio Q: un endpoint di autorizzazione gestisce l’autenticazione e il consenso dell’utente. Dopo che l’utente si autentica e acconsente all’accesso delle proprie risorse, un codice di autorizzazione viene reinviato al client.

- Incollare l’URL corretto nel campo Punto di accesso token.

Consiglio Q: l’endpoint token è un endpoint nel server delle autorizzazioni che gestisce lo scambio di codici di autorizzazione per i token di accesso.

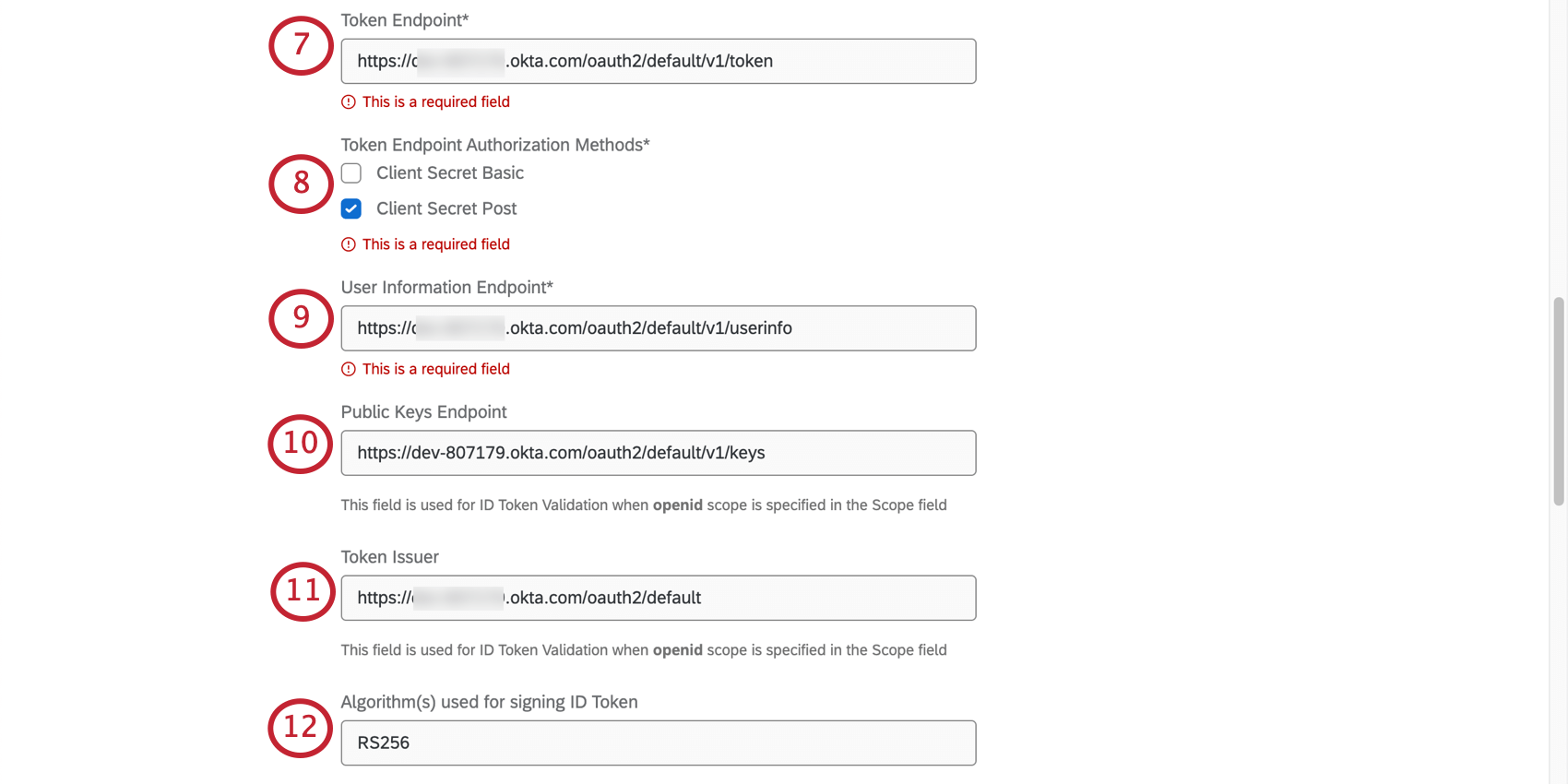

Consiglio Q: l’endpoint token è un endpoint nel server delle autorizzazioni che gestisce lo scambio di codici di autorizzazione per i token di accesso. - Selezionare uno o entrambi i metodi di autorizzazione endpoint token. Viene utilizzato per il punto di accesso del token.

- Chiave client segreta di base: la chiave client segreta è codificata nell’intestazione di autorizzazione.

- Pubblicazione segreta client: la chiave client segreta è inclusa nel corpo della richiesta come parametro del modulo.

- Incollare l’URL corretto nel campo Punto finale informazioni utente.

Qtip: l’endpoint delle informazioni utente nel server delle risorse accetta e convalida un token di accesso dal client e restituisce le informazioni utente al client.

- Incollare l’URL corretto nel campo Punto finale chiavi pubbliche.

Consiglio Q: questo endpoint delle chiavi pubbliche viene utilizzato durante la convalida del token ID. Il client (Qualtrics) va a questo endpoint per recuperare le chiavi pubbliche e per cercare di abbinare l’ID chiave trovato nel token ID a una delle chiavi pubbliche. Questo campo non è necessario se il token ID viene firmato con un algoritmo basato su MAC (ad es. HMAC256, HMAC512).

- Incollare l’URL corretto nel campo Emittente token.

Consiglio Q: il campo Emittente token viene utilizzato durante la convalida del token ID.

- Aggiungere gli algoritmi utilizzati per la firma del token ID.

Consiglio Q: questo campo viene utilizzato per la convalida del token ID quando l’ambito openid è specificato nel campo Ambito (passaggio 14). È possibile aggiungere più algoritmi che possono essere utilizzati per la firma del token ID. Il valore predefinito è RS256. Non è necessario aggiungere algoritmi se il token ID è firmato con un algoritmo basato su MAC.

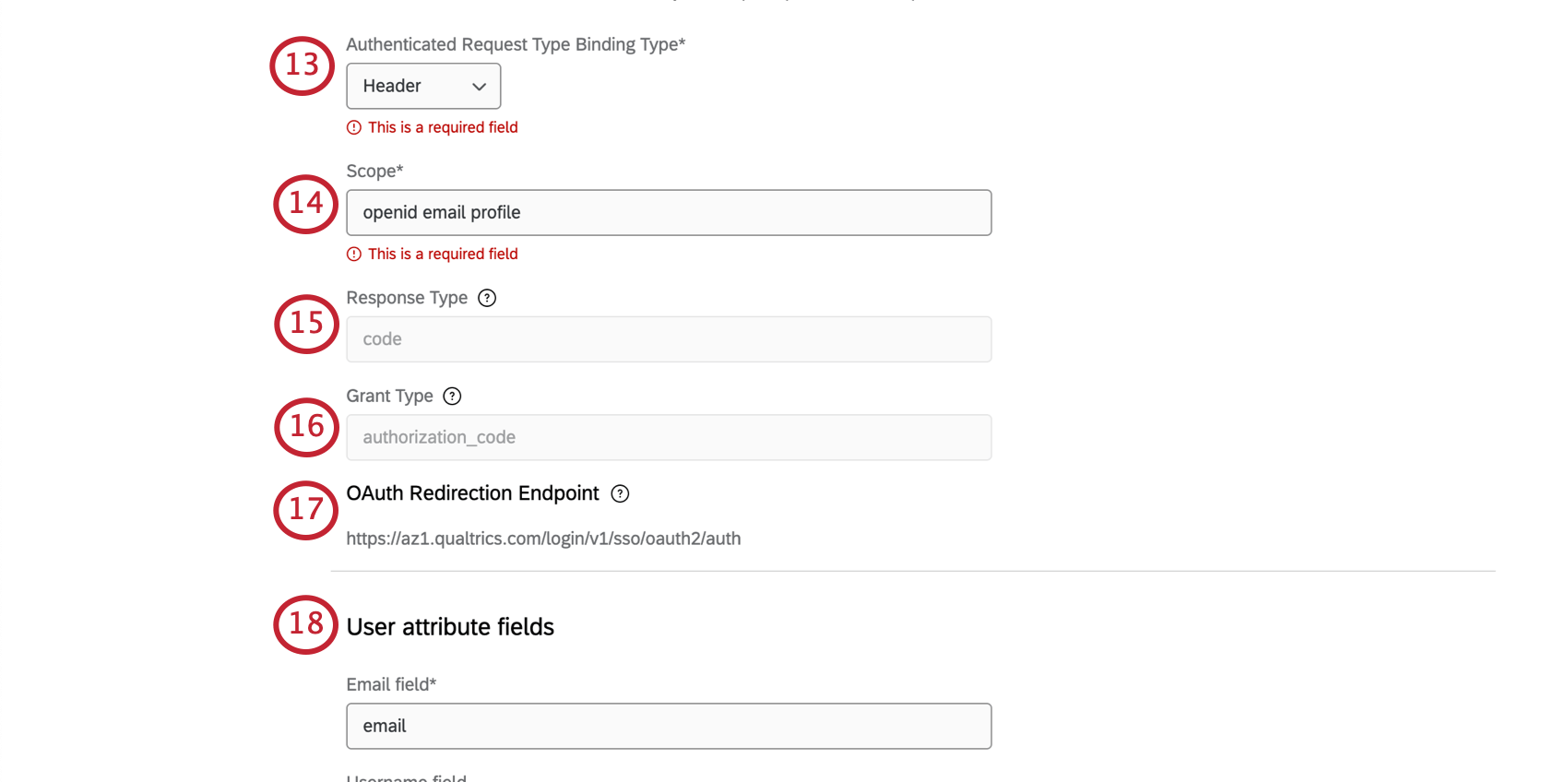

- Selezionare un tipo di binding del tipo di richiesta autenticata. Questo viene utilizzato per l’endpoint delle informazioni utente.

- Testata: il token di accesso è incluso nell’intestazione di autorizzazione.

- Corpo: il token di accesso è incluso nel corpo della risposta come parametro del modulo.

- Query: il token di accesso è incluso nel corpo della risposta come parametro di query.

- Immettere un Ambito.

Qtip: L’ambito viene utilizzato per specificare quali risorse sono richieste dall’endpoint di informazione dell’utente (ad esempio, l’elenco di risorse che il proprietario della risorsa sta inviando al client). Gli ambiti di esempio includono openid, e-mail e profilo.

- Il campo Tipo di risposta è impostato su “codice” e non può essere modificato. Attualmente, Qualtrics supporta solo il flusso di codici di autorizzazione.

- Il campo Tipo di concessione è impostato su “authorization_code” e non può essere modificato. Attualmente, Qualtrics supporta solo il flusso di codici di autorizzazione per il momento.

- Verrà assegnato un punto finale di reindirizzamento OAuth. Questo è l’endpoint a cui l’Identity Provider reindirizza con un codice di autorizzazione. Lo scambio di informazioni token e utente avviene in questo endpoint.

Consiglio Q: tu e il tuo team IT dovete configurare il vostro Identity Provider. I rappresentanti Qualtrics non possono eseguire questa fase per te.

- Aggiungere campi attributo utente.

- Configurare le opzioni di mapping.

- Configurare le opzioni di provisioning degli utenti.

- Configurare le opzioni di migrazione degli utenti.

- Configurare gli attributi del quadrante.

- Applicare le modifiche.

Configurazione di una connessione SAML

- In Informazioni protocollo, selezionare SAML.

- Eseguire l’upload delle impostazioni dell’Identity Provider.

- Configurare opzioni aggiuntive.

- Configurare le impostazioni del provider di servizi.

- Aggiungere campi attributo utente.

- Configurare le opzioni di mapping.

- Configurare le opzioni di provisioning degli utenti.

- Configurare le opzioni di migrazione degli utenti.

- Configurare gli attributi del quadrante.

- Applicare le modifiche.

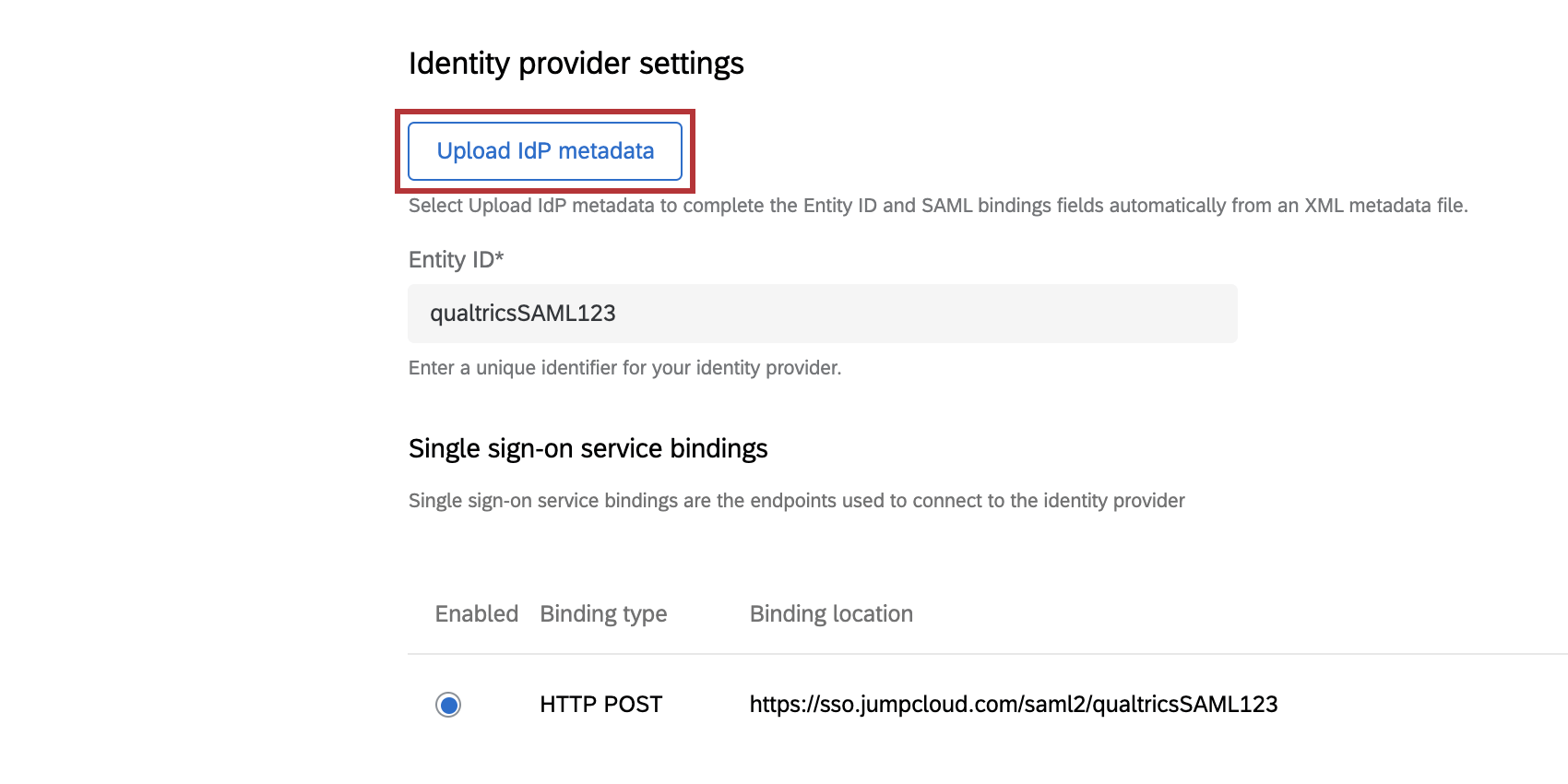

Caricamento delle impostazioni di Identity Provider (SAML)

Se le informazioni sui metadati IdP sono disponibili in formato XML, fare clic su Carica metadati IdP e incollarle nella finestra che si apre. Questo alimenterà i campi nelle seguenti fasi (ID entità, binding di servizio Single Sign-On, Certificati) con le informazioni fornite.

ID entità

L’ID entità è l’identificatore univoco dell’Identity Provider, reperibile nei metadati IdP. Questo campo verrà riempito automaticamente dal caricamento dei metadati o sarà possibile aggiungerlo manualmente.

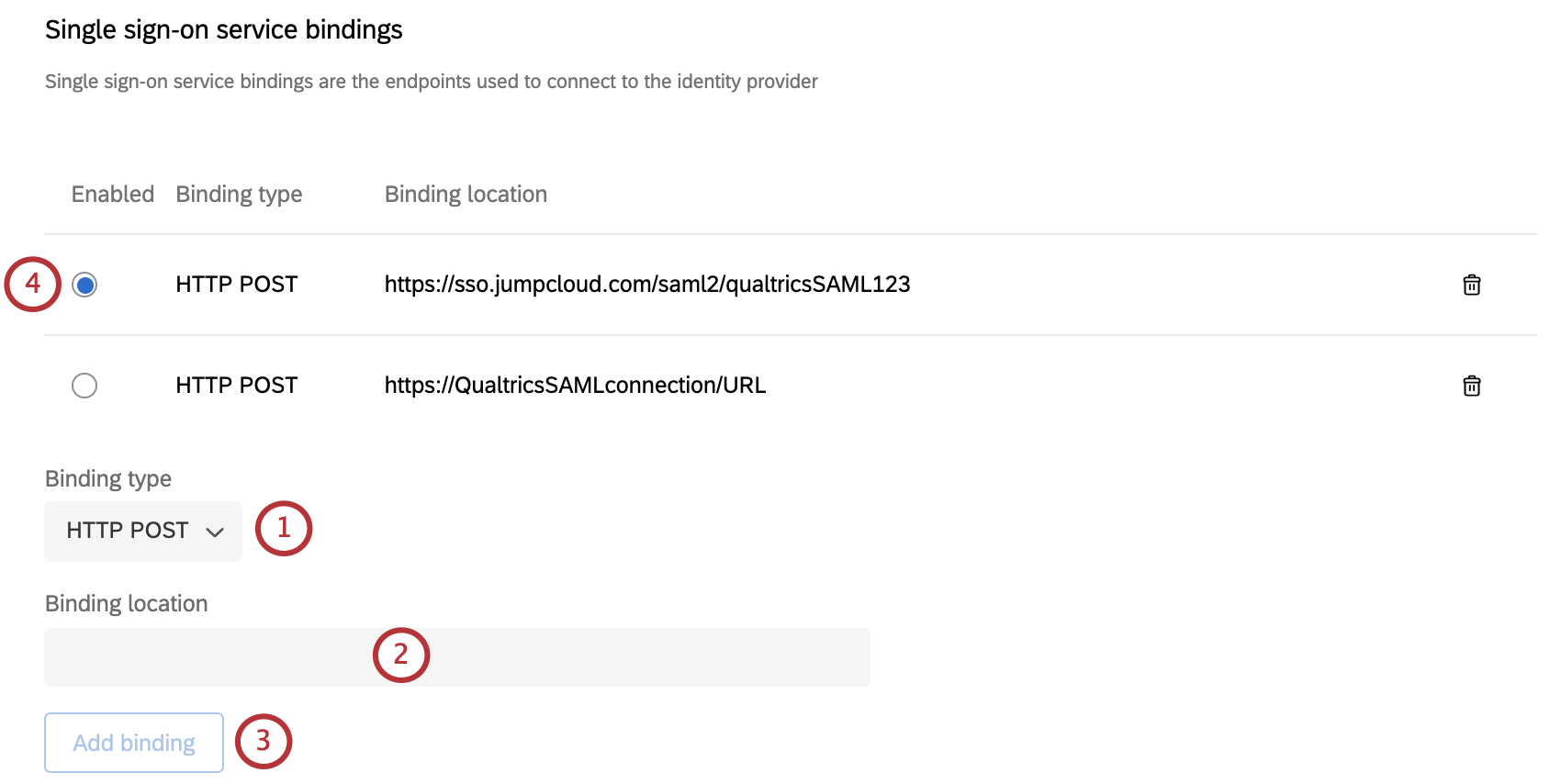

Binding di servizio Single Sign-On

I binding del servizio Single Sign-On sono punti finali utilizzati per connettersi all’Identity Provider e sono disponibili nei metadati IdP.

Per aggiungere manualmente un nuovo binding,

- Selezionare un tipo di binding. Qualtrics supporta attualmente HTTP POST e reindirizzamento HTTP.

Qtip: se HTTP POST è abilitato, la richiesta SAML verrà firmata.

- In Ubicazione di binding, inserire l’URL.

- Fare clic su Aggiungi binding.

- Una volta aggiunto, un binding verrà elencato in alto. Se sono stati aggiunti binding multipli, è possibile selezionare solo 1 per abilitare.

È possibile eliminare i binding utilizzando l’icona del cestino a destra di un binding.

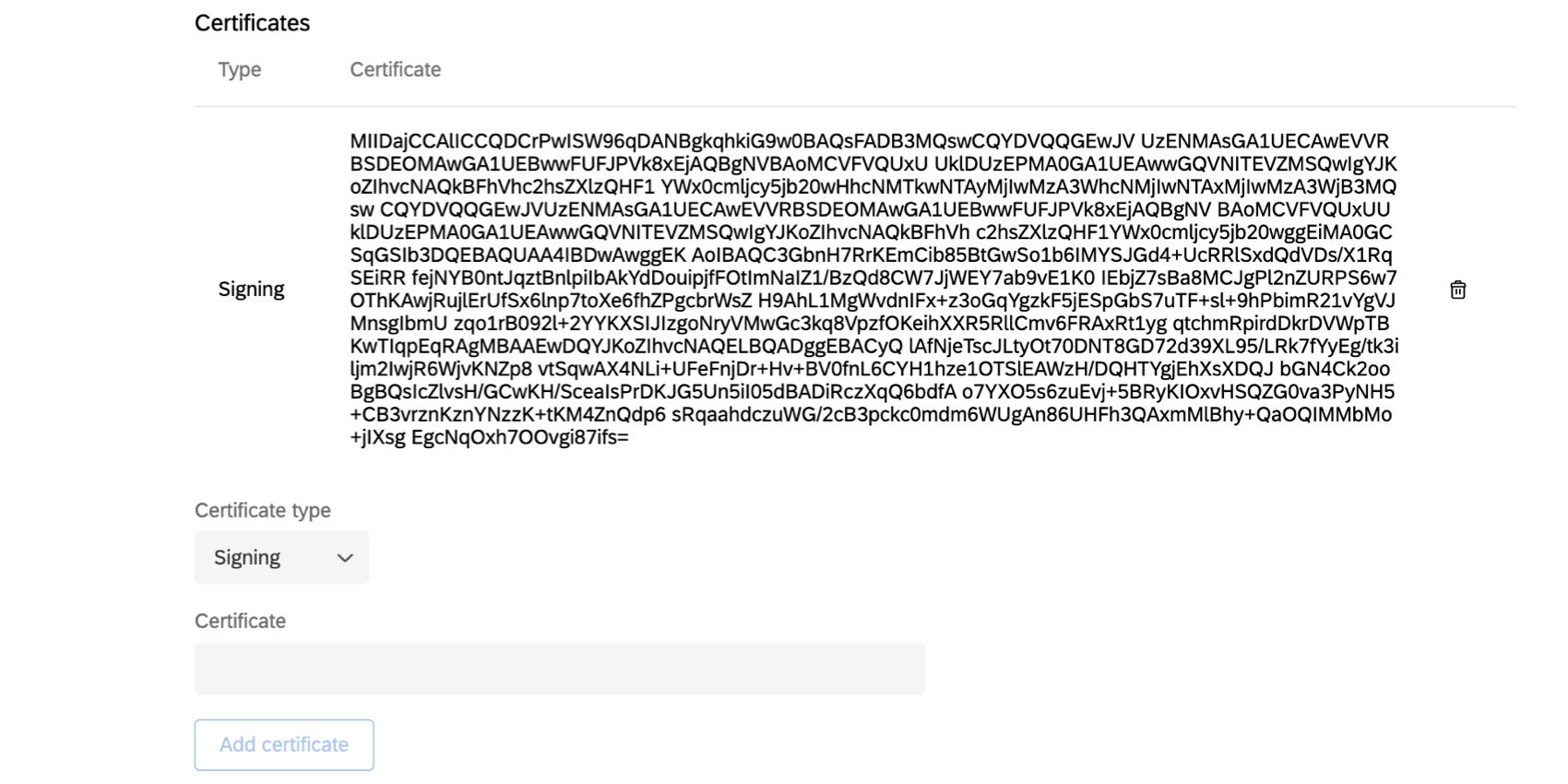

Certificati

Il certificato è la chiave utilizzata per autenticare la connessione SAML. Qualtrics richiede un certificato di firma per gli accessi inizializzati dal provider di servizi, reperibile nei metadati del tuo IdP. Se si prevede di utilizzare solo gli accessi avviati dall’IdP, non è richiesto un certificato di firma.

Per aggiungere un nuovo certificato,

- Impostare il Tipo di certificato su Firma in corso.

- In Certificato incollare la chiave.

- Fare clic su Aggiungi certificato.

È possibile aggiungere più certificati di firma.

È possibile eliminare i certificati utilizzando l’icona del cestino a destra di un certificato.

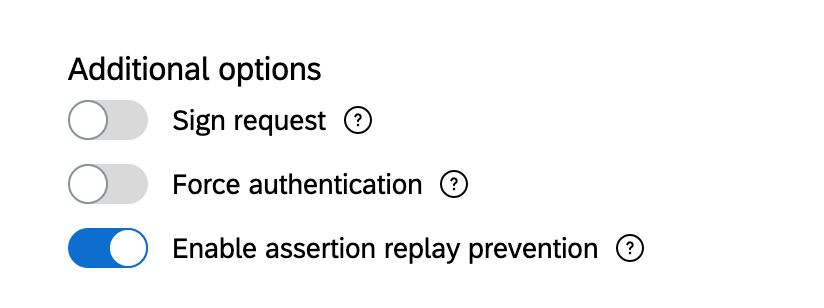

Opzioni aggiuntive (SAML)

Le seguenti impostazioni sono tutte facoltative. Leggere attentamente le singole azioni prima di attivarle o disattivarle.

- Firma richiesta: attivare questa impostazione se si dispone di un binding che è una richiesta AuthN e si necessita della firma da parte nostra. Per garantire che la richiesta provenga da Qualtrics e non da qualcuno che potrebbe aver intercettato il messaggio, firmeremo la richiesta inviata all’Identity Provider.

- Forza autenticazione: quando abilitato, Qualtrics farà sì che il tuo IdP costringa gli utenti ad autenticarsi anche se è presente una sessione attiva. Funziona solo se l’IdP supporta questo tipo di impostazione.

- Abilita la prevenzione del replay dell’asserzione: se abilitato, Qualtrics non riutilizzerà un’asserzione che abbiamo già visto, che è un modo per prevenire gli attacchi di riproduzione SAML. Si consiglia di attivare questa opzione.

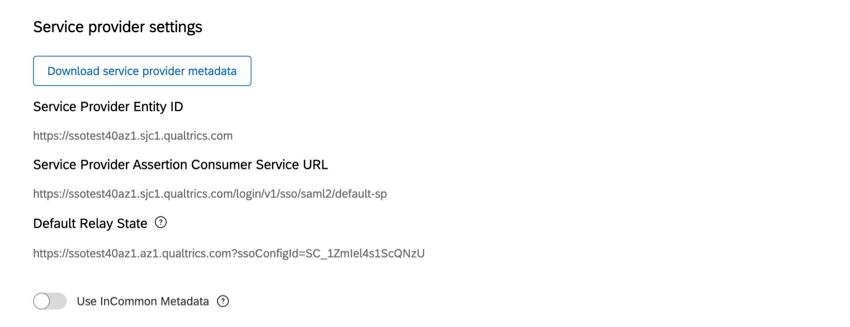

Impostazioni provider di servizi (SAML)

Dopo aver impostato le informazioni del protocollo su SAML, sarà necessario immettere le impostazioni dell’Identity Provider e sarà possibile scaricare i metadati del provider di servizi facendo clic su Scarica metadati provider di servizi. Questa opzione è disponibile solo dopo aver salvato le impostazioni di connessione per la prima volta.

Quando si configurano i metadati del provider di servizi (SP) nel portale IdP, è possibile consultare la guida ai comuni Identity Provider. Se si intende utilizzare gli accessi avviati dall’IdP, applicare lo stato di relay predefinito alla configurazione del proprio IdP.

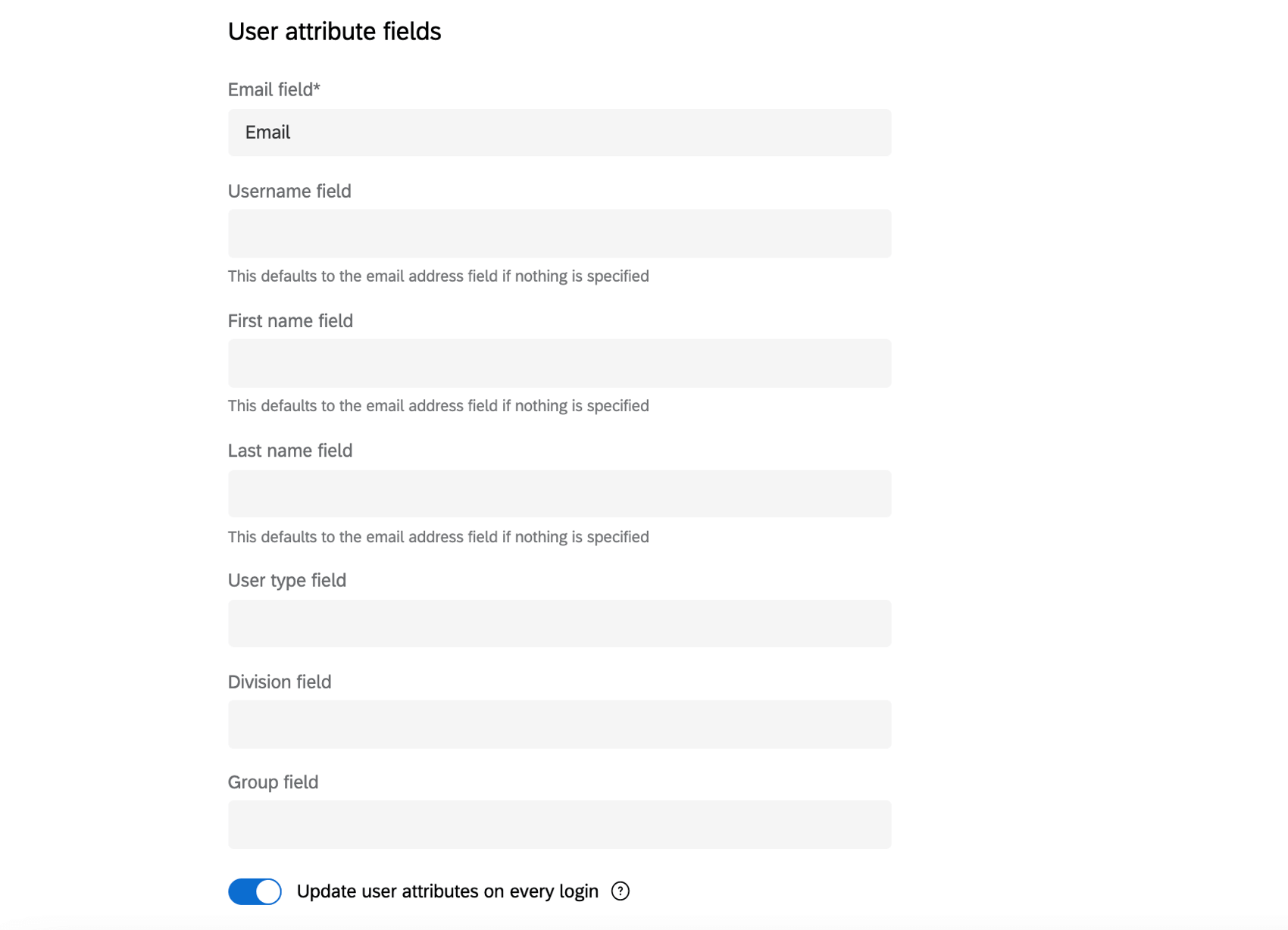

Campi attributo utente (entrambi)

In questa sezione, inserirai i nomi degli attributi che intendi inviare nello scambio SSO. L’unico campo obbligatorio è l’indirizzo e-mail, ma consigliamo vivamente di includere un nome, un cognome e un campo nome utente per completare il profilo utente in Qualtrics. I campi Tipo di utente, Divisione e Gruppo sono campi facoltativi utilizzabili per il mappaggio dei ruoli.

Per una risposta SAML, tutti i nomi attributo fanno distinzione tra maiuscole e minuscole e devono essere scritti esattamente come vengono visualizzati nella sezione Istruzione attributo della risposta SAML. Qualtrics non può autenticare il campo “NameID” nella tua risposta SAML.

- Campo e-mail: il nome del campo contenente le e-mail degli utenti. Questo campo è obbligatorio.

- Campo Nome utente: il campo che contiene i nomi utente, se si desidera che siano distinti dagli indirizzi di posta elettronica. Questo campo è facoltativo e verrà impostato in modo predefinito sul campo dell’e-mail se non viene fornito nulla.

Attenzione: se stai utilizzando il provisioning just-in-time e desideri modificare l’attributo mappato nel campo nome utente, contatta il supporto Qualtrics. La modifica di questo valore attributo dopo la configurazione può influire potenzialmente sugli accessi SSO.Avviso: se sono abilitate più connessioni SSO, è possibile che i nomi utente siano duplicati tra i provider di SSO. In tale situazione, Qualtrics li considererà come lo stesso utente e concederà l’accesso all’account mappato a tale nome utente. Per evitare questa situazione, utilizza un campo univoco e immutabile in tutti i provider di SSO.Consiglio Q: la procedura consigliata consiste nell’utilizzare un campo univoco e senza modifiche per il nome utente. Può trattarsi di un indirizzo e-mail o di un identificatore univoco, ad esempio un ID dipendente.

- Campo nome: nomi degli utenti. Se non viene fornito nulla, l’e-mail viene impostata di default.

- Campo Cognome: Cognomi utenti. Se non viene fornito nulla, l’e-mail viene impostata di default.

- Campo tipo di utente: potresti voler assegnare gli utenti a un determinato tipo di utente non appena accedono a Qualtrics per la prima volta. Per ulteriori informazioni, vedere Assegnazione di autorizzazioni utente.

Qtip: se non viene definito nulla, tutti gli utenti utilizzeranno per impostazione predefinita il tipo di utente predefinito del tuo brand.

- Campo divisione: potresti volere che gli utenti vengano assegnati a una determinata divisione non appena accedono a Qualtrics per la prima volta. Per ulteriori informazioni, vedere Assegnazione di autorizzazioni utente.

- Campo gruppo: potresti volere che gli utenti vengano assegnati a un determinato gruppo non appena accedono a Qualtrics per la prima volta. Se questo campo viene lasciato vuoto, gli utenti non verranno assegnati a gruppi. Per ulteriori informazioni, vedere Assegnazione di autorizzazioni utente.

- Abilitare Aggiorna attributi utente ad ogni commutazione di accesso se si desidera che gli attributi dell’utente vengano aggiornati ad ogni accesso. Qualtrics aggiornerà i propri attributi utente al valore fornito dall’Identity Provider al momento dell’accesso.

Dopo aver inserito questi nomi attributo, è possibile configurare il resto della mappatura nella sezione successiva, Opzioni di mappatura.

Qtip: il nome dell’attributo può anche essere visualizzato come URL. Ciò si verifica comunemente con ADFS e Azure IdP e può avere il seguente aspetto:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressAssicurarsi di controllare la risposta SAML per confermare la modalità in cui l’attributo è elencato.

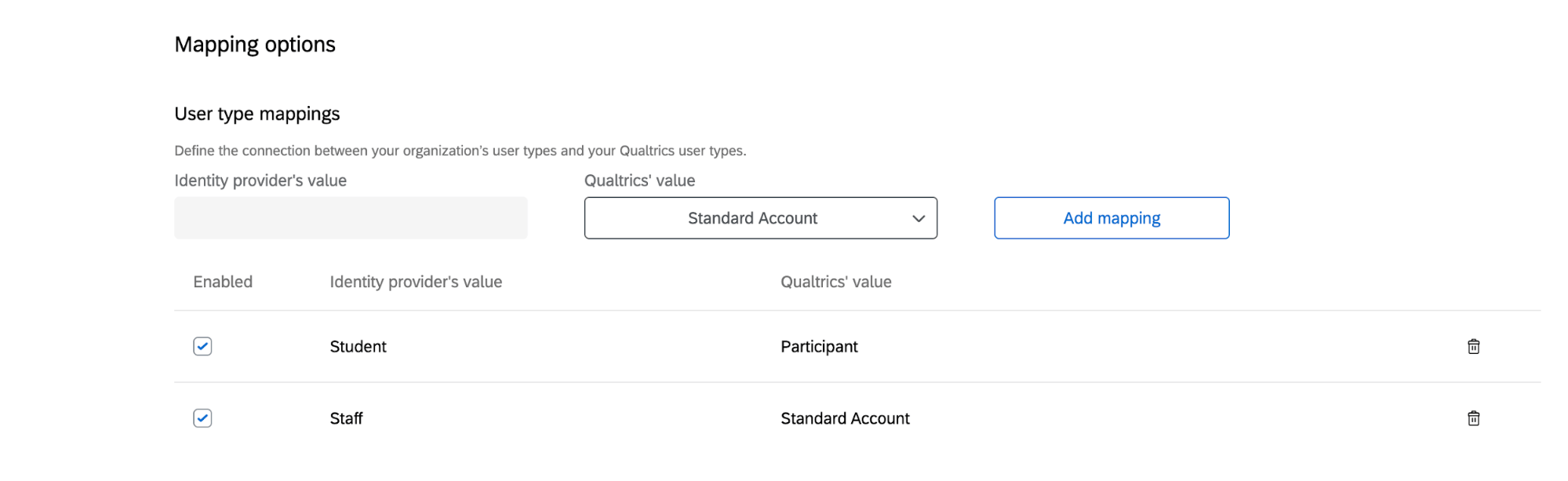

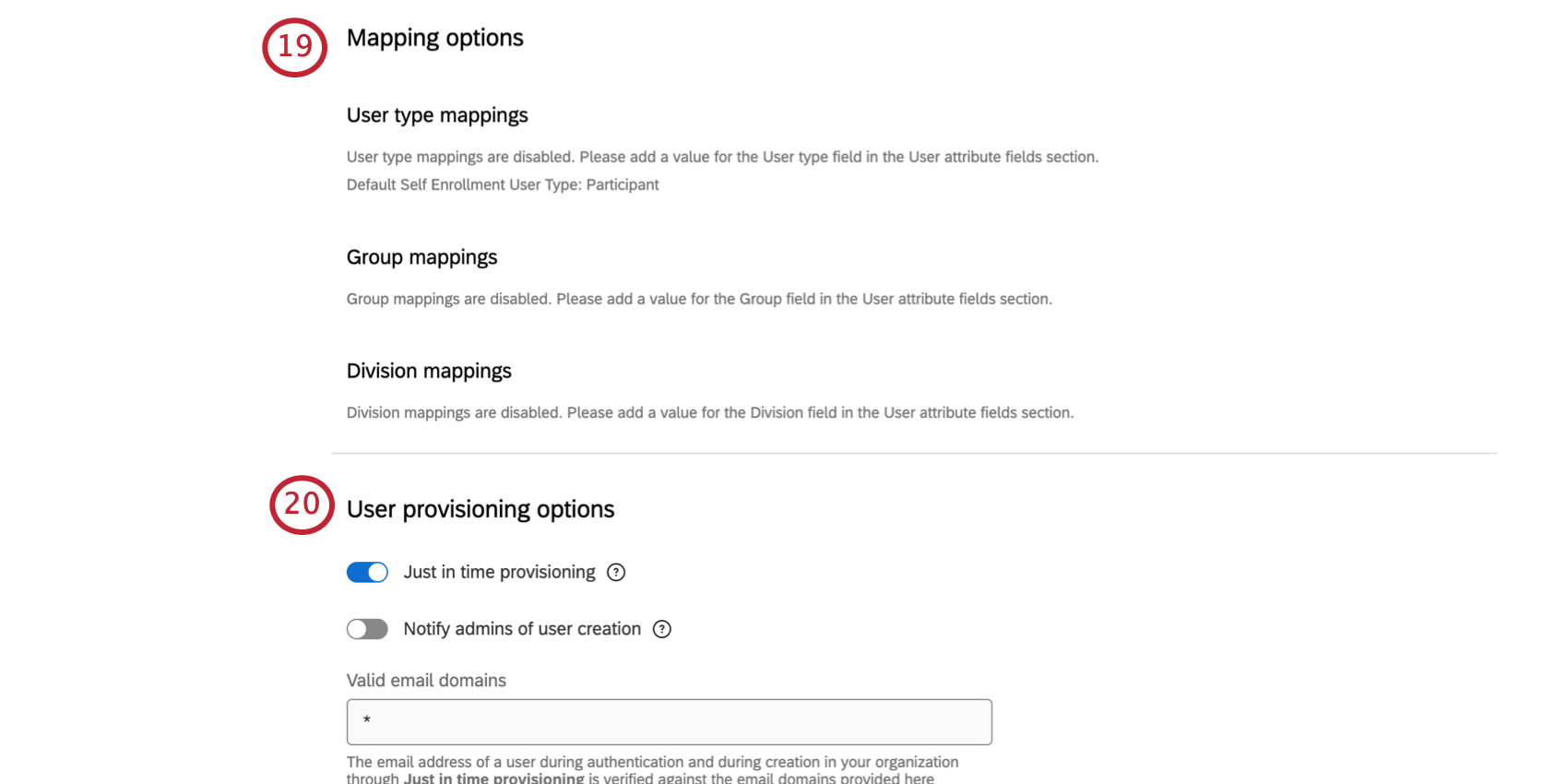

Opzioni di mappatura (entrambe)

Se hai scelto di impostare tipi di utenti, gruppi o divisioni, dovrai mappare i valori degli attributi ai campi esistenti in Qualtrics. Specifica quali valori corrispondono a quali tipi di utenti, gruppi o divisioni in Qualtrics.

In Valore dell’Identity Provider, immettere il valore così come configurato nell’Identity Provider. Nel valore Qualtrics, selezionare il tipo, il gruppo o la divisione corrispondenti. Quindi fare clic su Aggiungi mappatura. Sarà necessario completare queste fasi per ogni valore definito dal proprio Identity Provider.

Per limitare l’accesso alla piattaforma solo ai tipi di utente mappati, è possibile abilitare la convalida del tipo di utente. Ciò significa che ogni volta che un utente tenta di accedere a Qualtrics tramite SSO, il sistema richiederà che abbia un tipo di utente corrispondente a 1 delle mappature create. Ciò è utile se il valore associato al campo del tipo di utente cambia nell’Identity Provider e consente agli amministratori di modificare rapidamente le autorizzazioni utente.È possibile eseguire mappaggi

simili per gruppi e divisioni, a condizione che tali campi siano stati definiti in Campi attributo utente.

Se scegli di non mappare tipi di utenti, divisioni o gruppi, a tutti gli utenti verrà assegnato il tipo di utente di auto-iscrizione predefinito selezionato nella scheda Amministrazione alla voce Tipi di utente.

Opzioni di provisioning degli utenti (entrambe)

- Distribuzione just-in-time: se un utente non esiste in Qualtrics e accede correttamente tramite SSO con un dominio e-mail approvato, crea un nuovo utente.

- Notifica agli amministratori della creazione degli utenti: notifica agli amministratori specifici quando un utente viene creato nel proprio brand Qualtrics. È possibile specificare chi riceve questa notifica in Notifica e-mail di autoiscrizione.

- Domini e-mail validi: inserisci i domini e-mail che possono essere utilizzati per iscriversi a un account Qualtrics con la tua licenza. In questo modo viene impostato di default un asterisco ( * ), che indica che qualsiasi dominio può essere utilizzato per l’iscrizione. Separare più domini con virgole.

Qtip: questo elenco influisce sull’iscrizione SSO e sulla successiva autenticazione nel prodotto.

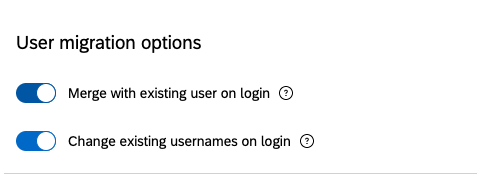

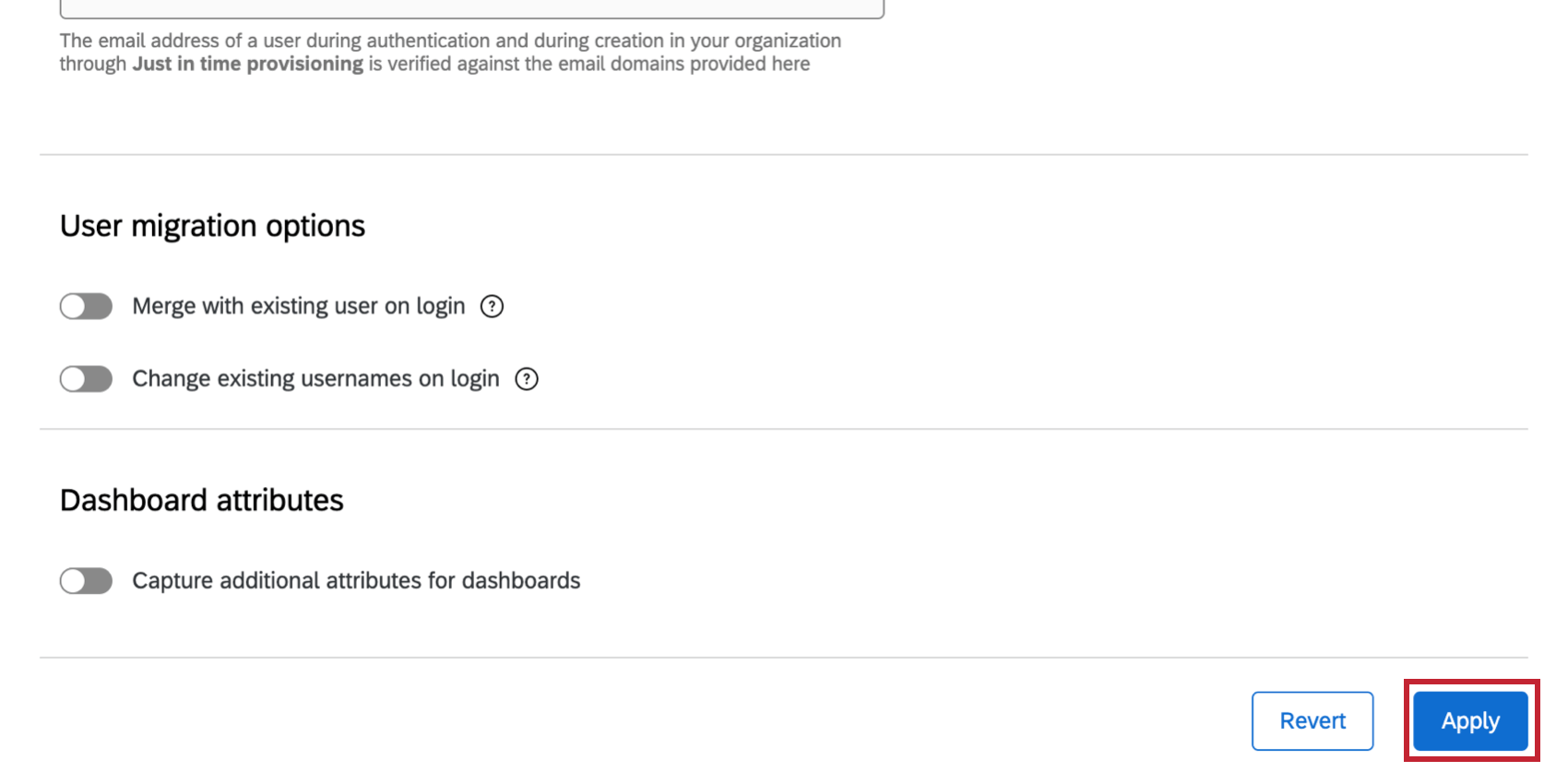

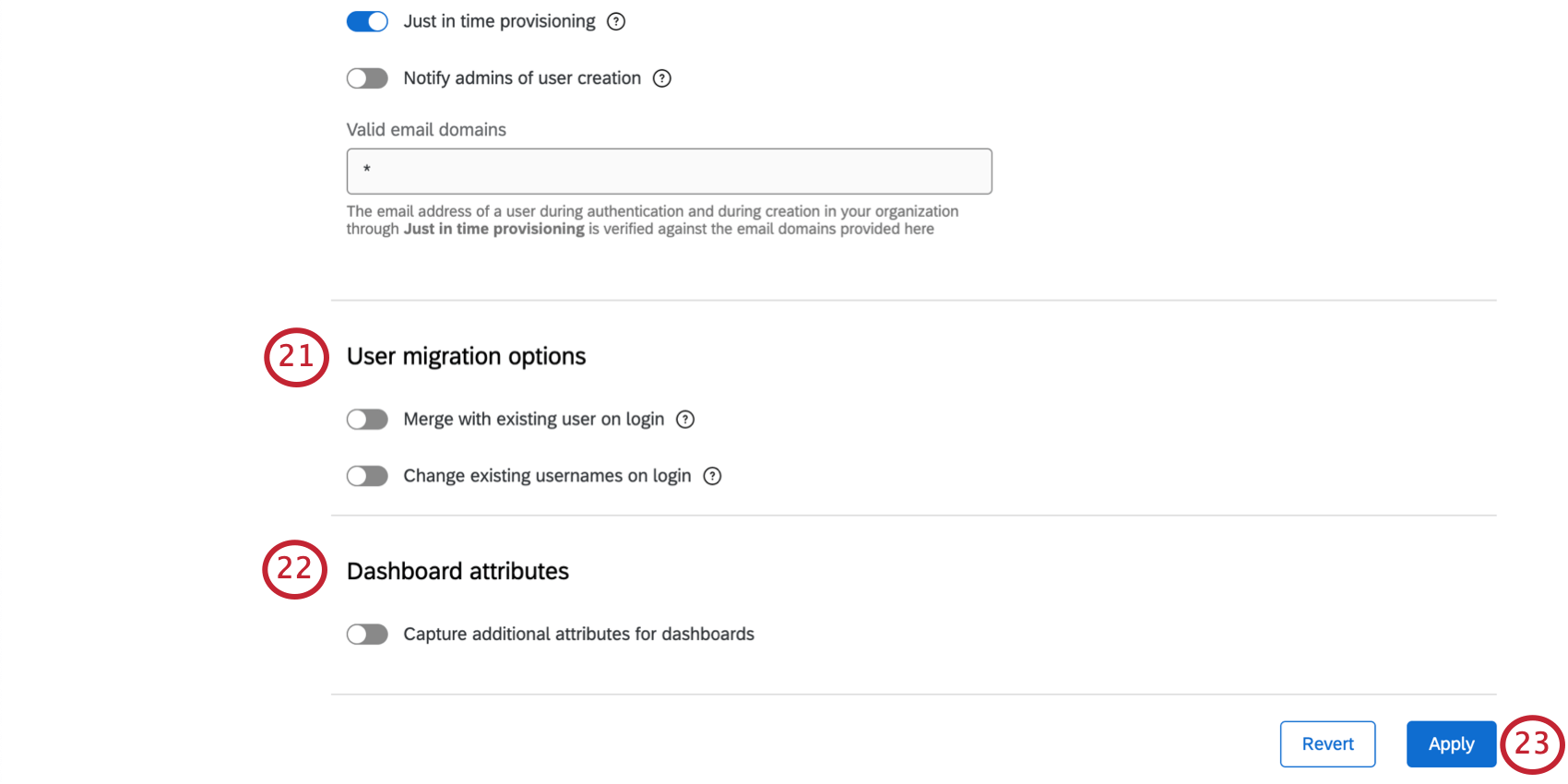

Opzioni di migrazione utente (entrambe)

Una volta testata e abilitata la nuova connessione SSO, potrebbe essere necessario aggiornare i nomi utente di eventuali utenti esistenti nella licenza. Quando gli utenti accedono tramite SSO, Qualtrics controllerà se dispongono di un account esistente utilizzando l’attributo che hai specificato come campo Nome utente. Per garantire che l’accesso SSO corrisponda all’account utente esistente appropriato, il nome utente dell’utente elencato nella scheda Amministrazione deve essere nel seguente formato.

Value_of_Username_field_Attribute#brandIDÈ possibile aggiornare i nomi utente in questo formato utilizzando uno dei cinque metodi seguenti:

Metodo 1: Aggiunta di #BrandID a nomi utente esistenti

Se devi solo aggiungere il #brandID alla fine dei nomi utente degli utenti esistenti, puoi abilitare l’opzione Modifica nome utente esistente all’accesso. Quando l’utente accede per la prima volta tramite SSO, il #brandID verrà automaticamente aggiunto alla fine del nome utente.

Metodo 2: approvvigionamento just-in-time

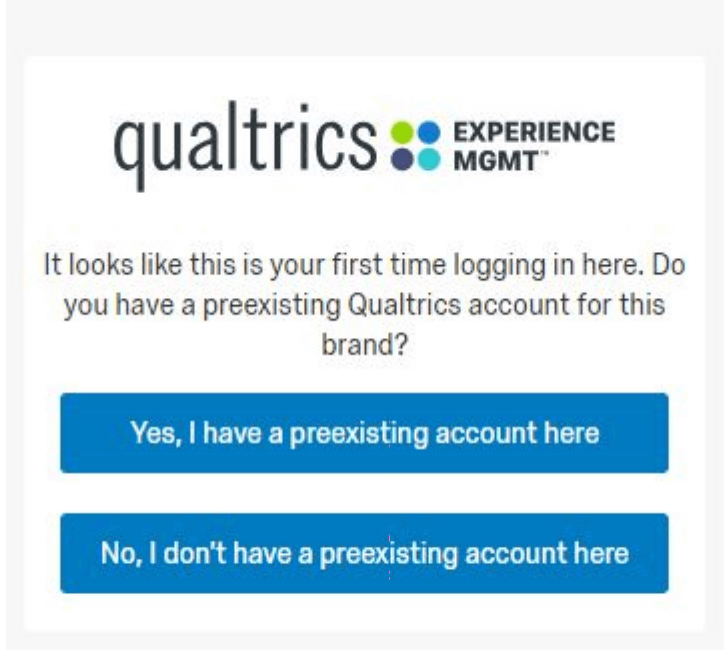

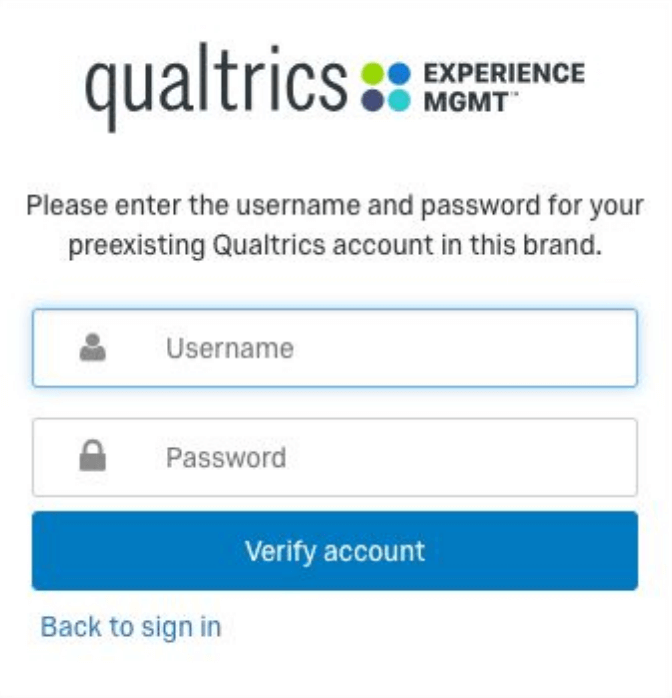

Se Just-In-Time Provisioning è stato attivato in Opzioni di provisioning utenti, è possibile selezionare l‘opzione Unisci con utente esistente al momento dell’accesso. Se è vero quanto segue, all’utente verrà visualizzata la seguente schermata:

- Non esiste già un account all’interno del brand con un nome utente corrispondente al valore del nome utente SSO per l’utente.

- L’utente accede per la prima volta dopo che SSO è stato abilitato per il brand.

- L’utente deve selezionare Sì, ho un account preesistente qui se dispone già di un account Qualtrics all’interno del brand. L’utente deve quindi inserire le credenziali del proprio account Qualtrics e fare clic su Verifica account. Questo aggiornerà il nome utente dell’account Qualtrics esistente in modo che corrisponda al valore del nome utente SSO trasmesso all’accesso. L’utente non vedrà questa videata andare avanti:

- L’utente dovrebbe selezionare No, non ho un account preesistente qui se non dispone già di un account Qualtrics all’interno del brand. L’utente deve quindi fare clic su Accedi quando richiesto. Questo creerà un account Qualtrics con il valore del nome utente SSO trasmesso all’accesso. L’utente non vedrà questa videata andare avanti.

Metodo 3: numero ridotto di utenti

Se si dispone di una piccola quantità di utenti esistenti, è possibile aggiornare manualmente i nomi utente nella pagina Amministrazione.

Metodo 4: numero elevato di utenti

Se si dispone di una grande quantità di utenti esistenti e si dispone di API abilitate per la licenza, è possibile utilizzare la nostra API pubblica per aggiornare i nomi utente.

Metodo 5: Licenza Employee Experience

Se utilizzi la piattaforma Employee Experience, puoi aggiornare i nomi utente tramite la funzione di caricamento dei file.

Attributi dashboard (entrambi)

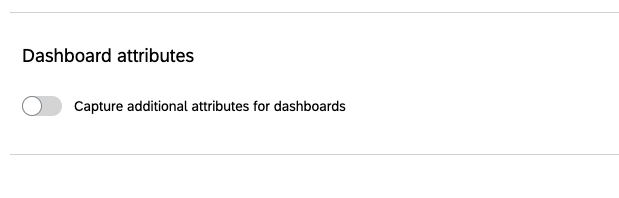

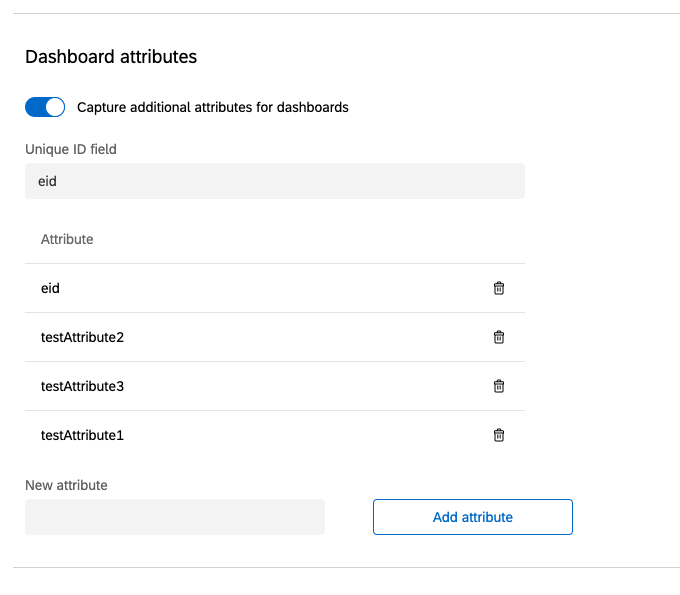

Se la tua licenza include Dashboard CX o uno qualsiasi dei nostri prodotti Employee Experience, puoi trasferire attributi aggiuntivi rispetto a quelli definiti nella sezione “Attributi utente”. Per le Dashboard CX, questi attributi aggiuntivi possono essere utilizzati per assegnare automaticamente ruoli agli utenti al momento dell’autenticazione SSO. Per i nostri prodotti Employee Experience, sarai in grado di acquisire solo 1 attributo supplementare chiamato ID univoco. Questo campo è obbligatorio per tutti i partecipanti e può essere assegnato tramite autenticazione SSO o tramite la funzionalità di caricamento del file.

Per aggiungere attributi supplementari, abilita Acquisisci attributi supplementari per i dashboard.

Una volta abilitata questa opzione, immetterai i nomi degli attributi che desideri acquisire esattamente come appaiono nella sezione “Istruzione attributo” della risposta SAML.

Applicazione e annullamento delle modifiche (entrambe)

Per salvare le modifiche, fare clic su Applica.

Per ripristinare le modifiche apportate nella videata all’ultima versione salvata invece di applicarle, fare clic su Ripristina.